Что такое siem система

Внедрение SIEM – что нужно знать про него?

Многие уже слышали про системы класса SIM и про системы класса SEM, а что же тогда такое SIEM?

SIEM это Security Information and Event Management

Изначально, Security Information Management (SIM) и Security Event Management (SEM) были двумя различными технологиями, используемыми вместе.

В далеком 2005 году Gartner ввел понятие SIEM, чтобы охватить обе технологии.

Если погуглить отзывы по различным системам то можно получить огромное количество отзывов о каждом продукте, зачастую противоположных друг другу, что лишний раз подчеркивает необходимость понимания задач, которые ставятся перед SIEM, и уровнем квалификации тех сотрудников, которым предстоит с ним работать.

Моя основная работа связана с 3-мя такими решениями, каждый из которых имеет свои плюсы и минусы. Сравнивать демо-версии продуктов и сравнивать их после долгого использования это 2 большие разницы. Далее я попытаюсь определить основные вещи, которые вы должны знать и понимать, когда вы планируете внедрение SIEM у себя в компании.

Надеюсь, этот пост поможет вам в получении четкого представления идеи и технологиях SIEM. Я работаю с HP ArcSight, IBM QRadar и McAfee SIEM, больше всего нравится ArcSight. Если у вас есть идейные вопросы про SIEM или конкретно про ArcSight – прошу в комментариях их высказывать. В дальнейшем планирую развивать тему SIEM в части идей для правил корреляций и векторов атак, сравнения функциональных фишек продуктов и т.д.

SIEM (Security information and event management)

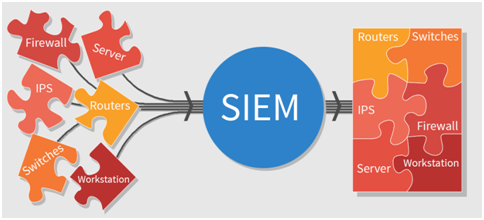

SIEM (Security information and event management, «управление событиями и информацией о безопасности») — класс программных продуктов, предназначенных для сбора и анализа информации о событиях безопасности.

SIEM — это, по сути, объединение классов SEM (Security Event Management, «управление событиями безопасности») и SIM (Security Information Management, «управление информацией о безопасности»). Решения SEM используются для мониторинга событий безопасности в реальном времени. Системы SIM, в свою очередь, отвечают за долгосрочное хранение и анализ данных с различных объектов инфраструктуры организации. SIEM-решения выполняют обе эти задачи.

Функциональность SIEM-систем

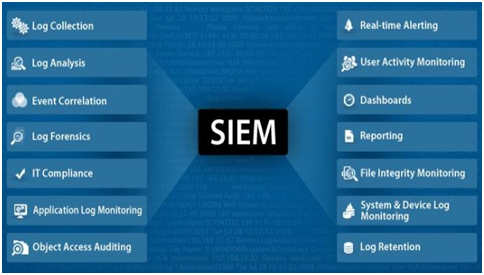

В задачи SIEM-систем входит:

В классическом понимании SIEM-системы только собирают и обрабатывают данные, а также оповещают оператора о возможной опасности. Блокирование подозрительных процессов, помещение файлов на карантин и прочие меры реагирования в их задачи не входят. Однако в последнее время под термином SIEM часто объединяют как системы сбора и обработки данных, так и системы, позволяющие затем реагировать на полученную информацию и предпринимать активные действия.

Применение SIEM-решений

При помощи SIEM ИБ-специалисты могут выявить кибератаки и нарушения политик безопасности на ранних стадиях и минимизировать ущерб от них. Также решения SIEM помогают оценить защищенность информационных систем и актуальные для предприятия риски. Кроме того, полученные от SIEM-систем данные используются при расследовании инцидентов и для формирования отчетности.

Сбор данных в SIEM-системах

Решения SIEM могут собирать данные о событиях безопасности четырьмя способами: с помощью специальных приложений (этот метод используется чаще всего), напрямую из файлов с логами, напрямую с сетевых устройств или с помощью протоколов потоковой передачи данных, например SNMP, Netflow или IPFIX.

В качестве источников информации для SIEM-решений могут выступать:

Публикации на схожие темы

Как выбирать источники данных об угрозах

Обучите ваш SIEM распознавать больше угроз

Выбираем подарок ребенку: в тренде «Игра в кальмара» и Huggy Wuggy

Как и зачем мы атакуем собственную антиспам-технологию?

Обход обнаружения в CLR: пример атаки и способы ее выявления

Руслан Рахметов, Security Vision

Итак, в двух предыдущих статьях мы с вами ознакомились с основными концепциями информационной безопасности (https://www.securityvision.ru/blog/informatsionnaya-bezopasnost-chto-eto/) и с тем, что из себя представляет Центр SOC (https://www.securityvision.ru/blog/soc-chto-eto/). В этой статье мы поговорим уже более детально про разнообразные средства защиты информации, которыми пользуются специалисты по информационной безопасности, и особое внимание уделим системам управления информацией о безопасности и событиями информационной безопасности, т.е. SIEM (Security Information and Event Management). Начнем!

Но как же выглядит работа системы SIEM на практике? Чтобы ответить на эти вопросы, сначала представим себе компанию среднего размера, т.е. с числом сотрудников около 1000, каждый из которых работает за ПК, а важная информация и бизнес-системы хранятся и работают на серверах. В такой компании общее число типов технических систем защиты, как превентивных, так и детектирующих, легко может перевалить за десяток. Давайте перечислим распространенные типы средств защиты информации:

1. Антивирусы предотвращают выполнение вредоносного кода и деятельность вредоносного программного обеспечения на конечных точках (рабочих станциях и серверах), в локальном и веб-трафике, в электронной почте.

2. Средства антиэксплойт защиты позволяют обнаруживать и предотвращать вредоносное воздействие эксплойтов, т.е. программ или набора команд, использующих уязвимости установленного прикладного или системного программного обеспечения.

3. Системы контроля и управления учетными записями осуществляют централизованное управление учетными записями пользователей и администраторов ИТ-систем.

6. Системы обнаружения и/или предотвращения сетевых вторжений предназначены для анализа сетевого трафика и поиска в нем признаков того, что устройство пытаются атаковать через сеть с применением эксплойтов. Как следует из названия, системы обнаружения вторжений только оповещают о возможной атаке, а системы предотвращения вторжений автоматически блокируют подозрительный трафик.

7. «Песочницы», или, по-научному, средства изолированного выполнения программ позволяют запускать подозрительный файл в изолированной виртуальной среде, которая специально предназначена для поиска аномалий или потенциально вредоносного поведения исследуемого файла.

8. Сканеры уязвимостей предназначены для проведения анализа уязвимостей различных ИТ-систем путем получения данных об используемых версиях ПО и сравнением данной информации с каталогами известных уязвимостей, применимых к данным версиям.

9. Системы ресурсов-приманок для злоумышленников (англ. honeypots и honeynets) представляют собой заранее созданные «муляжи» информационных систем, похожих на реальные системы компании, но не содержащих никаких ценных данных. Атакующие, попав в такую ловушку, попробуют применить свой инструментарий для проведения атаки, а в этот момент их действия будут тщательно журналироваться и затем изучаться специалистами по защите информации.

10. Средства управления портативными устройствами (англ. MDM – Mobile Device Management) представляют собой программы для контроля и защиты портативных устройств сотрудников организации. Установив такое средство на своё устройство, сотрудник может получить контролируемый и безопасный удаленный доступ к ИТ-ресурсам организации, например, подключив себе на смартфон рабочую почту.

Разумеется, кроме описанных средств существуют и другие, менее распространенные, такие как системы защиты от DDoS-атак, системы защиты электронной почты, системы криптографической защиты информации, средства контроля баз данных, системы контроля действий пользователей, системы инвентаризации, классификации и учета активов, системы анализа и поиска актуальных угроз, системы защиты облачных сервисов. В следующих публикациях мы поговорим также о системах IRP (Incident Response Platform, платформы реагирования на инциденты информационной безопасности), SOAR (Security Orchestration, Automation and Response, системы управления, автоматизации и реагирования на инциденты), SGRC (Security Governance, Risk-management and Compliance, системы управления информационной безопасностью, рисками и соответствия законодательству).

Итак, основные задачи SIEM-систем таковы:

1. Получение журналов с разнообразных средств защиты

2. Нормализация полученных данных

3. Таксономия нормализованных данных

4. Корреляция классифицированных событий

5. Создание инцидента, предоставление инструментов для проведения расследования

6. Хранение информации о событиях и инцидентах в течение длительного времени (от 6 месяцев)

7. Быстрый поиск по хранящимся в SIEM данным

Кроме указанного функционала, SIEM-системы могут также оснащаться дополнительными функциями, такими как управление рисками и уязвимостями, инвентаризация ИТ-активов, построение отчетов и диаграмм и т.д. Автоматизированное реагирование на инцидент также можно настроить, для этого используются системы IRP (Incident Response Platform, платформы реагирования на инциденты информационной безопасности), которые могут без участия человека, например, заблокировать взломанную учетную запись или отключить инфицированный ПК от сети.

Вы купили SIEM и уверены, что SOC у вас в кармане, не так ли?

Как-то с месяц назад меня пригласил к себе один мой старый знакомый, директор по ИБ в одной достаточно крупной компании, с целью, по его словам, «удивить меня». Отмечу, что ранее мы с ним обсуждали вызовы, с которыми столкнулись многие компании в области киберугроз и проблемы построения SOC (Security Operation Center).

Так начинается моя история о построении SOC в компании.

С присущей моменту церемониальностью, директор по ИБ сопроводил меня в опенспейс их Департамента ИТ. И там мне продемонстрировали груду коробок с дорогим «железом», а также распечатку спецификации. Она указывала на покупку лицензий одного всеми известного вендора, входящего в Quadrant for SIEM. Неподдельная радость на его лице говорила о том, что озвученные проблемы из прошлого разговора решились в одночасье. А позже он рассказал мне, что в дополнение к данному «сокровищу» были согласованы деньги на внедрение данной системы, и запланирован наем трех специалистов в штат под данную активность. При этом он сделал особый акцент на «трех специалистах», как бы давая понять, что глубоко проработал вопрос и всё просчитал. Расчет был действительно относительно здравым, но к сожалению, не проверенным эмпирически.

Мы сели и обсудили как структуру проекта построения SOC, так и предложенную им экономическую модель. Попытались оценить выделенные ставки, роли и компетенции, необходимые для выхода на необходимый уровень сервиса.

Изначально, задумка была в том, чтобы поддержку работоспособности «железа» делегировать Департаменту ИТ, отправив их инженеров на специализированные курсы вендора. Далее первую ставку задействовать под инженера-прикладника SIEM. Ожидалось, что данный товарищ сможет после обучения подключать источники событий, а ещё «желательно писать коннекторы, если потребуется» (прямая цитата). Также, в остальное время, участвовать в разборе простых инцидентов. Вторая и третья ставки планировались под экспертов для разборки инцидентов, формировании новых правил корреляции, и развития направления в целом. Также учитывался тот факт, что инцидентов может быть много, а в моменте какой-то из экспертов может заболеть или уйти в отпуск.

На вопрос: «Какой был прогноз: по количеству источников, инцидентов, сложности событий и ожидаемым срокам реакции?», был получен очень сумбурный ответ, а дальше молчание и в заключении, с грустью в голосе: «Потом что-нибудь придумаем. ».

Данный кейс можно назвать вполне типичным для тех компаний, которые по каким-то причинам осознали необходимость внедрения SOC, но не смогли комплексно оценить «масштабы бедствия».

Мы «созрели», нам нужен SOC

Одной из предпосылок внедрения SOC является достигнутая определенного уровня зрелость компании. Этот уровень позволил ранее закрыть, согласно пирамиде потребностей, базовые вещи и осознать, что теперь для целостной картины не хватает одного важного компонента. Действительно, после того как компания навела порядок в инфраструктуре (архитектура сети, сегментация, домены, процедуры обновления и прочие полезные штуки), а также внедрила необходимый и достаточный набор средств защиты информации (эшелоны защиты, endpoint и пр.), то она невольно задается вопросом: «Как мне всё моё хозяйство видеть и как оценивать то, что я увижу?».

На тот момент в компании предположительно уже существуют выстроенные процессы. Многие из них построенные в лучших традициях ITIL. Support-подразделение ИТ (в некоторых случаях и ИБ) разделено на линии поддержки, и возможно даже есть смены с режимом работы 24*7. Однако стоит отметить, что такие компании встречаются редко, и на моей памяти только 3 из 10, с численностью более 1 000 рабочих станций, могут похвастаться всем этим перечнем достижений.

Все же, если как пример, взять эти 30% счастливчиков, то перед ними стоит задача реализовать интеграционный проект, который должен выродиться в очень важный и критичный сервис. В рамках проекта, описывая жирными мазками, надо:

SOC – это используемые технологии, эксперты и выстроенные процессы.

Технологии SOC – это те инструменты, которые использует сервис для автоматизации сбора информации, корреляции и первичной аналитики. Безусловно, инструментарий определяется имеющимися возможностями и функционалом.

Эксперты SOC – участники команды, с компетенциями по направлениям:

При этом, самым главным требованием к этим процессам является то, что они должны быть бесшовно внедрены в текущие бизнес-процессы организации. Другими словами, процессы SOC не могут стоять отдельно «особняком» и должны быть, во-первых, филигранно выстроены, а, во-вторых, эффективно выполнять свою задачу – приносить ожидаемую ценность. Также отметим, что под «филигранностью» критичного сервиса понимается абсолютная четкость и согласованность в действиях сотрудников смежных подразделений, при которой не допускается простой и нарушение заданных параметров SLA даже в случае форс-мажора. Не говоря уж о популярных: «сотрудник был на обеде» или «не смогли дозвониться». Результат должен быть четким и в заданный срок. По этой причине, модель работы SOC похожа на военную службу, а принятые регламенты и инструкции — на безоговорочно исполняемый устав.

Парадоксально, но многие уверены, что главной компонентой SOC является инструментарий. В этом случае было бы уместным привести следующий пример. Представляете, вы идете, не дай бог, на операцию. Новость не из радостных, и вас в клинике начинают подбадривают словами о том, что операцию будет делать какой-то хирург, но у него потрясающий скальпель одного из самых дорогих производителей. Причем про «чудо-скальпель» вам скажут несколько раз, а может даже покажут сертификат, подтверждающий его остроту и чистоту металла. Предполагаю, что вас этот аргумент не особо успокоит и вы захотите навести справки о докторе, а также его опыте проведения похожих операций.

Безусловно, выбор SIEM-системы крайне важен и ее функционал должен четко отражать запросы покупателя. Однако всегда нужно помнить тот факт, что SIEM – это только автоматизация, для настройки которой нужны глубокие компетенции и вполне четкая логика работы.

Эксперты и процессы являются краеугольным камнем при создании SOC

Из приведенного выше перечня необходимых компетенций можно понять, что специалисты SOC это универсальные и высококвалифицированные сотрудники, которые должны находиться на стыке глубоких технических знаний, а также иметь опыт аналитика. К тому же, направление SOC достаточно молодое для РФ и СНГ, а это означает, что в данной предметной области мало экспертов. Встретить на рынке грамотных и «свободных» специалистов крайне сложно. В первую очередь такие специалисты заинтересованы работать, занимаясь новыми и интересными кейсами, которые позволяют развиваться. Нужен поток. По этой причине, они часто «оседают» в крупных сервис-провайдерах и осуществляют ротацию только между аналогичными структурами.

Стоит отметить и уровень зарплат данных специалистов. Ранее коллеги неоднократно приводили аналитику . Информация вполне актуальна и по сей день, за исключением только уровня зарплат – они стали выше, и по рынку в среднем на 15-20%. Это значит, что компания, изъявившая взять в штат экспертов должна выложить вполне серьезные деньги. Насколько эти деньги релевантны приносимой пользе, при условии, что мало какая компания (исключение – «Сервис-провайдер») может утилизировать время такого эксперта хотя бы на 70%? Даже, если такого эксперта схантили высоким окладом, вероятность того, что он подыщет себе более интересную работу – высока. К тому же, есть статистика, что участники команды такого рода проекта-сервиса за 3-7 лет полностью обновляются. Это реальность и с ней надо считаться.

Итак, компания купила замечательный инструментарий, функциональную и эффективную SIEM-систему, взяла в штат талантливого и опытного эксперта по SOC, который смог создать дружную и согласованную команду ответственных специалистов. Далее эта команда должна взять систему на сопровождение, разработать необходимые процедуры и регламенты, внедрить их и начать по ним работать. Стоит отметить, что даже после хорошего консалтинга со стороны интегратора, который помогал стоить SOC (внедрял систему, делал аудит процессов, создавал базовые правила и писал необходимые инструкции), на плечи команды SOC ложится огромный пласт работ по оптимизации созданного под реалии компании центра реагирования. Причесывание процессов и схем работы следует в режиме «case by case».

Если же консалтинга не было, и команда должна построить SOC самостоятельно, то история становится ещё более интересной и затратной. Это как студента-выпускника (пусть хоть с красным дипломом) в первые дни работы на производстве ставить на самый ответственный участок, и надеяться, что он «как-нибудь сориентируется».

Отсюда следует, что чтобы доверить построение SOC создаваемой команде, нужно быть готовым к двум сценариям:

А может лучше SOC as a Service?

Сейчас Интернет пестрит последними трендами: цифровая трансформация (digital-transformation), компании полностью уходят в «облака», непрофильные процессы выносят на аутсорсинг. Крупные компании начинают предлагать платформы, с помощью которых можно набрать необходимое количество сервисов для поддержания и развития бизнеса любого размера. Аутсорсинг по бухгалтерии, юридическим услугам, call-центрам, IT «под ключ»: это только начало глобальных изменений. Причем виды сервисов могут быть абсолютно любыми. Те, которые ещё вчера казались бы невероятными и оригинальными, как например «аутсорсинг печати», сегодня пользуются огромным спросом. Причем тренд развития сервисно-ориентированной модели мы можем увидеть по Западному рынку, который традиционно опережает РФ и СНГ. Он огромный и покрывает все отрасли.

SOC as a Service (SOCaaS) не является исключением. На рынке достаточно игроков, провайдеров сервисов информационной безопасности (Managed Security Service Provider, MSSP), которые предлагают клиентам не «изобретать колесо», а просто воспользоваться экспертизой и опытом в этой области. Эксперты именно здесь, на «потоке», набивают руку и получают огромный опыт, который позволяет им составлять четкие и эффективные процессы. Они собирают все грабли, чтобы проанализировать все возможные сценарии и предложить опции, релевантные потребностям клиентов. Клиенту не надо ничего придумывать, он просто примеряет на себя предлагаемые опции и выбирает нужные.

Что самое «вкусное» в этой истории, так это то, что:

А что в итоге?

Для моего товарища есть два варианта для успешного выхода из данной ситуации:

Однако надо признать, что даже самый лучший сервис не является универсальным средством решения всех проблем и болей клиента. И всё как обычно остается на откуп конкретной задачи, размеру кошелька и педантичности заказчика SOC.

Денис Гущин, заместитель генерального директора Infosecurity.

Что такое SIEM-системы и для чего они нужны?

Многие организации, к сожалению, не до конца понимают, что представляет собой SIEM. Существует основная идея большинства SIEM-систем: они централизуют сетевую активность в формате, который легче усваивается. Но для каждой конкретной организации метод использования SIEM будет зависеть от целей. Однако можно выделить некую подборку популярных вариантов использования таких систем.

Принцип работы систем SIEM

Понятие SIEM (Security Information and Event Management) в наши дни достаточно размыто, можно представить, что это процесс, объединяющий сетевую активность в единый адресный набор данных. Сам термин был придуман Gartner в 2005 году, но с тех пор само понятие и все, что к нему относится, претерпело немало изменений. Первоначально аббревиатура представляла собой комбинацию двух терминов, обозначающих область применения ПО: SIM (Security Information Management) — управление информационной безопасностью и SEM (Security Event Management) — управление событиями безопасности.

По утверждению Gartner, SIEM-система должна собирать, анализировать и представлять информацию из сетевых устройств и устройств безопасности. Также в эту систему должны входить приложения для управления идентификацией и доступом, инструменты управления уязвимостями и базы данных и приложений.

Для наглядности мы выделим несколько функций, которые обычно поставляются SIEM-системами:

Если вы думаете, что это похоже на систему обнаружения несанкционированных действий, вы правы. SIEM собирает логи разных приложений, обрабатывает и кладет в централизованное хранилище, с которым удобно работать.

Рисунок 1. Принцип сбора и хранения логов в SIEM

Как правило, размер хранилища зависит от количества обрабатываемых событий в сети компании. Из лидеров мирового рынка SIEM можно выделить следующих:

Есть и российские SIEM-системы:

SIEM в качестве улучшенной системы обнаружения вторжений

По словам некоторых экспертов, SIEM представляет собой улучшенную систему обнаружения вредоносной активности и различных системных аномалий. Работа SIEM позволяет увидеть более полную картину активности сети и событий безопасности. Когда обычные средства обнаружения по отдельности не видят атаки, но она может быть обнаружена при тщательном анализе и корреляции информации из различных источников. Поэтому многие организации рассматривают использование SIEM-системы в качестве дополнительного и очень важного элемента защиты от целенаправленных атак.

Рисунок 2. Функции SIEM-системы

Типовые сценарии использования SIEM-системы

Ранее мы собирались рассмотреть популярные сценарии использования SIEM:

Так ли необходима SIEM-система?

Некоторые компании задаются вопросом, актуальны ли SIEM-системы или же этот подход уже устарел. Для ответа на этот вопрос необходимо понять, как следует использовать SIEM.

SIEM не будет противодействовать хакерам, это решение для мониторинга, которое совершенствуется по мере развития технологии.

Более того, без SIEM невозможно построить такие системы и центры мониторинга и реагирования, как SOC (Security Operation Center) и подключиться к FinCert или ГосСОПКА, так как SIEM помогает решать целый ряд ключевых задач: собирать и хранить лог-файлы в едином централизованном хранилище, предоставлять специализированные отчеты аудиторам для соответствия требованиям законодательства и отраслевым стандартам и выполнять корреляцию событий между различными источниками.

Следует уделить особое внимание настройке SIEM под клиента, его инфраструктуру и системы безопасности. Хорошо настроенные правила корреляции позволят оператору анализировать действительно важные сообщения об инцидентах, отсеивая лишнее. Важно, чтобы система брала на себя максимум рутины.

Также, для более глубокого ознакомления, вы можете почитать обзор SIEM-систем на мировом и российском рынке 2017.