Что такое siem система информационной безопасности

SIEM (Security information and event management)

SIEM (Security information and event management, «управление событиями и информацией о безопасности») — класс программных продуктов, предназначенных для сбора и анализа информации о событиях безопасности.

SIEM — это, по сути, объединение классов SEM (Security Event Management, «управление событиями безопасности») и SIM (Security Information Management, «управление информацией о безопасности»). Решения SEM используются для мониторинга событий безопасности в реальном времени. Системы SIM, в свою очередь, отвечают за долгосрочное хранение и анализ данных с различных объектов инфраструктуры организации. SIEM-решения выполняют обе эти задачи.

Функциональность SIEM-систем

В задачи SIEM-систем входит:

В классическом понимании SIEM-системы только собирают и обрабатывают данные, а также оповещают оператора о возможной опасности. Блокирование подозрительных процессов, помещение файлов на карантин и прочие меры реагирования в их задачи не входят. Однако в последнее время под термином SIEM часто объединяют как системы сбора и обработки данных, так и системы, позволяющие затем реагировать на полученную информацию и предпринимать активные действия.

Применение SIEM-решений

При помощи SIEM ИБ-специалисты могут выявить кибератаки и нарушения политик безопасности на ранних стадиях и минимизировать ущерб от них. Также решения SIEM помогают оценить защищенность информационных систем и актуальные для предприятия риски. Кроме того, полученные от SIEM-систем данные используются при расследовании инцидентов и для формирования отчетности.

Сбор данных в SIEM-системах

Решения SIEM могут собирать данные о событиях безопасности четырьмя способами: с помощью специальных приложений (этот метод используется чаще всего), напрямую из файлов с логами, напрямую с сетевых устройств или с помощью протоколов потоковой передачи данных, например SNMP, Netflow или IPFIX.

В качестве источников информации для SIEM-решений могут выступать:

Публикации на схожие темы

Как выбирать источники данных об угрозах

Обучите ваш SIEM распознавать больше угроз

Выбираем подарок ребенку: в тренде «Игра в кальмара» и Huggy Wuggy

Как и зачем мы атакуем собственную антиспам-технологию?

Обход обнаружения в CLR: пример атаки и способы ее выявления

SIEM для ИТ и ИБ

Время — деньги

Журналов событий, получаемых от одних только активных средств защиты, — много, не говоря уже о критических серверах, базах данных, приложениях. При помощи этих журналов можно выявить несанкционированные попытки доступа, сетевые атаки, аномалии, ведущие к нарушению непрерывности бизнеса или политик безопасности. Чтобы открыть журнал событий, нужно выполнить последовательность действий, которые требуют времени: запустить приложение, подключиться к консоли, вывести список событий и изучить его. Даже если допустить, что один сотрудник отвечает только за контроль антивирусного ПО (предположим, что имеется централизованная консоль управления), установку обновлений и IPS (предположим, что их не более 2—4), — на просмотр событий от этих источников и разбор проблем за последние сутки у него уйдет около часа. Отметим человеческий фактор: офицер может быть загружен другими делами, может болеть или быть в отпуске, отвлечься от работы или выполнить ее для проформы. Теперь посчитайте, сколько человеко-часов нужно, чтобы анализировать журналы событий на критических активах хотя бы раз в сутки? Учтите в расчетах заработную плату квалифицированного сотрудника, способного выявить угрозы в этих журналах событий, учтите время, необходимое для подключения к СЗИ в вашем филиале по медленным каналам связи. Дорого? Да, выходит круглая сумма, назвав которую руководству, вы, скорее всего, будете выставлены из кабинета.

Итак, вы установили средства защиты, настроили их, они работают, — что вам еще нужно? SIEM заменяет не один десяток человек, работает оперативно и не будет просить о повышении зарплаты.

Защита бизнеса

Главная задача ИБ — обеспечить защиту бизнеса и непрерывность бизнес-процессов. Что для этого нужно? Описываются бизнес-процессы, определяются активы, проводится их аудит (включая сканирования и пентесты), составляется модель нарушителя, изучаются риски, составляется план их минимизации. Какие меры принимаются для минимизации риска? Создаются политики, проводится обучение пользователей, устанавливаются средства защиты информации, изменяются конфигурации, устанавливаются обновления… Мы все это сделали — и оставили как есть? до следующего цикла PDCA?

Держать руку на пульсе

Принцип «поставить и забыть» в ИБ неприменим. Абcолютной защиты не существует, и самые маловероятные риски могут аукнуться остановкой бизнеса и огромными финансовыми потерями. Любое программное и аппаратное обеспечение может перестать работать или быть неверно настроено — и пропустить угрозу. Видели панель управления в современных самолетах? Все важные индикаторы собраны воедино с соблюдением эргономики и приоритета. Пилот и его помощник не могут не увидеть нарушение критически важного показателя. Так и в SIEM: в случае любого отклонения от baseline или политик (курс самолета) или нарушения работоспособности актива в результате сбоев или угроз (неполадки в оборудовании) — операторы-пилоты будут незамедлительно уведомлены.

Почему незамедлительно и что будет через час? Вирусы распространяются в считанные секунды, у злоумышленников имеются автоматизированные комплексы для анализа и эксплуатации уязвимостей. Событие о посыпавшемся RAID-массиве в системе, находящейся в промышленной эксплуатации, завтра вам будет уже не интересно, ибо часть данных (или даже все) будут утеряны. Чем оперативнее вы будете информированы, чем быстрее предпримете меры, — тем меньше финансовых потерь понесет ваш бизнес. Хорошо, если случившийся инцидент не будет иметь последствий (возвращаясь к самолетам: «Вася, прикинь! Мы вчера с Парижа в Москву на одном движке долетели!»).

Превентивной защиты не существует

Если мы устанавливаем централизованное антивирусное ПО — необходимо убедиться, что оно установлено везде, правильно сконфигурировано, работает с актуальными базами. Как? С помощью журналов событий.

Зачем? Представьте, что вы автоматизировали установку корпоративного антивирусного ПО и обновление баз. Аудит журнала событий вы осуществляете раз в два-три дня, но произошел сбой, в ОС на рабочей станции, стоящей на складе, не запускается сервис и она заражена вирусом, который распространяется по сети. Абсолютно не факт, что на всех серверах запрещен, к примеру, автозапуск, установлены все заплатки: в реальной жизни такого практически не бывает. Автоматически размещенный использующий уязвимость троян с автозапуском и распространением по сети или подделанным ярлыком на общем сетевом ресурсе приводит к коллапсу всей компании. Пока вы будете в авральном режиме анализировать случившееся — бизнес, скорее всего, будет простаивать, а начальство — нервничать и возмущаться. Финансовую оценку убытков от простоя предприятия легко произвести самостоятельно, благо это не так сложно. Кроме того, подобные сбои имеют свойство негативно влиять на премии и зарплату.

Контролируемая угроза, принятый риск

На практике встречаются случаи, когда безопасность идет вразрез с бизнесом. Случаются ситуации, когда нельзя поставить обновление, чтобы закрыть уязвимость (причин масса: сертификация, нестабильность работы, «не протестировано», конфликт с другим ПО), или, например, невозможно запретить RPC, поскольку бизнес-приложение перестанет работать. Затраты на устранение угрозы могут превышать возможные потери, поэтому риск «принимается». Однако мы можем контролировать подобные риски с помощью SIEM, реагировать на возникающие инциденты, возвращая по окончании года средства, выделенные на покрытие операционных рисков, обратно в бюджет. Естественно, что в данном случае не может быть и речи о просмотре оператором журналов межсетевого экрана без автоматического анализа и регистрации инцидентов как способа контроля рисков.

Нет причины — все виноваты

Вы наверняка сталкивались со случаями, когда для решения инцидента нет данных: отсутствует информация о точном времени и месте возникновения (не считаем звонки от пользователей), о том, что предшествовало инциденту; и мы не можем ответить на главные вопросы — почему произошел инцидент и кто в этом виноват. Нет, это нужно не для того, чтобы наказать виновных (хотя это тоже иногда необходимо). Главное, что необходимо выяснить по итогам инцидента, — что делать, чтобы инцидент не повторился. Причем одного только встроенного в OС журнала (Windows event log или syslog) может оказаться недостаточно.

Я не бог, я всего лишь системный администратор

В зрелой разветвленной инфраструктуре права администрирования делегируются достаточно широкому кругу сотрудников. Естественно, все эти сотрудники проходят проверку службы безопасности, и мы им доверяем. Но на практике зачастую сказывается людская психология: сотрудник, порушивший базу данных, RAID, принесший на личной флешке вирус, из-за которого «встал» бизнес-процесс, под страхом увольнения и штрафа, загнанный в угол — заметает следы, удаляя или подделывая журналы событий. Если не собрать вовремя эти журналы, то бизнесу будет нанесен вред в виде финансовых потерь и испорченной репутации. Собранные вовремя и консолидированные в хранилище журналы событий помогут вам принять правильное решение по итогам инцидента. Осуществить удаление данных (событий и инцидентов) из SIEM незаметно не получится: остаются записи в системном журнале, осуществляется контроль целостности. Доказательства в виде журналов событий в SIEM-системах помогут вашей организации в решении судебных вопросов.

Кто знает, что это за скрипт.

Безусловно, можно построить управление журналами и какое-никакое управление событиями на «самописных» сценариях. Журналы собирать через syslog или открытое ПО. Можно все оформить на PowerShell, «батники», sh-сценарии, а об инцидентах сообщать на электронную почту. Как удобно и дешево!

Да, это приемлемо для малого бизнеса. Вернемся к нашему примеру с самолетом. Уберем мысленно все индикаторы с приборной панели (или сотрем их названия), а сообщения о неполадках будем направлять пилоту по СМС и на электронную почту… Как быстро пилоту надоест лазать в карман за телефоном и разбирать входящие письма?

SIEM-системы обладают функцией самодиагностики и контроля работы компонентов. Это не разбросанные тут и там «батники», целостность и работоспособность которых очень трудно проконтролировать. При использовании разрозненных сценариев практически невозможно будет защититься от подмены содержимого или просмотра административной учетной записи в незашифрованном виде. В отличие от SIEM: это комплексная система, сообщающая о непрерывности сбора событий, о сбоях в работе своих компонентов, о доступе к системным функциям и т. п.

Защищайте не только критические активы

Представим, что вы защитили критические (по вашему мнению) активы, к примеру бизнес-приложение или базу данных. Все прекрасно, денег потрачено в меру, сэкономили на отсутствии СЗИ для рабочих станций и двухфакторной авторизации для мобильных пользователей. Пользователей «зажали» групповыми политиками. Вот только не учли, что дверь с замком, стоящая посреди поля, — абсолютно неэффективна. Злоумышленники получат пользовательский и административный аккаунт с незащищенных рабочих станций или с мобильных устройств и с абсолютно легитимными запросами к вашей суперзащищенной базе данных «вытянут» все, что только можно. Деструктивные действия давно не в моде. Вы узнаете об утечке информации из новостей — и удивитесь: ведь все ваши серверы были надежно защищены! Это пример типовой атаки по модели APT. Запущенные процессы, новые библиотеки в OС, новые сервисы, открытые порты и соединения, повышение привилегий — все это можно увидеть в журналах событий на рабочих станциях, которые не являлись, по вашему мнению, критическими активами…

Защита должна быть комплексной. Доказательство тому — инциденты с Bit9 и RSA, которые почему-то не поставили разрабатываемую ими защиту на свои же рабочие станции.

Представления

Средства защиты, как правило, являются сигнатурными, то есть создаются на основе анализа уже известных угроз (вирусы, сетевые атаки, даже словарики в DLP). Новые угрозы вы можете выявить только с применением сложных алгоритмов корреляции (об RBR-корреляции — см. статью в нашем блоге — здесь не может быть и речи) на основе миллионов событий и показателей, а также анализа baseline. Человеческий мозг не всегда способен комплексно проанализировать такой объем данных. Однако абстракция представлений в SIEM-системах способствует своевременному обнаружению угроз операторами. Система делает все предварительные расчеты и выводит показатели. Как минимум, к примеру, на основе анализа baseline система сообщает о новом DynDNS-трафике, о том, что зафиксировано по 10 безуспешных попыток входа с различных активов от имени доменного администратора. Как правило, система способна сообщить о трояне или брутфорсе (в зависимости от состава правил корреляции и возможностей конкретной системы). Применение более сложных алгоритмов корреляции позволит узнать причину инцидента (например, выявить подключение пользователем модема, в результате которого произошло заражение трояном и брутфорс). Человеку не под силу самостоятельно осуществлять такой анализ на основании миллионов текстовых событий. Возможность настройки панелей визуализации полезна как отдельным сотрудникам, так и для работы SOC (security operation center), а также подразделений ИТ и техподдержки.

Соответствие (compliance)

В ряде региональных, международных, национальных, отраслевых стандартов имеются требования к организации процесса управления журналами. Все SIEM-системы имеют шаблоны, соответствующие международным стандартам, и возможность добавления своих шаблонов для формирования отчета о соответствии по сбору и хранению событий. В случае с самодельной системой вам придется потратить значительные ресурсы, чтобы сделать подобные шаблоны в формате отчетов или интерфейса для аудитора.

Акценты

Неверное реагирование на инциденты сравнимо с некорректным поведением светофора. ИБ- и IТ-подразделения будут неспособны решать первоочередные задачи по обеспечению бизнес-процессов. SIEM обладает минимально необходимыми средствами организации процесса регистрации инцидентов (или имеет возможность интеграции со службой поддержки), способствующим контролю решения инцидентов и накопления базы знаний. В SIEM имеется возможность интеграции и приоритезации инцидентов в зависимости от их влияния на бизнес-процессы, от ценности актива и опасности угрозы. В некоторых системах возможна интеграция с системами управления рисками.

Существует ошибочное мнение, что SIEM плодит большое количество инцидентов, на которые подразделение ИБ попросту не успевает реагировать. Необходимо понимать, что SIEM — это не решение «из коробки» и, как и в случае с DLP-системами, здесь необходимо правильное внедрение, интеграция с источниками событий, индивидуальный подход к активному набору правил и алгоритмам корреляции. Гибкая система исключений и правильная настройка SIEM гарантируют вам акцент только на критически важных событиях — без флуда.

Поделитесь событиями

SIEM — это система не только для ИБ. Ошибки и сбои в операционных системах, сетевом оборудовании, ПО — информацию обо всем об этом сотрудники IТ-отдела могут почерпнуть в SIEM. IТ-отделу также хочется узнавать о возникающих инцидентах не по звонку пользователей, а заранее (тем более, что — как и инциденты ИБ — IТ-инциденты можно предотвратить).

SIEM — не слишком простое решение для процесса управления журналами, к тому же достаточно дорогостоящее для внедрения в малом и среднем бизнесе. Для его эксплуатации вам необходимо иметь как минимум одного квалифицированного сотрудника, который будет обеспечивать контроль непрерывности сбора событий, управлять правилами корреляции, корректировать и обновлять их с появлением новых угроз и в соответствии с изменениями в инфраструктуре. Установка SIEM в качестве «черного ящика» с активацией всех предустановленных правил корреляции без надлежащего контроля и управления приведет к растрате бюджета.

При успешном внедрении вы получите:

До встречи! Жду ваших вопросов и комментариев.

Автор: Олеся Шелестова (oshelestova), исследовательский центр Positive Research.

Внедрение SIEM – что нужно знать про него?

Многие уже слышали про системы класса SIM и про системы класса SEM, а что же тогда такое SIEM?

SIEM это Security Information and Event Management

Изначально, Security Information Management (SIM) и Security Event Management (SEM) были двумя различными технологиями, используемыми вместе.

В далеком 2005 году Gartner ввел понятие SIEM, чтобы охватить обе технологии.

Если погуглить отзывы по различным системам то можно получить огромное количество отзывов о каждом продукте, зачастую противоположных друг другу, что лишний раз подчеркивает необходимость понимания задач, которые ставятся перед SIEM, и уровнем квалификации тех сотрудников, которым предстоит с ним работать.

Моя основная работа связана с 3-мя такими решениями, каждый из которых имеет свои плюсы и минусы. Сравнивать демо-версии продуктов и сравнивать их после долгого использования это 2 большие разницы. Далее я попытаюсь определить основные вещи, которые вы должны знать и понимать, когда вы планируете внедрение SIEM у себя в компании.

Надеюсь, этот пост поможет вам в получении четкого представления идеи и технологиях SIEM. Я работаю с HP ArcSight, IBM QRadar и McAfee SIEM, больше всего нравится ArcSight. Если у вас есть идейные вопросы про SIEM или конкретно про ArcSight – прошу в комментариях их высказывать. В дальнейшем планирую развивать тему SIEM в части идей для правил корреляций и векторов атак, сравнения функциональных фишек продуктов и т.д.

Обзор SIEM-систем на мировом и российском рынке

В статье рассматриваются популярные SIEM-решения в контексте мирового и российского рынков. Дается определение базовой терминологии, история возникновения и развития SIEM-решений, приводятся основные преимущества продуктов.

Введение

Что бы вы сделали, столкнувшись с задачей нахождения иголки в стоге сена? Буквально. Вряд ли бы стали просеивать его вручную. Кто-то бы взял магнит, кто-то воду, а кто-то и огнемёт. Смысл в том, что подобное задание можно выполнить в разы быстрее, если прибегнуть к помощи специального инструмента. Этот принцип верен и для информационной безопасности.

ИТ-инфраструктура современных компаний порой весьма разнообразна. При этом, с развитием технологий, главной проблемой построения защиты стало не отсутствие информации, а её обработка. Число источников, обеспечивающих поступление актуальной информации по текущему состоянию защищенности, непрерывно растет. Действительно, сегодня вряд ли можно найти корпоративное программное обеспечение, которое бы не вело запись в журнал и т.п. Но, вместе с увеличением объёма информации, администраторам ИБ всё сложнее отслеживать «общую картину». А ведь если своевременно не анализировать возникающие угрозы и не пытаться предотвратить их, любая система защиты окажется бесполезной. В этих условиях впору задуматься о системах класса Security Information and Event Management (SIEM).

Кроме того, всё чаще злоумышленники переходят от атак «в лоб» к более сложным и распределённым сценариям (APT – Advanced Persistent Threat). Общие принципы, на которых строится APT, давно известны. К примеру, применение социальной инженерии, чтобы спровоцировать пользователя открыть ссылку или прикрепленный файл. Или использование уязвимостей для получения доступа к атакуемой системе. Проблема же в том, что в случае подобной атаки все средства защиты могут «молчать», так как «вырванные из контекста» инциденты не будут восприниматься в качестве серьёзной угрозы. Но в то же самое время, анализ совокупности инцидентов может явно указать на атаку. Именно эти магические свойства приписывают современным SIEM-системам – способность обнаруживать атаки по «крупицам», аномалиям, пост-анализу событий и т.д.

Происхождение SIEM

SIEM-системы, как и многие другие продукты появились в результате эволюционного развития и последующего слияния систем SEM и SIM.

Когда же возможности SIM и SEM объединяются в рамках одного продукта, говорят о SIEM-системах. Исходя из этого, можно дать «литературный» перевод аббревиатуры SIEM – система сбора и корреляции событий.

Важно понимать, что SIEM-системы в качестве самостоятельного (standalone) решения не предназначены и не способны предотвращать инциденты нарушения информационной безопасности. Их сущность заложена в их названии: анализ информации, поступающей из различных источников (DLP, IDS, антивирусы, межсетевые экраны и т.д.), и дальнейшее выявление отклонений от норм по заданным критериям. Тем не менее, «плюсов» вполне достаточно.

Перед системой SIEM ставятся следующие задачи.

Перейдём к рассмотрению принципов работы SIEM-систем.

Принцип работы SIEM

В теории всё просто: система собирает информацию, анализирует «на лету» (и генерирует предупреждающее сообщение), складывает в базы данных, анализирует поведение на основании предыдущих наблюдений (и генерирует предупреждающее сообщение).

На практике схема реализуется с помощью соответствующих компонентов:

Если же для источника нет соответствующего коллектора, события можно попробовать отправлять как SYSLOG (при условии, что источник умеет это делать). Однако и здесь можно столкнуться с «проблемой синонимов» и необходимостью писать дополнительный обработчик для приведения данных в единый формат.

Также информацию можно собирать удалённо при помощи соединения по протоколам NetBIOS, RPC, TFTP, FTP. Однако в этом случае может возникнуть проблема с нагрузкой на сеть, так как часть систем позволяет передавать только журнал целиком, а не «свежие» записи.

SIEM-системы могут использовать следующие источники информации:

Получив информацию, система может её проанализировать. В основе анализа лежит практически «чистая» математика и статистика. Но отправной точкой служат задаваемые вручную правила. К примеру, однократное событие «login failed» ничего не значит, в то время как три и более таких события от одной учетной записи уже могут свидетельствовать о попытках подбора пароля.

В простейшем случае в SIEM-системах правила представлены в формате RBR (Rule Based Reasoning) и содержат набор условий, триггеры, счетчики, сценарий действий. Например, учитывать параметры удаленности двух последних точек использования банковской карты за небольшой интервал времени: если в 17:00 её использовали для оплаты кофе в Москве, а через 10 минут пытаются снять дневной лимит в Гонконге, то на лицо — попытка мошенничества.

SIEM-системы способны выявлять:

Рынок SIEM в мире

SIEM-системы существуют уже почти 10 лет, однако их активное продвижение началось лишь в последние годы. Причин множество: от возросшего количества актуальных угроз до желания быть в тренде. Тем не менее, можно с уверенностью утверждать, что идея SIEM оказалась весьма востребованной. Ведь первоначальная конкурентная борьба множества независимых игроков, с течением времени, и спустя череду поглощений, не только не утихла, но и перешла на новый уровень знаний и бюджетов.

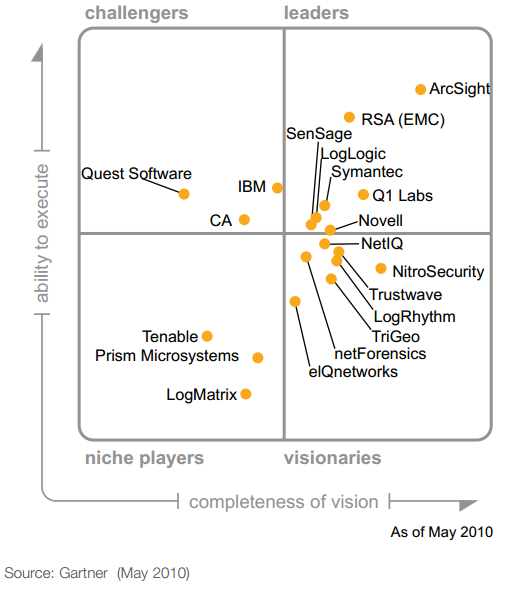

В 2006 г. корпорация EMC приобретает компанию RSA Security и делает ее своей дочерней компанией, отвечающей за разработку решений в области ИБ. В том же, 2006 г., EMC приобретает компанию Network Intelligence и передает ее SIEM-решение enVision в RSA Security. Таким образом, на рынке появляется SIEM решение RSA enVision, которое до 2009 г. будет являться «законодателем мод» в данной области.

В 2010 г. компания HP покупает компанию ArcSight (имеющую к этому моменту за плечами обширную историю разработки и продвижения своего SIEM решения). В этом же году HP ArcSight, по мнению Gartner, обгоняет решение RSA Security и занимает первое место в рейтинге экспертной организации, находясь и поныне там.

Рисунок 1. Магический квадрант Gartner по SIEM-системам, 2010 год

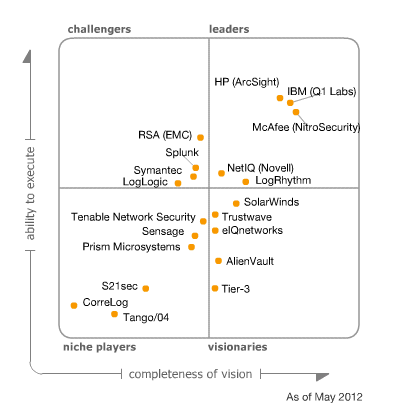

В 2011 г. компания IBM приобретает американского разработчика – компанию Q1 Labs. Вместе с рядом других продуктов Q1 Labs в портфель IBM переместилось решение QRadar, вышедшее на второе место в «Magic Quadrant for Security Information and Event Management».

В том же 2011 г. McAfee покупает компанию NitroSecurity. SIEM-решение этого альянса переместилось из правого нижнего в правый верхний квадрант Gartner и, по результатам исследования рынка за 2012 г., прочно укрепилось в ТОП-3 мирового рейтинга SIEM.

Рисунок 2. Магический квадрант Gartner по SIEM-системам, 2012 год

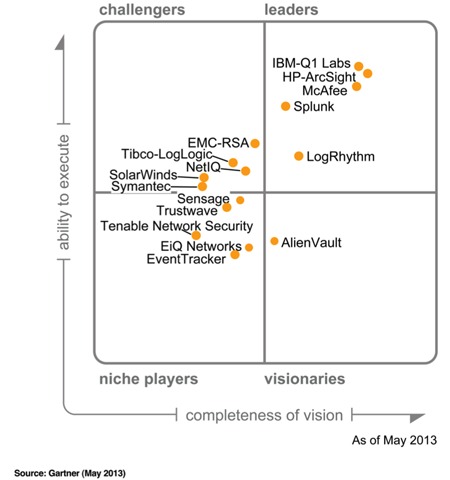

Но не стоит думать, что борьба утихла и лидеры рынка SIEM надолго «застолбили» себе место под солнцем. Год 2013 внёс свои корректировки, расширив тройку лидеров до пятёрки.

Рисунок 3. Магический квадрант Gartner по SIEM-системам, 2013 год

Но и это совсем не конец. Чтобы оставаться на лидирующих позициях и быть востребованными, SIEM-решения должны развиваться с опережением потребностей рынка. В настоящее время классическое SIEM-решение, сочетающее в себе только инструменты по работе с журналами событий, поступающих от компонентов ИТ-инфраструктуры (сбор, хранение, корреляция, проверка на соответствие требованиям, уведомление), является устаревшим и не может удовлетворить всех потребностей зрелой компании.

В настоящее время само понятие SIEM стало гораздо шире. Сейчас от SIEM-решений требуются новые функции и механизмы, способные более быстро и точно не только выявлять, но и предотвращать инциденты ИБ, при этом, не ограничиваясь анализом данных только из журналов событий. SIEM-решение нового поколения стремится сочетать в себе «традиционный» функционал SIEM, а также функции анализа сетевого трафика и управления рисками.

По существу, такой набор функций уже выходит за рамки классического определения SIEM. Примером может служить история с приобретением в 2011 г. корпорацией EMC американской компании NetWitness, специализирующейся на анализе сетевого трафика. Спустя два года на свет появился новый продукт RSA Security Analytics, который сочетает в себе функции SIEM системы RSA enVision и технологии платформы для сбора и анализа сетевого трафика NetWitness. SIEM-решения нового поколения способны не только осуществлять сбор и анализ событий из регистрационных журналов (log файлов), но и коррелировать их с сетевым трафиком (используя потоки типа NetFlow, sFlow и др.), выполняя функции глубокого анализа пакетов (Deep Packet Inspection, DPI).

Некоторые SIEM-решения способны записывать все сетевые соединения и переданные в них данные для последующего корреляционного анализа. Таким образом, к функциям SIEM-решения нового поколения добавляются сетевая безопасность и управление большими объемами данных. Возросший объем обрабатываемых в процессе работы SIEM решений данных заставил разработчиков полностью отказаться от использования в качестве хранилищ собранных данных реляционных СУБД в пользу нереляционных решений, что позволило получить прирост скорости выполнения обращений к данным, а также в разы сократить объемы дискового пространства, требуемого для хранения данных.

Также эта тенденция заставила вендоров вспомнить и о технологии Big Data. Первым SIEM-решением, шагнувшим в сторону технологии Big Data, стало RSA Security Analytics. Сочетание технологии по обработке больших данных с аналитическими методами в области ИБ существенно повышает значимость продукта на рынке SIEM и поможет компании EMC отыграть потерянные лидирующие места в обозримом будущем. Однако технология Big Data в связке с SIEM-решением не является прерогативой только RSA Security Analytics: движение в этом направлении замечено также и у компании IBM, которая недавно представила решение IBM Security Intelligence with Big Data, объединяющее SIEM-решение QRadar с функциями IBM InfoSphere BigInsights. Стоит отметить, что и остальные лидеры рынка SIEM не оставили данную технологию без внимания.

SIEM в России

Российский рынок традиционно отличается от мирового. В первую очередь резким доминированием HP ArcSight и относительно невысокой долей остальных лидеров из квадранта Gartner. Подробнее о распределении долей мы писали в прошлом году.

Из лидеров мирового рынка в России хорошо представлены следующие:

Рассмотрим немного подробнее некоторых из них.

IBM QRadar SIEM

IBM Security QRadar SIEM регистрирует события с тысяч конечных устройств и приложений, распределенных в сети. Эта система выполняет мгновенную нормализацию и выявляет связь между действиями над необработанными данными, чтобы отличить реальные угрозы от ложных срабатываний.

Преимущества IBM Security QRadar SIEM:

Подробнее с техническими характеристиками можно ознакомиться здесь.

HP ArcSight

Основой продуктовой линейки HP ArcSight является комплексное решение HP ArcSight Security Intelligence.

Решения HP ArcSight Security Intelligence включают в себя следующие продукты:

HP ArcSight Logger — обеспечивает сбор и фильтрацию событий;

HP ArcSight Threat Response — обеспечивает моментальную реакцию на инциденты путем анализа информации от HP ArcSight ESM, локализацию проблемы и применение ответных мер реагирования;

HP ArcSight Configuration Management — позволяет провести конфигурацию сетевого оборудования и настроек безопасности.

HP ArcSight Fraud Detection —решение для выявления и предотвращения мошенничества в области интернет-банкинга и банковских (пластиковых) карт.

В состав поставки также может входить уникальный агент FlexConnector, позволяющий осуществлять интеграцию с любым типом приложения.

Подробнее с техническими характеристиками можно ознакомиться здесь.

Tibco Loglogic

LogLogic SIEM является модульной системой, состоящей из следующих частей:

Подробнее с техническими характеристиками можно ознакомиться здесь.

McAfee NitroSecurity

В основе SIEM-системы от McAfee лежит решение Enterprise Security Manager, которое осуществляет сбор, корреляцию, оценку и распределение приоритетов событий безопасности. Являясь частью архитектуры Security Connected, решение McAfee Enterprise Security Manager тесно интегрировано с программным обеспечением McAfee ePolicy Orchestrator (McAfee ePO), решением McAfee Risk Advisor, и технологией Global Threat Intelligence, обеспечивая контекст, необходимый для автономного и гибкого управления угрозами безопасности.

Состав и возможности решения:

Подробнее с техническими характеристиками можно ознакомиться здесь.

Symantec Security Information Manager (SSIM)

Система автоматизации выявления и реагирования на инциденты информационной безопасности контроля перемещения конфиденциальной информации, построенная на базе решения Symantec SIM состоит из следующих компонентов:

Symantec Global Intelligence Network – глобальная сеть, использующая ловушки для обнаружения злонамеренной активности. Большое внимание уделяется анализу нетрадиционной активности по различным портам/протоколам. Исследуются приложения, использующие эти порты/протоколы, проверяется, не появлялись ли новые уязвимости в этих приложениях, анализируется вероятность использования приложений в злонамеренных целях. Также создается статистика наиболее атакующих и атакуемых систем. Вся эта информация перерабатывается в правила и используется в Symantec SIM при анализе и корреляции событий.

Подробнее с техническими характеристиками можно ознакомиться здесь.

RSA Security Analytics

RSA Security Analytics представляет собой платформу безопасности новой формации, которая обеспечивает анализ всего сетевого трафика и журналов событий организации.

Подробнее с техническими характеристиками можно ознакомиться здесь.

Splunk

Подробнее с техническими характеристиками можно ознакомиться здесь.

КОМРАД от «НПО «Эшелон»

SIEM-система, разработка российской компании ЗАО «НПО «Эшелон». Предназначена для оперативного оповещения и реагирования на внутренние и внешние угрозы безопасности автоматизированных систем, а также контроля выполнения требований по безопасности информации.

Подробнее о преимуществах и технических характеристиках системы можно ознакомиться здесь.

LogRhythm

LogRhythm является комплексным решением SIEM 2.0 и считается лучшей системой по управлению событиями безопасности и соответствие требованиям стандартов. Продвинутое управление журналами и SIEM 2.0 обеспечивает соответствие с множеством стандартов, таких как: PСI DSS, ISO 27001, NERK CIP, GLBA, FISMA, HPAA, SOX GPG 13.

OSSIM

Open Source Security Information Management (OSSIM) является бесплатной SIEM-системой. Проект развивается с 1996 года. Имеется коммерческий вариант под названием AlienVault Unified Security Management.

Выводы

SIEM — это система не только для ИБ. Ошибки и сбои в операционных системах, сетевом оборудовании, ПО — информацию обо всем об этом сотрудники IТ-отдела могут почерпнуть в SIEM. IТ-отделу также хочется узнавать о возникающих инцидентах не по звонку пользователей, а заранее (тем более, что — как и инциденты ИБ — IТ-инциденты можно предотвратить).

SIEM — весьма непростое решение для процесса управления журналами, к тому же достаточно дорогостоящее для внедрения в малом и среднем бизнесе. Для его эксплуатации вам необходимо иметь как минимум одного квалифицированного сотрудника, который будет обеспечивать контроль непрерывности сбора событий, управлять правилами корреляции, корректировать и обновлять их с появлением новых угроз и в соответствии с изменениями в инфраструктуре. Установка SIEM в качестве «черного ящика» с активацией всех предустановленных правил корреляции без надлежащего контроля и управления приведет к растрате бюджета.

Однако при успешном внедрении вы получите: