Что такое динамический пароль

Динамический код на банковской карте или технология 3-D Secure?

На различных тематических информационных ресурсах, посвящённых электронной коммерции и платежным картам, производители и обозреватели рассказывают об инновациях, призванных делать наши покупки в интернете еще безопаснее. В последнее время в интернете появилось множество статей о последней новинке компании Gemalto – пластиковой карте с автоматически изменяющимся кодом проверки подлинности — Dynamic Code Verification или сокращенно DCV. Особо подчеркивается высокий уровень защиты владельцев карт от мошеннических онлайн-платежей.

Как команда, имеющая непосредственное отношение к процессингу карточных платежей через интернет и радеющая за безопасность электронной коммерции, мы не могли пройти мимо предлагаемой инновации и не сравнить ее с технологией 3-D Secure, которая фактически является стандартом интернет-эквайринга в сфере защиты от мошеннических платежей.

Традиционный СVV/CVC – трехзначный код на банковской карте

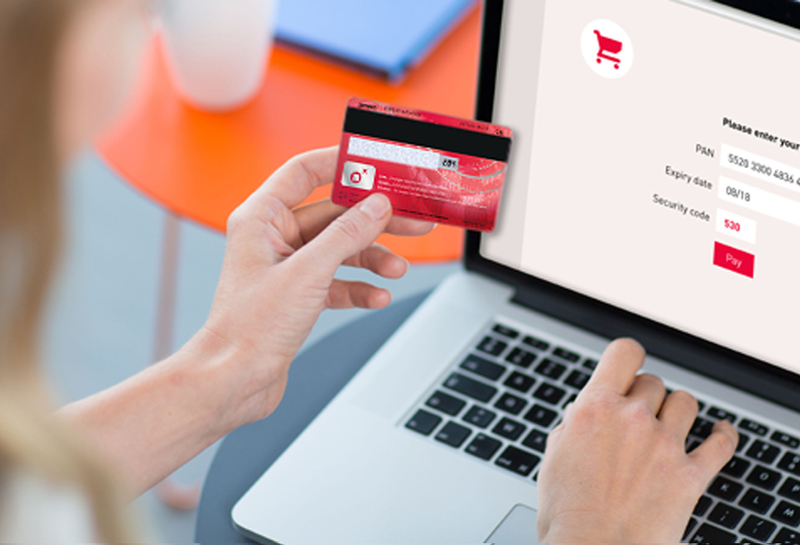

Любому владельцу банковской платежной карты, который хоть раз оплачивал что-либо через интернет, хорошо известно, что для совершения платежа наряду со всеми реквизитами карты нужно ввести и трехзначный код, напечатанный на ее обратной стороне. В русскоязычном сегменте интернета эти три цифры обычно так и называют «трехзначный код». В англоязычном мире он известен как CVV (Card Verification Value) или CVC (Card Verification Code).

Изначально CVV/CVC был призван защитить электронную коммерцию от платежей, с использованием похищенных реквизитов банковских платёжных карт. В недавнем прошлом, как минимум лет 20 назад, основным источником хищения карточных реквизитов для интернет-мошенников являлся мир «оффлайна». Номер карты, имя владельца и срок ее действия можно было или подсмотреть и запомнить, когда владелец расплачивался в торговой точке, или скопировать со слип-чеков. А поскольку CVV/CVC просто печатался на обратной стороне карты, увидеть его и похитить было значительно сложнее, чем остальные карточные реквизиты.

Слип-чек – это чек, на который переносились карточные данные, эмбоссированные (или, проще говоря, выдавленные) на карте, путем ее прокатки в слип-машинке. Был такой способ приема карточных платежей, когда электронные каналы связи не были так хорошо развиты как сейчас, и торговые предприятия были оборудованы не электронными POS-терминалами, а такими вот механическими устройствами.

Однако с развитием электронной торговли защитная функция CVV/CVC постепенно утратила свою эффективность, так как мошенники начали активно использовать фишинговые методы добычи карточных данных, при которых, введенные в заблуждение, владельцы карт самостоятельно сообщали им не только выдавленные на карте реквизиты, но и тот самый CVV/CVC.

Эволюция CVV/CVC — динамический трехзначный код

Динамический код, DCV – это эволюционное развитие устаревших CVV/CVC. В отличие от них, на протяжении всего действия срока карты DCV регулярно меняется через равные промежутки времени (по умолчанию каждые 20 минут) по определенному алгоритму, известному только банку-эмитенту. Для отображения DCV в платежную карту встроен миниатюрный дисплей.

По замыслу разработчика технологии, DCV делает невозможным использование похищенных карточных реквизитов. Даже если мошенникам удалось получить полный набор данных, как максимум, через 20 минут код изменится, и попытка интернет-платежа с использованием устаревшего трехзначного кода будет отклонена банком-эмитентом.

Динамический верификационный код или 3-D Secure? Вопросы безопасности, удобства, стоимости.

Идея DCV понятна, логична и, действительно, обеспечивает более высокую защиту интернет-платежей по сравнению с использованием статичных CVV/CVC.

Но не опоздала ли технология DCV с выходом на рынок? Сможет ли она составить конкуренцию уже устоявшемуся и общепринятому стандарту в платежной индустрии — верификации владельца карты при совершении интернет-платежа c 3-D Secure? И, наконец, насколько карты с DCV могут быть удобны для эмитентов и конечных пользователей?

Вероятно, DCV могла бы стать революционно прорывной технологией обеспечения безопасности интернет-платежей, если бы в этой области уже не существовало 3-D Secure. Дело в том, что при всей своей инновационности и технологичности DCV все же уступает 3-D Secure в уровне обеспечения безопасности платежей.

Да, DCV меняется каждые 20 минут. Но при использовании современных реализаций 3-D Secure, код подтверждения платежа генерируется и сообщается владельцу карты непосредственно в процессе обработки транзакции (платежа). И поэтому, если в случае с DCV у злоумышленника теоретически есть, пусть и очень небольшой, но шанс использовать похищенные карточные данные до очередной смены DCV, то в случае 3-D Secure у мошенника такого шанса в принципе нет.

А если пластиковая карта физически украдена? DCV, в этом случае, никак не сможет защитить владельца от траты его денег мошенниками в интернет-магазинах. Конечно, банковские инструкции требуют от владельца карты незамедлительно сообщить в банк о ее утрате для немедленной блокировки. Но между хищением и обнаружением пропажи может пройти не один час, а в некоторых случаях и не один день. Этого времени более чем достаточно, чтобы мошенник выкачал с карты все деньги через интернет.

В случае, если интернет-платежи защищены 3-D Secure, преступник не сможет воспользоваться украденной картой. Но, даже если каким-то образом и сможет (например, интернет-торговец отключил опцию проверки по 3-D Secure для всех своих покупателей), правила платежных систем будут на стороне владельца карты и банка–эмитента. Если транзакция по карте, защищенной 3-D Secure, прошла без проверки плательщика (т.е. у владельца карты в процессе покупки не был запрошен код), то ответственность за такую транзакцию лежит на продавце и банке-эквайере, и в случае мошенничества деньги будут возвращены покупателю.

Возникают опасения и в отношении удобства повседневного долговременного использования карты с DCV. Далеко не все люди бережно и осторожно обращаются с куском пластика. Карта может изрядно потереться, как минимум. Она может согнуться. От нее может отколоться уголок. И, тем не менее, при всех повреждениях такую карту можно использовать при оплате через интернет. Очевидно, что с картой, оснащенной DCV, придется обращаться аккуратно, чтобы не дай бог не повредить миниатюрный дисплей. Иначе DCV продолжит меняться, но владелец карты ничего не увидит.

И также очевидно, что стоимость изготовления карты с DCV должна быть выше, чем карты с обычными CVV/CVC.

Все эти размышления дают основания полагать, что DCV пока не может на равных конкурировать с уже существующей и проверенной технологией 3-D Secure. А потому вряд ли эта технология получит широкое распространение в банках-эмитентах тех платежных систем, где 3-D Secure уже используется.

А вот в тех платежных системах, где 3-D Secure по каким-то причинам до сих пор не внедрена (например, БЕЛКАРТ или российской «Мир»), DCV может стать неплохой альтернативой.

Время покажет. К слову интернет-магазины, принимающие платежи по банковским картам через процессинговую платформу bePaid, надежно защищены от мошенничества технологией 3-D Secure и другими инновационными инструментами безопасности.

Хотите сообщить важную новость? Пишите в Телеграм-бот.

А также подписывайтесь на наш Телеграм-канал.

Русские Блоги

Принцип отп

Введение в OTP:

Классификация технологии OTP:

С точки зрения технологии OTP недостатки статических паролей:

По сравнению с динамической парольной аутентификацией, у статической парольной аутентификации есть следующие недостатки:

(1) Чтобы облегчить запоминание, пользователи часто выбирают характерные пароли. По сравнению с динамическими паролями, все статические пароли легче угадывать и взламывать;

(2) Хакеры могут перехватывать статические пароли из Интернета или телефонных линий. Если они передаются в незашифрованном виде, можно легко получить информацию для аутентификации пользователя;

(3) Внутренний персонал может получать пароли пользователей через законное разрешение и использовать их незаконно;

Статические пароли вообще не могут определить личность пользователя. В результате люди могут легко подделать фальшивую личность или украсть личность существующего пользователя, что приведет к огромным экономическим потерям и потерям репутации для предприятия.

Процесс построения системы ОТП:

Система динамической парольной аутентификации Он состоит из кластера серверов аутентификации динамического пароля, токена динамического пароля и сайта службы динамического управления паролями.

Сервер динамической аутентификации по паролю

Динамический пароль

Давно пришла мне в голову одна идея по поводу улучшения защищенности своих аккаунтов и входа на сайты, где требуется регистрация.

Хабр я тогда читал без регистрации, поэтому естественно ничего и не писал.

Сам я не программирую на таком уровне и не связан с сайтами, которые осуществляют доступ к аккаунтам пользователей, то есть — не смогу реализовать и проверить идею, поэтому решил поделиться мыслью со знающим человеком.

Кому это нужнее? Наверное Гуглю, подумал я… С трудом нашел адрес одного сотрудника, написал письмо.

Краткое содержание (Я это я, С это сотрудник):

Я. У меня есть идея по входу в аккаунт, это повысит секретность и надежность процесса.

С. Присылайте, я найду кому передать.

Я. Присылаю (описание будет ниже диалога).

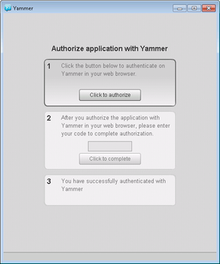

С. Вынужден разочаровать, но уже сделано (и дает мне ссылку на двухэтапную аутентификацию).

Я. Это совсем не то! Там предложен метод двухэтапной аутентификации. Для нее нужен телефон (не очень хорошая и надежная привязка), на который шлется код второго этапа аутентификации. Причем код можно поменять лишь один раз в 30 дней…

С.… (молчок).

Я. Напоминаю.

С. Идея плохая, не тратьте время, я ее никому пересылать не буду.

Если идея плохая, значит так оно и есть, забросил этот процесс.

Сегодня читаю Хабр. Уже как зарегистрированный пользователь.

Обращаю внимание на статью «Сезам, откройся!» — вход в аккаунт Google при помощи QR кода.

Думаю, вот ведь люди, думают как защитить своих пользователей! И вспоминаю свою идею. Может все же кому-то понадобится?

Теперь про идею подробнее.

Когда переписывался по ее поводу, то ничего подобного не нашел в Интернете, вполне возможно что плохо искал. Да и этот сотрудник ведь получается — тоже не отыскал!

Может все же кто-то реализует эту задумку? Как мне кажется, ничего особо сложного тут нет. Обсудите, только я сильно не смогу помочь — не моя стезя.

Пароли к электронным ящикам, личным страничкам, форумам и т. д. всегда неизменные.

Меняются они вручную и достаточно редко самими пользователями.

При редкой смене пароля его секретность уменьшается.

Предлагаю сделать автоматически изменяющийся (динамический) пароль.

При этом в пароле может присутствовать как классическая — неизменяемая часть, так и динамически изменяемая.

Если изменяемую часть сделать достаточно динамичной, то за время подбора пароля генераторами ключей пароль изменится, что затруднит его подбор.

Также, подсмотренный другими людьми пароль через десять минут будет уже другим.

Если кратко, то суть в том, что пароль пользователя не является жестким, а динамическим и меняется по правилам и условиям, описанным при регистрации (изменении пароля).

При входе в Аккаунт, почтовый сервер проверяет совпадение набранного пароля с текущим набором всех изменяющихся параметров.

Если уж совсем примитивно, то можно привести такой пример:

Вариант пароля (лучше всего — часть пароля) — текущее время с точностью плюс-минус пару минут.

Пользователь набирает его, система проверяет допуск (плюс-минус пара минут, мало ли какая точность у пользователя) и пропускает в систему.

Пример пароля. 415Med125

4 — количество десятков минут.

15 — текущий час в одном из часовых поясов.

Med — текущий президент.

125 — порядковый день в году.

Для запоминания можно придумывать мнемонические правила.

Для конкретного примера — “Время президента — день”.

В отличии от двухэтапной аутентификации, в моем варианте код меняется автоматически по заранее определенным правилам. Причем меняться может хоть раз в 10 минут (зависит от того, что использовано в динамической части).

И для ввода не нужен телефон.

1. Мнения разделились. В обсуждении кто-то считает идею так себе, кто-то нашел рациональное зерно.

2. Aquahawk 17 января 2012, 21:26 и чуть ниже привел примеры 1, 2 и 3, где применен подобный принцип.

Получается, что идея с динамической частью рабочая. Динамическая часть будет работать примерно как Токен RSA SecurID в приведенных ссылках.

Вот еще одна интересная ссылка.

Муртазин сегодня написал про очень интересную банковскую карточку со встроенным дисплеем.

3. MazeFAQa 17 января 2012, 22:10 написал правильную мысль, которую я не смог донести сразу. Пароль, статическая и динамическая часть являются конструктором, который пользователь собирает самостоятельно. Ставит что хочет и где хочет.

4. Похоже, что эта идея так себе и прав был С из диалога…

Спасибо всем, принявшим участие в обсуждении!

5. Оказывается, этот алгоритм уже реализовали.

6. Появилось дальнейшее развитие идеи Динамический пароль 2.0 автора djvu

Одноразовые пароли обсуждались как возможная замена, а также как средство улучшения традиционных паролей. С другой стороны, одноразовые пароли могут быть перехвачены или перенаправлены, а жёсткие токены могут быть потеряны, повреждены или украдены. Многие системы, использующие одноразовые пароли, не реализуют их безопасно, и злоумышленники могут узнать пароль с помощью фишинговых атак, чтобы выдать себя за авторизованного пользователя.

СОДЕРЖАНИЕ

Характеристики

В некоторых схемах математических алгоритмов пользователь может предоставить серверу статический ключ для использования в качестве ключа шифрования, отправив только одноразовый пароль.

Поколение

Конкретные алгоритмы OTP сильно различаются по деталям. Различные подходы к созданию одноразовых паролей включают:

С синхронизацией по времени

Хеш-цепочки

Вызов-ответ

Использование одноразовых паролей запрос-ответ требует от пользователя ответа на запрос. Например, это можно сделать, введя значение, созданное токеном, в сам токен. Чтобы избежать дублирования, обычно используется дополнительный счетчик, поэтому, если один и тот же вызов встречается дважды, это все равно приводит к разным одноразовым паролям. Однако при вычислении обычно не используется предыдущий одноразовый пароль; то есть обычно используется тот или иной алгоритм, а не оба алгоритма.

Реализации

Аппаратные токены

RSA Security «ы SecurID является одним примером типа временной синхронизации маркеров, наряду с HID Global » решениями с. Как и все жетоны, они могут быть потеряны, повреждены или украдены; Кроме того, есть неудобства, поскольку батареи умирают, особенно для жетонов без возможности подзарядки или с незаменяемой батареей. Вариант проприетарного токена был предложен RSA в 2006 году и был описан как «повсеместная аутентификация», при которой RSA будет сотрудничать с производителями для добавления физических чипов SecurID в такие устройства, как мобильные телефоны.

Yubico предлагает небольшой USB-токен со встроенным чипом, который создает одноразовый пароль при нажатии клавиши и имитирует клавиатуру, чтобы упростить ввод длинного пароля. Поскольку это устройство USB, замена батареи устраняет неудобства.

Разработана новая версия этой технологии, в которой клавиатура встраивается в платежную карту стандартного размера и толщины. Карта имеет встроенную клавиатуру, дисплей, микропроцессор и бесконтактный чип.

Мягкие токены

Жесткие копии

В онлайн-банке некоторых стран банк отправляет пользователю нумерованный список одноразовых паролей, который распечатывается на бумаге. Другие банки отправляют пластиковые карты с настоящими одноразовыми паролями, скрытыми слоем, который пользователь должен стереть, чтобы открыть пронумерованный одноразовый пароль. Для каждой онлайн-транзакции пользователь должен вводить конкретный одноразовый пароль из этого списка. Некоторые системы запрашивают пронумерованные OTP последовательно, другие псевдослучайно выбирают OTP для ввода.

Безопасность

При правильной реализации одноразовые пароли перестают быть полезными для злоумышленника в течение короткого времени после их первоначального использования. Это отличается от паролей, которые могут оставаться полезными для злоумышленников спустя годы.

Одноразовые пароли, которые не включают компонент синхронизации времени или запрос-ответ, обязательно будут иметь более длительное окно уязвимости, если они будут скомпрометированы до их использования. В конце 2005 года клиентов шведского банка обманом заставили отказаться от заранее предоставленных одноразовых паролей. В 2006 году этот тип атаки был использован на клиентов американского банка.

Стандартизация

Использовать

Мобильный телефон

SMS как метод получения OTAC широко используется в нашей повседневной жизни для таких целей, как банковское дело, кредитные / дебетовые карты и безопасность.

телефон

Есть два метода использования телефона для проверки аутентификации пользователя.

В первом методе поставщик услуг показывает OTAC на экране компьютера или смартфона, а затем выполняет автоматический телефонный звонок на номер, который уже прошел аутентификацию. Затем пользователь вводит OTAC, который появляется на его экране, в клавиатуре телефона.

Компьютер

В области компьютерных технологий известно, что использование одноразового кода авторизации (OTAC) через электронную почту в широком смысле и использование одноразового кода авторизации (OTAC) через веб-приложение в профессиональном смысле.

Почта

Расширение

Более того, он обсуждался и использовался не только с использованием зашифрованного кода для аутентификации, но также с использованием графической одноразовой аутентификации с помощью ПИН-кода, такой как QR-код, который обеспечивает децентрализованную технику управления доступом с анонимной аутентификацией.