Для чего был разработан vpn

VPN здорового человека

Мифы и польза от популярной технологии

Если вы следите за новостями и читаете технологические блоги, термин VPN может показаться универсальной защитой от любых интернет-угроз. Его советуют использовать по любому поводу:

Почитав такие советы, наша знакомая Вера настраивает VPN на своем компьютере и чувствует себя защищенно.

От мошенников, вымогателей и зевак

Однажды ей на почту приходит письмо с вложенным файлом — «выпиской со счёта». Она открывает файл, и через десять секунд ее компьютер оказывается взломан: на нем запускается троянская программа, которая дает хакерам удаленный доступ к ее файлам, почте и Айклауду.

Что такое VPN

С массовым появлением компьютеров компаниям понадобился способ объединить свои офисы и удаленных сотрудников в единую сеть. Люди должны были работать с общими файлами и программами независимо от того, где они находятся: в центральном офисе, в филиале или в зале ожидания в аэропорту.

Строить или арендовать выделенные каналы связи до всех филиалов оказалось дорого, и к каждому удаленному сотруднику свой канал не проложишь.

Компании стали организовывать «виртуальные» каналы связи через интернет, с помощью специальных технологий и протоколов VPN (Virtual Private Networks).

Это свойство сделало технологию популярной: она помогла не только подключаться к рабочим сетям, но и скрывать, чем вы занимаетесь в интернете.

Без VPN

Без VPN : даже если у вас зашифрованное соединение с сайтом, провайдер видит его адрес. Если он захочет заблокировать к нему доступ или увидеть ваш пароль, ему ничто не помешает

С VPN

Обращение на тот же сайт через VPN выглядит для провайдера как бессмысленный набор данных. Из этого потока данных неясно, на какой сайт вы заходите и что с него скачиваете

Как можно работать через VPN

От чего защищает VPN

VPN защитит от локальных атак: со стороны провайдера или соседей по сети.

Нечестный провайдер. Интернет-провайдер контролирует всё, что вы смотрите в интернете, и решает, какие данные вам передать.

Обычно провайдеры передают то, что вы просили: по ссылке www.tinkoff.ru откроется настоящий сайт банка, а по ссылке www.facebook.com — сайт социальной сети. Но провайдер может показать вам всё, что захочет: например, рекламный ролик, как при подключении к беспроводной сети московского метро, или страницу «Доступ к сайту заблокирован по решению суда».

Как хакеры крадут конфиденциальную информацию у постояльцев дорогих гостиниц

Хитрые соседи. Пользователи, которые подключены с вами к одной сети, могут перехватить ваш трафик и попытаться перенаправить вас на фальшивый сайт, показать всплывающее окно или заразить вредоносной программой. Особых знаний для этого не нужно, а специальные программы для перехвата трафика и взлома соседей можно поставить даже на смартфон.

Хакер может быть вашим соседом в вагоне метро, кафе, гостинице. Каждый раз, когда вы подключаетесь к вайфаю в кафе, вы провоцируете такого хитрого соседа украсть ваши данные.

Как защититься от сетевых хулиганов в общественных местах

Поддельные точки доступа. Хакер может создать собственную точку доступа и назвать ее популярным именем, чтобы ваш компьютер или смартфон подключались к ней автоматически. Если это произойдет, хакер становится вашим интернет-провайдером. Ваш браузер могут перенаправить куда угодно, а вместо нужного сайта покажут вредоносный.

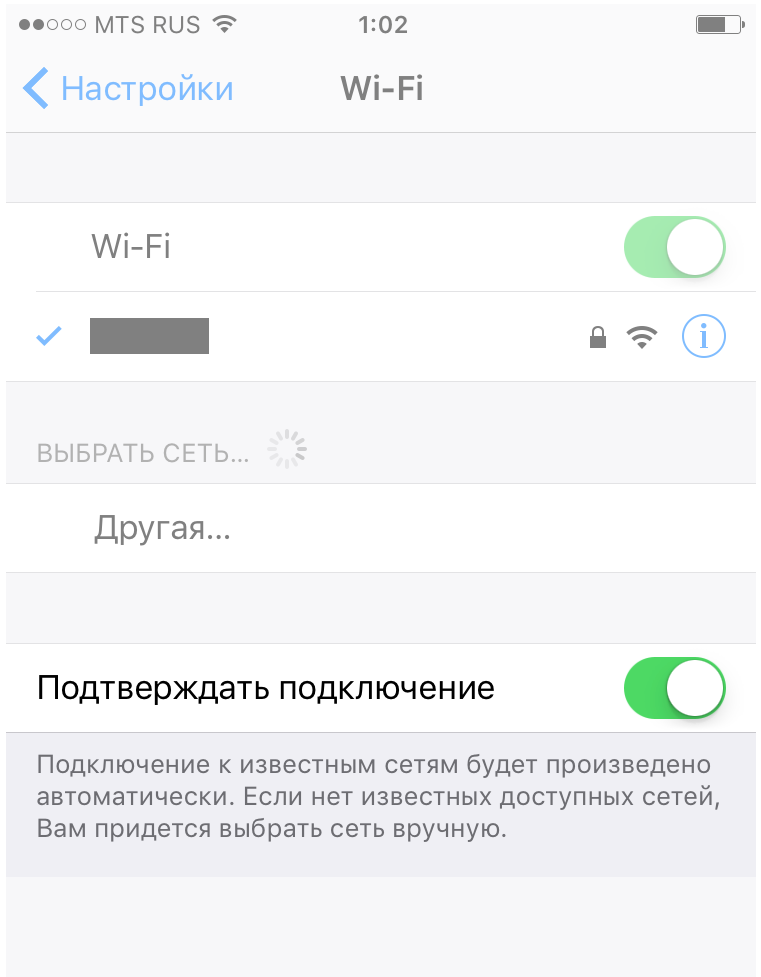

Совет. Держите вайфай выключенным по умолчанию и настройте уведомления о подключении ко всем новым сетям:

Айфон спросит вашего разрешения перед подключением к новой вайфай-сети

Когда VPN бесполезен

VPN не поможет защититься от атак, которые приходят извне: в виде ссылок в мессенджеры, фишинговых писем или мошеннических телефонных звонков.

Вредоносные сайты. Если вы работаете через устаревший браузер, любой сайт может заразить вас вирусом. VPN не заменит антивирус и не избавит от необходимости обновлять браузер и все остальные программы.

Выбирайте провайдера по рекомендации специалистов или смотрите публичные рейтинги

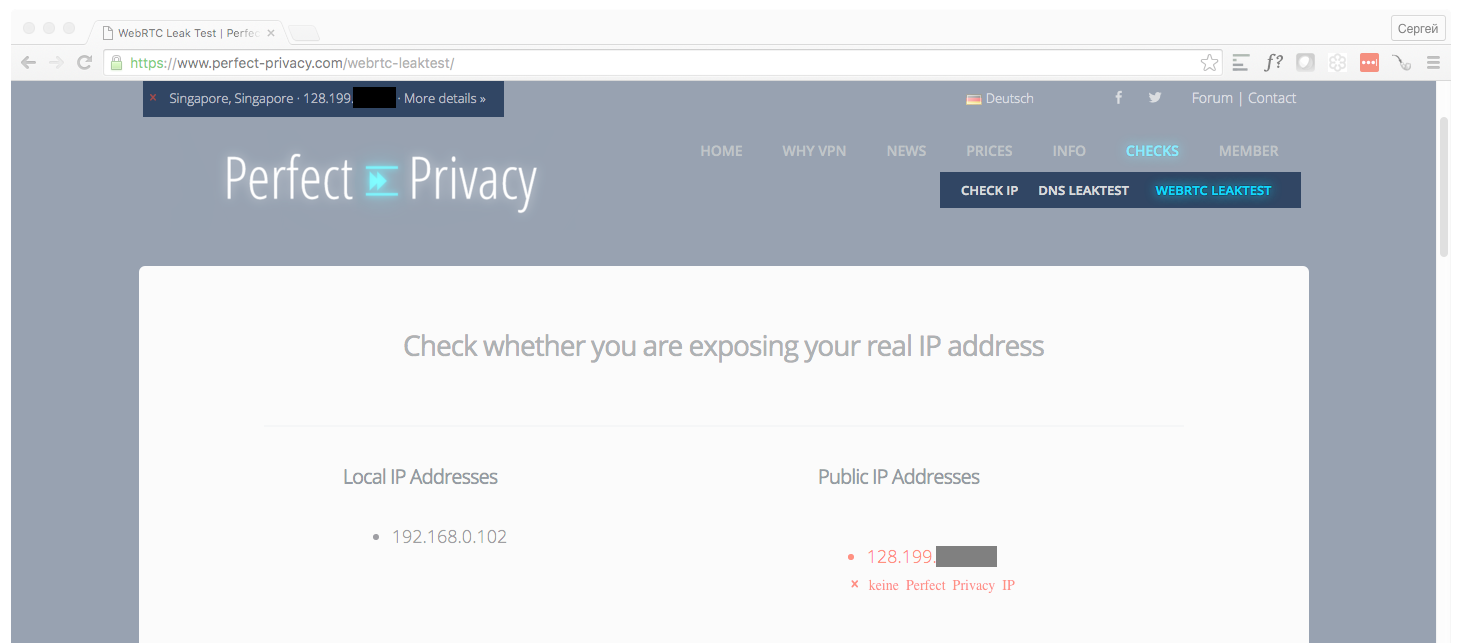

Руководство по устранению «утечек» IP-адресов

Кроме IP-адреса популярные сайты узнают своих посетителей по множеству параметров: специально сохраненным файлам, версии браузера, языку операционной системы, разрешению экрана и другим признакам. Если владельцу сайта нужно вас узнать и вы работаете с того же устройства — скорее всего, он сможет это сделать.

Технология VPN — определение, принципы использования и способы организации

Содержание:

По мере развития информационных технологий, тема безопасности и анонимности в Интернете становится всё более актуальной. Киберпреступники постоянно совершенствуют способы похищения личных данных, а интернет-провайдеры следят за своими клиентами и ограничивают их возможности различными способами.

VPN (Virtual Private Network, англ. «виртуальная частная сеть») позволяет защититься от вмешательства третьих лиц в процесс обмена информацией по сети. Изначально технология разрабатывалась для решения задач в корпоративной среде, но позже её преимущества оценили и обычные пользователи.

В этом материале мы подробно расскажем о том, что же такое VPN и как работает эта технология. А также приведём полезные советы по реализации VPN-соединения с построением архитектуры как на личном сервере, так и с использованием VPN-провайдеров.

Что такое VPN

VPN – это виртуальная частная сеть, которая объединяет несколько устройств, туннелируя их трафик поверх другого сетевого соединения. Если говорить простыми словами, то VPN – технология, позволяющая анонимизировать и обезопасить свою деятельность в Интернете или какой-либо другой сети.

Для более глубокого понимания принципа использования технологии, стоит подробнее разобрать составляющие термина виртуальная частная сеть.

Архитектура VPN

VPN-подключение создаётся за счёт использования как минимум двух устройств.

Между сервером и клиентом постоянно перемещается зашифрованная информация через VPN-туннель, а все процессы криптографической обработки данных (шифрование/дешифрование) выполняются на самих устройствах. Поэтому в условиях туннелирования, никто не сможет перехватить данные пользователя.

Варианты использования VPN

Частная сфера

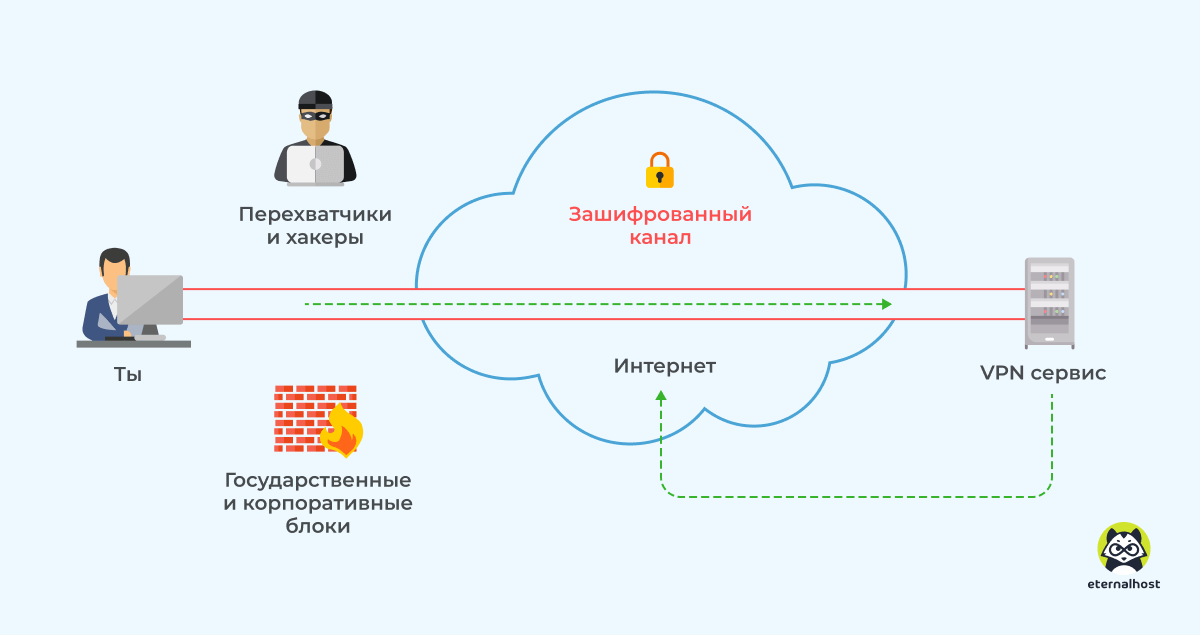

Технология VPN популярна среди пользователей, поскольку защищает проходящий через сеть трафик от злоумышленников и скрывает действия в Интернете от сетевых-провайдеров, которые зачастую передают данные посторонним лицам. Всё, что видит провайдер при использовании VPN — факт подключения к VPN-серверу, объем передаваемых данных и длительность подключения.

Иногда VPN используется для обхода сетевых запретов, наложенных администратором или интернет-провайдером. Например, ограничение доступа к заблокированным ресурсам или урезание скорости для файлообменников, таких как BitTorrent.

Подобные возможности доступны благодаря маршрутизации трафика через VPN-сервер. Это значит, что отправленные пользователем запросы сначала передаются через туннель от клиента к серверу, а только потом отправляются в Интернет к необходимому веб-ресурсу. Это делает сёрфинг в Интернете анонимным, а также позволяет получить доступ к ресурсам, которые заблокировали IP-адрес клиента.

Маршрутизация потока через VPN-сервис

Корпоративная сфера.

В корпоративной сфере VPN используется для объединения или, наоборот, обособления сетей различных отделов. Эта технология позволяет обойти локальные ограничения между подключёнными устройствами.

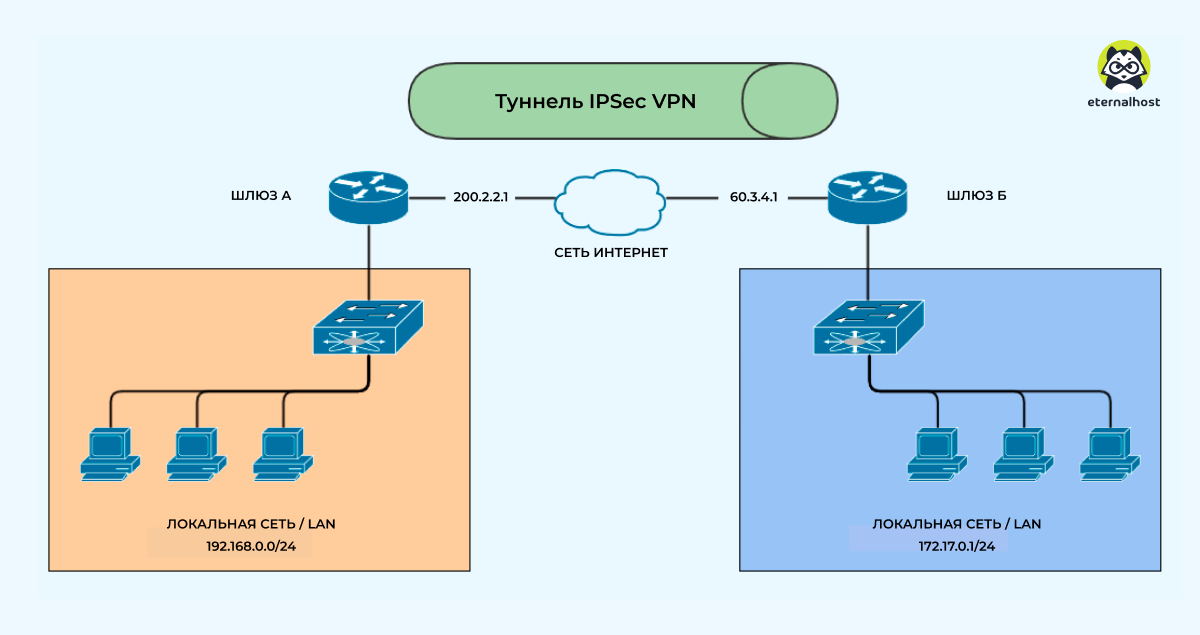

Кроме того, VPN нужен для объединения корпоративных сетей через Интернет между отдалёнными объектами компании: офисами, региональными филиалами, зарубежными представительствами. Это гораздо выгоднее, чем использование физического локального подключения — кабельной или беспроводной связи.

Соединение двух сетей через VPN-туннель. Тип подключения «точка-точка».

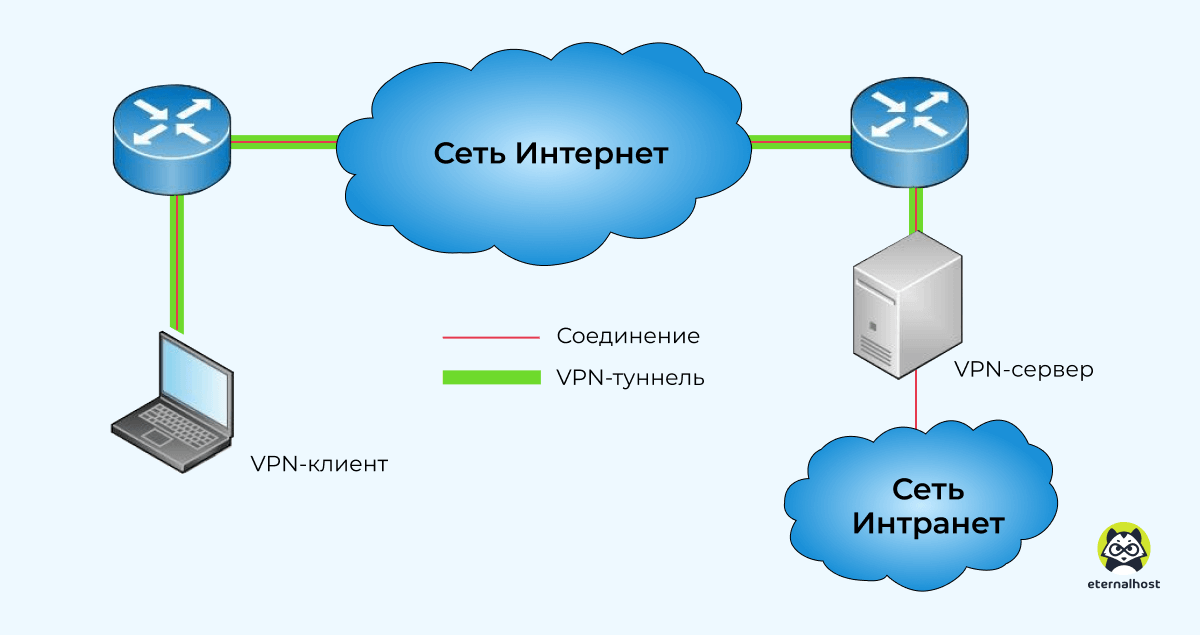

VPN также даёт сотрудникам возможность подключаться к рабочей сети, находясь вне офиса. Например, дома или в общественном месте. После установки соединения пользователь получает доступ к корпоративным ресурсам и оборудованию.

Получение удалённого доступа к корпоративной сети (Intranet) с помощью VPN.

Подробно о практических способах применения технологии VPN можно почитать в этой статье.

Преимущества и недостатки использования VPN

Преимущества использования VPN напрямую вытекают из его богатых возможностей.

Использование VPN для выхода в интернет предполагает наличие недостатков, которые могут стать существенной проблемой для некоторых пользователей.

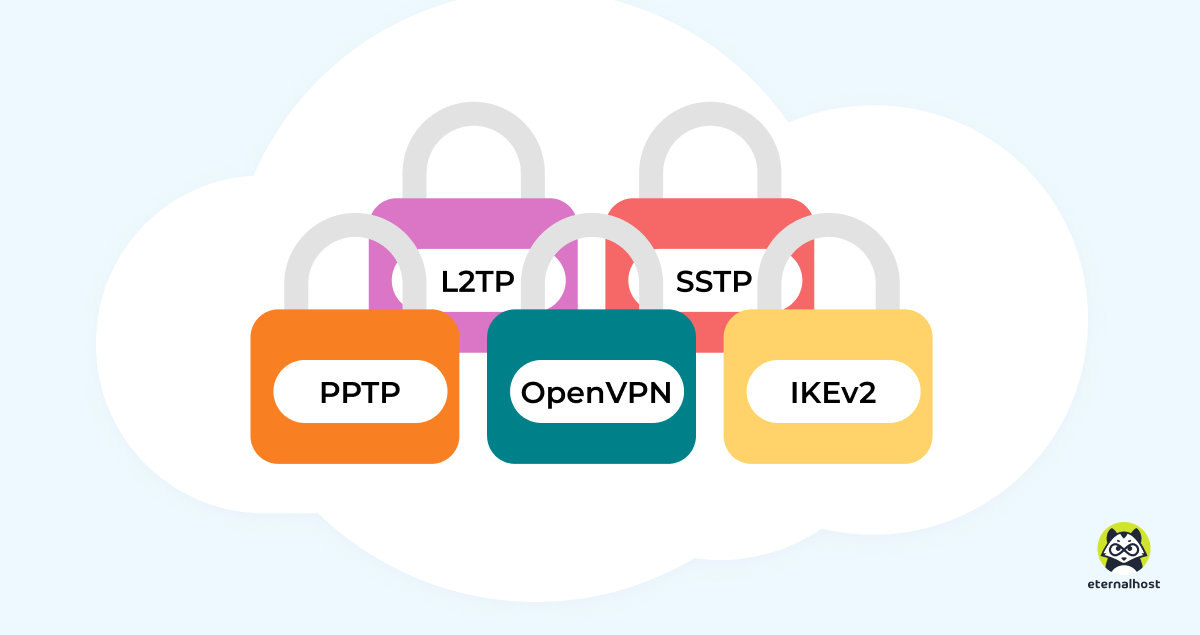

Протоколы VPN

Архитектура VPN-сетей строится на базе VPN-протоколов, которые применяются для реализации туннелирования между устройствами. Все они различаются между собой характеристиками, принципом работы и доступностью на разных операционных системах.

Способы организации VPN

Собственный сервер

Понадобится арендовать VPS/VDS сервер и самостоятельно развернуть необходимое ПО, предварительно выбрав подходящий VPN-протокол. Реализация подобного способа требует наличия знаний в администрировании. Но именно он является наиболее надёжным, безопасным и гибким в настройке, поскольку пользователь сам выстраивает архитектуру и уверен в том, что его данные не попадут в чужие руки.

Подробнее о том, как настроить и пользоваться VPN (OpenVPN) на собственном сервере, рассказано в этой статье.

VPN-провайдер

При использовании VPN-сервисов пользователям предоставляется на выбор сразу несколько серверов из разных стран. Для установки соединения используются расширения для туннелирования трафика только в браузере или отдельные программные клиенты, обеспечивающие перенаправление всех системных данных.

Подобный вариант создания VPN-подключения не всегда безопасен. Многие провайдеры обещают анонимность в сети, но при этом зачастую собирают данные пользователей. А в худшем случае продают информацию третьим лицам.

Показатели стабильности и скорости у VPN-сервисов тоже не из лучших. Ведь на каждый сервер приходится несколько клиентов, активность которых может негативно повлиять на «соседей».

На рынке присутствуют платные и бесплатные сервисы. Вторые живут преимущественно за счёт показа рекламы или предлагают услуги в рамках пробного периода. Средняя цена за VPN составляет 10-13 долларов в месяц.

Выбор VPN-сервиса

В первую очередь нужно изучить отзывы пользователей и ознакомиться с документацией. Важно, чтобы сервис не собирал статистику использования VPN — некоторые провайдеры заранее предупреждают об отсутствии логирования на серверах.

Важно! Рекомендуется сразу отсеять бесплатные варианты, поскольку у таких VPN—сервисов наблюдаются наихудшие показатели стабильности, скорости и безопасности.

Стоит обратить внимание на то, какая информация требуется для совершения регистрации. Хороший провайдер не будет запрашивать личные данные.

Нужно выбирать такого провайдера, серверы которого достаточно стабильны и быстры для комфортного использования сети. Подключение должно совершаться через надёжный VPN-протокол.

Популярные VPN-сервисы

Заключение

Технология VPN продолжает стремительно набирать популярность, ведь её можно использовать для реализации совершенно разных целей — от обеспечения собственной безопасности в Интернете до гибкого управления сетевой инфраструктурой в организациях.

При наличии даже минимальных технических знаний можно самостоятельно развернуть VPN-сеть с использованием собственного оборудования. Тем, кто хочет получить сразу готовый вариант сервиса можно воспользоваться платными услугами VPN-провайдеров.

Виртуальные сервера Eternalhost — проверенное решение для создания собственной сети VPN! Оперативная техподдержка 24/7 и бесплатная защита от DDoS.

Разбираемся в VPN протоколах

В последние месяцы армия пользователей VPN значительно увеличилась. И речь не о любителях обходить блокировки и посещать запрещенные сайты, а о тех, кто использует VPN для безопасной работы (да-да, удаленной работы). Это повод еще раз посмотреть на арсенал доступных протоколов и сравнить их с точки зрения безопасности.

Для начала — немного общих положений о VPN. Сценарии использования VPN могут быть разными, самые популярные их них:

Для реализации этих сценариев существуют различные виды VPN протоколов — для связи, для шифрования трафика и другие. И уже на основании подходящего протокола можно «строить» свое решение. Два самых известных и широко используемых протокола — OpenVPN и IPSec, а сравнительно недавно появился WireGuard, вызвавший некоторые разногласия. Есть и другие альтернативы, уже устаревшие, но вполне способные решать определенные задачи.

Преимущество того или иного протокола VPN зависит от ряда факторов и условий использования:

Устройства — разные устройства поддерживают разные протоколы.

Сеть — если определенные сервисы не доступны в вашей локации, некоторые протоколы могут не подойти. Например, есть VPN Providers, которые работают в Китае, тогда как большинство существующих провайдеров заблокированы.

Производительность — некоторые протоколы обладают бОльшей производительностью, особенно на мобильных устройствах. Другие — более удобны для использования в больших сетях.

Модель угроз — некоторые протоколы менее безопасны, чем другие, поэтому и злоумышленники могут воздействовать на них по-разному.

Итак, с общей частью закончили, теперь переходим к подробному описанию и сравнению протоколов.

Point-to-Point Tunneling Protocol (PPTP) — один из старейших VPN протоколов, используемых до сих пор, изначально был разработан компанией Microsoft.

PPTP использует два соединения — одно для управления, другое для инкапсуляции данных. Первое работает с использованием TCP, в котором порт сервера 1723. Второе работает с помощью протокола GRE, который является транспортным протоколом (то есть заменой TCP/UDP). Этот факт мешает клиентам, находящимся за NAT, установить подключение с сервером, так как для них установление подключения точка-точка не представляется возможным по умолчанию. Однако, поскольку в протоколе GRE, что использует PPTP (а именно enhanced GRE), есть заголовок Call ID, маршрутизаторы, выполняющие натирование, могут идентифицировать и сопоставить GRE трафик, идущий от клиента локальной сети к внешнему серверу и наоборот. Это дает возможность клиентам за NAT установить подключение point-to-point и пользоваться протоколом GRE. Данная технология называется VPN PassTrough. Она поддерживается большим количеством современного клиентского сетевого оборудования.

PPTP поддерживается нативно на всех версиях Windows и большинстве других операционных систем. Несмотря на относительно высокую скорость, PPTP не слишком надежен: после обрыва соединения он не восстанавливается так же быстро, как, например, OpenVPN.

В настоящее время PPTP по существу устарел и Microsoft советует пользоваться другими VPN решениями. Мы также не советуем выбирать PPTP, если для вас важна безопасность и конфиденциальность.

Конечно, если вы просто используете VPN для разблокировки контента, PPTP имеет место быть, однако, повторимся: есть более безопасные варианты, на которые стоит обратить внимание.

Secure Socket Tunneling Protocol (SSTP) — проприетарный продукт от Microsoft. Как и PPTP, SSTP не очень широко используется в индустрии VPN, но, в отличие от PPTP, у него не диагностированы серьезные проблемы с безопасностью.

SSTP отправляет трафик по SSL через TCP-порт 443. Это делает его полезным для использования в ограниченных сетевых ситуациях, например, если вам нужен VPN для Китая. Несмотря на то, что SSTP также доступен и на Linux, RouterOS и SEIL, по большей части он все равно используется Windows-системами.

С точки зрения производительности SSTP работает быстро, стабильно и безопасно. К сожалению, очень немногие VPN провайдеры поддерживают SSTP.

SSTP может выручить, если блокируются другие VPN протоколы, но опять-таки OpenVPN будет лучшим выбором (если он доступен).

IPsec

Internet Protocol Security (IPsec) — это набор протоколов для обеспечения защиты данных, передаваемых по IP-сети. В отличие от SSL, который работает на прикладном уровне, IPsec работает на сетевом уровне и может использоваться нативно со многими операционными системами, что позволяет использовать его без сторонних приложений (в отличие от OpenVPN).

IPsec стал очень популярным протоколом для использования в паре с L2TP или IKEv2, о чем мы поговорим ниже.

IPsec шифрует весь IP-пакет, используя:

Обсуждение IPsec было бы неполным без упоминания утечки презентации Агентства Национальной Безопасности США, в которой обсуждаются протоколы IPsec (L2TP и IKE). Трудно прийти к однозначным выводам на основании расплывчатых ссылок в этой презентации, но если модель угроз для вашей системы включает целевое наблюдение со стороны любопытных зарубежных коллег, это повод рассмотреть другие варианты. И все же протоколы IPsec еще считаются безопасными, если они реализованы должным образом.

Теперь мы рассмотрим, как IPsec используется в паре с L2TP и IKEv2.

L2TP/IPsec

Layer 2 Tunneling Protocol (L2TP) был впервые предложен в 1999 году в качестве обновления протоколов L2F (Cisco) и PPTP (Microsoft). Поскольку L2TP сам по себе не обеспечивает шифрование или аутентификацию, часто с ним используется IPsec. L2TP в паре с IPsec поддерживается многими операционными системами, стандартизирован в RFC 3193.

L2TP/IPsec считается безопасным и не имеет серьезных выявленных проблем (гораздо безопаснее, чем PPTP). L2TP/IPsec может использовать шифрование 3DES или AES, хотя, учитывая, что 3DES в настоящее время считается слабым шифром, он используется редко.

У протокола L2TP иногда возникают проблемы из-за использования по умолчанию UDP-порта 500, который, как известно, блокируется некоторыми брандмауэрами.

Протокол L2TP/IPsec позволяет обеспечить высокую безопасность передаваемых данных, прост в настройке и поддерживается всеми современными операционными системами. Однако L2TP/IPsec инкапсулирует передаваемые данные дважды, что делает его менее эффективным и более медленным, чем другие VPN-протоколы.

IKEv2/IPsec

Internet Key Exchange version 2 (IKEv2) является протоколом IPsec, используемым для выполнения взаимной аутентификации, создания и обслуживания Security Associations (SA), стандартизован в RFC 7296. Так же защищен IPsec, как и L2TP, что может говорить об их одинаковом уровне безопасности. Хотя IKEv2 был разработан Microsoft совместно с Cisco, существуют реализации протокола с открытым исходным кодом (например, OpenIKEv2, Openswan и strongSwan).

Благодаря поддержке Mobility and Multi-homing Protocol (MOBIKE) IKEv2 очень устойчив к смене сетей. Это делает IKEv2 отличным выбором для пользователей смартфонов, которые регулярно переключаются между домашним Wi-Fi и мобильным соединением или перемещаются между точками доступа.

IKEv2/IPsec может использовать ряд различных криптографических алгоритмов, включая AES, Blowfish и Camellia, в том числе с 256-битными ключами.

IKEv2 поддерживает Perfect Forward Secrecy.

Во многих случаях IKEv2 быстрее OpenVPN, так как он менее ресурсоемкий. С точки зрения производительности IKEv2 может быть лучшим вариантом для мобильных пользователей, потому как он хорошо переустанавливает соединения. IKEv2 нативно поддерживается на Windows 7+, Mac OS 10.11+, iOS, а также на некоторых Android-устройствах.

OpenVPN

OpenVPN — это универсальный протокол VPN с открытым исходным кодом, разработанный компанией OpenVPN Technologies. На сегодняшний день это, пожалуй, самый популярный протокол VPN. Будучи открытым стандартом, он прошел не одну независимую экспертизу безопасности.

В большинстве ситуаций, когда нужно подключение через VPN, скорее всего подойдет OpenVPN. Он стабилен и предлагает хорошую скорость передачи данных. OpenVPN использует стандартные протоколы TCP и UDP и это позволяет ему стать альтернативой IPsec тогда, когда провайдер блокирует некоторые протоколы VPN.

Для работы OpenVPN нужно специальное клиентское программное обеспечение, а не то, которое работает из коробки. Большинство VPN-сервисов создают свои приложения для работы с OpenVPN, которые можно использовать в разных операционных системах и устройствах. Протокол может работать на любом из портов TCP и UPD и может использоваться на всех основных платформах через сторонние клиенты: Windows, Mac OS, Linux, Apple iOS, Android.

Но если он не подходит для вашей ситуации, стоит обратить внимание на альтернативные решения.

WireGuard

Самый новый и неизведанный протокол VPN — WireGuard. Позиционируется разработчиками как замена IPsec и OpenVPN для большинства случаев их использования, будучи при этом более безопасным, более производительным и простым в использовании.

Все IP-пакеты, приходящие на WireGuard интерфейс, инкапсулируются в UDP и безопасно доставляются другим пирам. WireGuard использует современную криптографию:

Код WireGuard выглядит куда скромнее и проще, чем код OpenVPN, в результате чего его проще исследовать на уязвимости (4 тысячи строк кода против нескольких сотен тысяч). Также многие отмечают, что его гораздо легче развернуть и настроить.

Результаты тестов производительности можно увидеть на официальном сайте (как не сложно догадаться, они хороши). Стоит отметить, что лучшие результаты WireGuard покажет на Linux системах, т.к. там он реализован в виде модуля ядра.

Совсем недавно был представлен WireGuard 1.0.0, который отметил собой поставку компонентов WireGuard в основном составе ядра Linux 5.6. Включенный в состав ядра Linux код прошел дополнительный аудит безопасности, выполненный независимой фирмой, который не выявил каких-либо проблем. Для многих это отличные новости, но сможет ли WireGuard стать достойной заменой IPsec и OpenVPN покажет время и независимые исследования безопасности.

Мы постарались охарактеризовать самые популярные VPN протоколы, надеемся, обзор был для вас полезен. В качестве резюме приводим сравнительную таблицу, где еще раз обозначены важные, на наш взгляд, показатели.

| PPTP | SSTP | L2TP/IPsec | IKEv2/IPsec | OpenVPN | WireGuard | |

|---|---|---|---|---|---|---|

| Компания-разработчик | Microsoft | Microsoft | L2TP — совместная разработка Cisco и Microsoft, IPsec — The Internet Engineering Task Force | IKEv2 — совместная разработка Cisco и Microsoft, IPsec — The Internet Engineering Task Force | OpenVPN Technologies | Jason A. Donenfeld |

| Лицензия | Proprietary | Proprietary | Proprietary | Proprietary, но существуют реализации протокола с открытым исходным кодом | GNU GPL | GNU GPL |

| Развертывание | Windows, macOS, iOS, некоторое время GNU/Linux. Работает “из коробки”, не требуя установки дополнительного ПО | Windows. Работает “из коробки”, не требуя установки дополнительного ПО | Windows,Mac OS X, Linux, iOS, Android. Многие ОС (включая Windows 2000/XP +, Mac OS 10.3+) имеют встроенную поддержку, нет необходимости ставить дополнительное ПО | Windows 7+, macOS 10.11+ и большинство мобильных ОС имеют встроенную поддержку | Windows, Mac OS, GNU/Linux, Apple iOS, Android и маршрутизаторы. Необходима установка специализированного ПО, поддерживающего работу с данным протоколом | Windows, Mac OS, GNU/Linux, Apple iOS, Android. Установить сам WireGuard, а затем настроить по руководству |

| Шифрование | Использует Microsoft Point-to-Point Encryption (MPPE), который реализует RSA RC4 с максимум 128-битными сеансовыми ключами | SSL (шифруются все части, кроме TCP- и SSL-заголовков) | 3DES или AES | Реализует большое количество криптографических алгоритмов, включая AES, Blowfish, Camellia | Использует библиотеку OpenSSL (реализует большинство популярных криптографических стандартов) | Обмен ключами по 1-RTT, Curve25519 для ECDH, RFC7539 для ChaCha20 и Poly1305 для аутентификационного шифрования, и BLAKE2s для хеширования |

| Порты | TCP-порт 1723 | TCP-порт 443 | UDP-порт 500 для первонач. обмена ключами и UDP-порт 1701 для начальной конфигурации L2TP, UDP-порт 5500 для обхода NAT | UDP-порт 500 для первоначального обмена ключами, а UDP-порт 4500 — для обхода NAT | Любой UDP- или TCP-порт | Любой UDP-порт |

| Недостатки безопасности | Обладает серьезными уязвимостями. MSCHAP-v2 уязвим для атаки по словарю, а алгоритм RC4 подвергается атаке Bit-flipping | Серьезных недостатков безопасности не было выявлено | 3DES уязвим для Meet-in-the-middle и Sweet32, но AES не имеет известных уязвимостей. Однако есть мнение, что стандарт IPsec скомпрометирован АНБ США | Не удалось найти информации об имеющихся недостатках безопасности, кроме инцидента с утечкой докладов АНБ касательно IPsec | Серьезных недостатков безопасности не было выявлено | Серьезных недостатков безопасности не было выявлено |

Материал подготовлен совместно с veneramuholovka