Что такое глушилки и спуферы

Вся правда о том, как работают глушилки связи в России

С каждым днем нас окружает все больше техники, которая работает с использованием беспроводных сетей: мобильные телефоны, гаджеты для «умного» дома, автомобильные сигнализации, беспилотные летательные аппараты.

К сожалению, такие устройства легко вывести из строя. Простой прибор за несколько тысяч рублей может нейтрализовать охранную сигнализацию или вырубить сотовую связь в целом офисе.

Если вы живёте в Москве, то встречаетесь с этим регулярно в центре города.

В этой статье вы узнаете какие бывают бытовые подавители радиочастот и для каких целей они используются.

«Глушилки» можно легко купить в интернете, но использовать их стоит только с разрешения Роскомнадзора. Подробнее процессе регистрации подавителей радиочастот можно прочитать в документе Регистрация РЭС и ВЧУ.

Как работают подавители радиочастот?

Общий принцип работы всех глушилок очень прост: они излучают сигнал в том же диапазоне частот, что и устройство, которое требуется подавить. Вокруг глушилки создается поле «белого шума», в котором теряются сигналы от других источников.

Типы глушилок по форм-фактору

Стационарные глушилки. Такие устройства предназначены для постоянного использования на одном месте и для работы им необходимо подключение к сети. Они весят несколько килограмм и могут одновременно генерировать «белый шум» на десяти и более диапазонах радиочастот.

Портативные глушилки. Такие устройства можно носить в кармане и незаметно включать по мере необходимости, не привлекая внимание окружающих. Время автономной работы такого устройства 1-3 часа.

Весят портативные глушилки, в среднем, 300-700 грамм и объединяют в себя 3-6 антенн для подавления разных диапазонов радиочастот.

Чехлы-блокираторы. С 90-х годов ходит множество легенд про встроенный в каждый GSM-телефон «полицейский режим», который позволяет оператору сотовой связи следить за перемещениями и прослушивать разговоры любого абонента.

Обычно в таких чехлах есть два отсека. Первый отсек предназначен для полной блокировки сигналов, а второй для защиты от вредного излучения.

Во многих странах мира высокопоставленные чиновники и работники спецслужб используют мобильные телефоны специальной сборки. В России для сотрудников секретных ведомств выпускаются криптотелефоны SMP-АТЛАС/2 и М-549М.

А теперь подробнее остановимся на том, для чего применяется на практике подавление сигналов на разных диапазонах частот.

Сотовая связь

В большинстве случаев глушилки сотовой связи приобретаются для защиты помещений от прослушки с помощью GSM-жучков. Подавителем мобильной связи можно создать тишину в зале на массовом мероприятии благодаря блокировки входящих звонков.

Возможно, скоро в нашей стране примут закон, согласно которому глушилки сотовой связи будут устанавливать в тюрьмы, в школы на время проведения ЕГЭ, в аудитории университетов, театры и другие общественные места.

Диапазоны частот:

GSM900: 925-960 МГц

GSM1800: 1805-1880 МГц

3G: 2110-2170 МГц

4G WIMAX: 2570-2690 МГц

4G LTE: 791-820 МГц

CDMA800: 850-894 МГц (не используется российскими сотовыми операторами с 2010 года)

PHS: 1900-1930 МГц (устаревший стандарт, ранее использовался в Китае и Японии)

Wi-Fi/Bluetooth

Такие глушилки часто объединены в одном устройстве с подавителями сотовой связи. Они предназначены для блокировки каналов передачи данных беспроводных камер. Это дает дополнительную защиту от утечек информации.

Если в помещении активна такая глушилка, то помимо камер скрытого наблюдения не работают роутеры, беспроводные клавиатуры и мыши.

Диапазон частот:

Wi-Fi/Bluetooth: 2400 – 2500 МГц

GPS/Глонасс

Служебные автомобили дальнобойщиков и курьеров бывают оборудованы GPS-маячками, которые позволяют работодателю контролировать местоположение сотрудника. Но от такой слежки можно защититься с помощью антитрекера.

GPS-антитрекер — это небольшое устройство, которое устанавливается в прикуриватель автомобиля и блокирует сигналы спутников GPS и ГЛОНАСС. Некоторые антитрекеры включают в себя также GSM-глушилку.

Подавители GPS и Глонасс также используют угонщики для защиты от слежки за украденным автомобилем.

Диапазоны частот:

GPS L1: 1570-1620 МГц

GPS и ГЛОНАСС L2: 1200-1310МГц

GPS и ГЛОНАСС L3: 1380-1410МГц

Радио

В интернет-магазинах их продают под жизненным названием «Антишансон». Такие глушилки пригодятся в маршрутках, такси, магазинах и прочих местах обитания слушателей «Радио Дача» и «Ретро FM».

Диапазон частот:

Также для противодействия шансону и троллинга водителей используются MP3-плееры с FM-трансмиттерами. C их помощью можно не просто заглушить радио, а заставить всю маршрутку слушать свои любимые треки.

Аудиозапись

Генераторы помех для микрофонов входят в комплект комплексной защиты от прослушки вместе с подавителями сотовой связи и Wi-Fi/Bluetooth. Есть два способа предотвращения аудиозаписи:

Ультразвуковое подавление. Устройство генерируют ультразвук, который не воспринимается человеческим слухом, но создает помехи, которые блокируют запись со смартфонов и карманных диктофонов.

Акустическое подавление. Устройство генерирует слышимую человеком помеху «хор голосов».

«Глушилка микрофонов» обычно весит несколько килограммов, выглядит как обычная колонка и органично смотрится в интерьере. Управление ей происходит с помощью пульта дистанционного управления, который можно спрятать в карман.

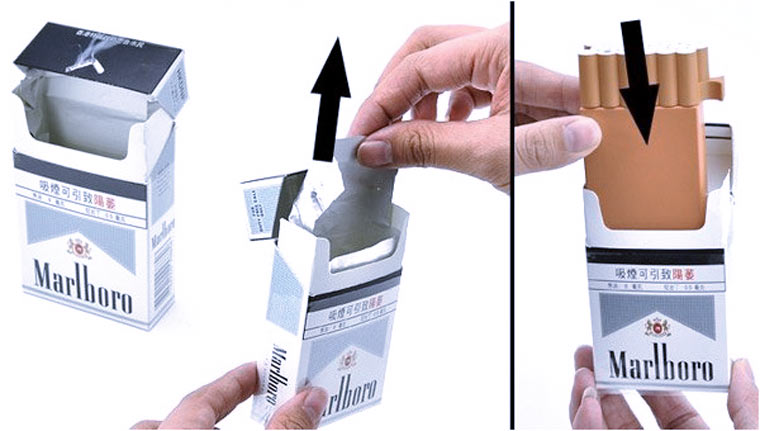

Как маскируют глушилки?

Для незаметного окружающим подавления радио-сигналов в интернет-магазинах продаются глушилки, закамуфлированные под разные предметы. Портативные глушилки радиусом действия до 15 метров маскируют под барсетки или пачки сигарет, а более мощные универсальные подавители под портфели, дипломаты или детали интерьера.

И последнее. Как обнаружить глушилку?

Идеальный вариант — приобрести индикатор поля (детектор радиосигналов) и пройтись с ним по территории, на которой наблюдаются сбои в работе связи. Его можно купить по цене от 5 до 20 тысяч рублей.

В интернет-магазинах индикаторы поля продаются под названием «детектор жучков». Бытовой индикатор поля обнаруживает любые устройства, которые излучают радиоволны на частотах от 10 до 3500 Мгц.

GPS: глушилки, спуфинг и уязвимости

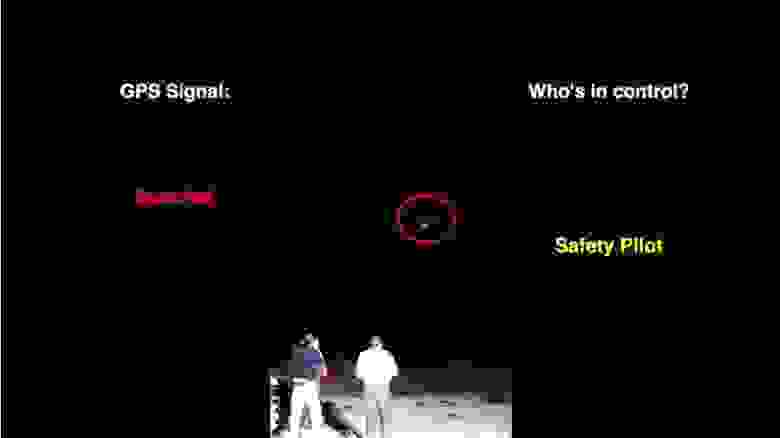

Династия GPS-спуферов за работой

Я писал, как угоняли дронов, «взламывая» их GPS, и наткнулся на замечательного персонажа — Тодда Хампфриса — который не только воспроизвел «угон беспилотника», но и побудил студентов «угнать» яхту.

GPS Spoofing

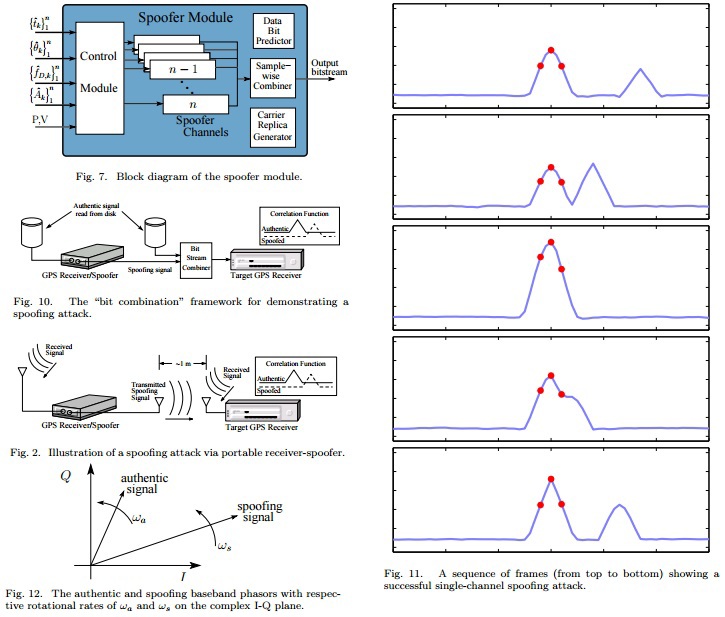

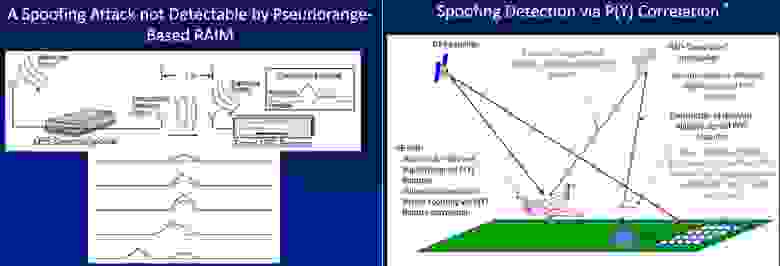

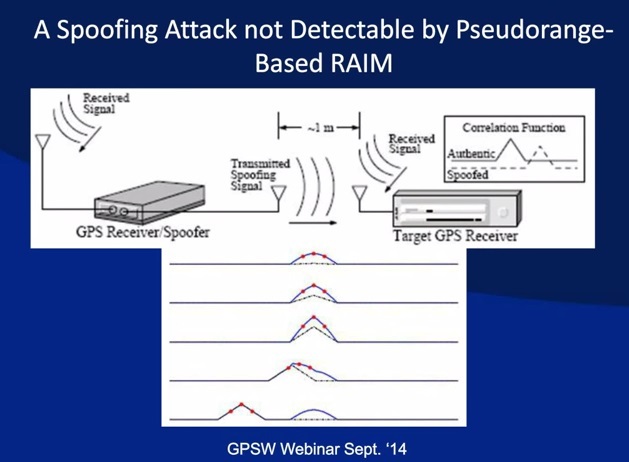

Spoofing атака на GPS — атака, которая пытается обмануть GPS-приемник, широковещательно передавая немного более мощный сигнал, чем полученный от спутников GPS, такой, чтобы быть похожим на ряд нормальных сигналов GPS. Эти имитировавшие сигналы, изменены таким способом, чтобы заставить получателя неверно определять свое местоположение, считая его таким, какое отправит атакующий. Поскольку системы GPS работают измеряя время, которое требуется для сигнала, чтобы дойти от спутника до получателя, успешный спуфинг требует, чтобы атакующий точно знал, где его цель — так, чтобы имитирующий сигнал мог быть структурирован с надлежащими задержками сигнала.

Атака спуфинга GPS начинается, широковещательно передавая немного более мощный сигнал, который указывает корректную позицию, и затем медленно отклоняется далеко к позиции, заданной атакующим, потому что перемещение слишком быстро повлечет за собой потерю сигнальной блокировки, и в этой точке spoofer станет работать только как передатчик помех. Одна из версий захвата американского беспилотника Lockheed RQ 170 в северо-восточном Иране в декабре 2011, это результат такой атаки.

Spoofing GPS был предсказан и обсужден в сообществе GPS ранее, но никакой известный пример такой вредоносной атаки спуфинга ещё не был подтвержден.

Под катом несколько полезных видео со сценариями атак на GPS, анализ криптографических решений, используемых в навигации, обнаружители глушилок, спуферов, ну и обзор нескольких портативных GPS-глушилок, которые я поразбирал в Хакспейсе.

Выступление на TED главного GPS-угонщика, короля спуфинга.

Кто управляет дроном: вы или хакер?

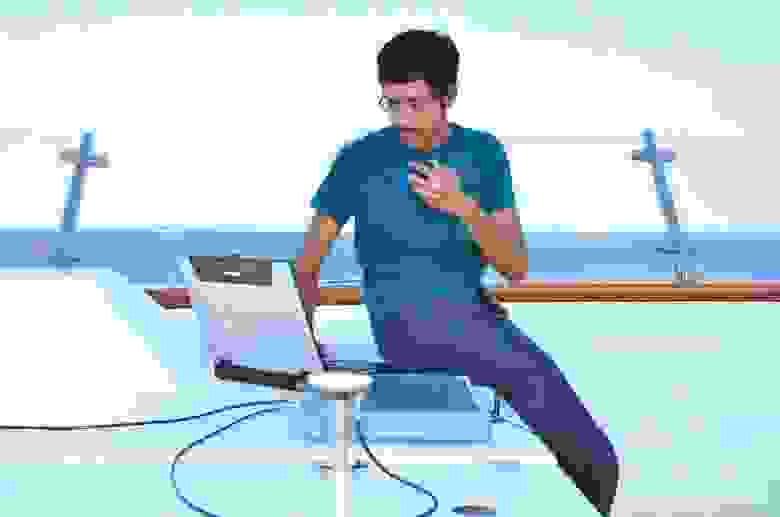

Студенты охотятся не на бабушек-процентщиц а на многомиллионные яхты

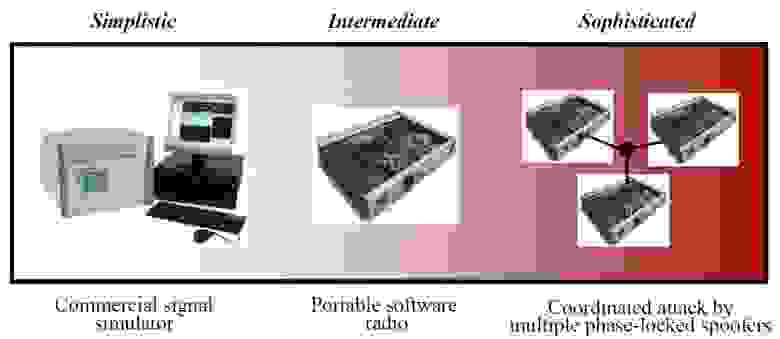

Основным компонентом спуфера стал имитатор GPS-сигналов. Эти устройства выпускаются серийно и предназначаются для тестирования навигационных систем. В большинстве стран они продаются свободно и стоят от тысячи долларов.

Сам по себе такой имитатор GPS сигналов — маломощный и действует в радиусе десятка метров. Поэтому вторым компонентом спуфера стали усилители, повышающие мощность ложного сигнала GPS в десятки раз.

Во время эксперимента всё оборудование атакующей стороны находилось на борту яхты, совершавшей плавание в Средиземном море у берегов Италии. Образно говоря, она была погружена в облако ложных сигналов GPS, мощность которых была больше настоящих.

На первом этапе Тодд запустил процесс дублирования настоящих сигналов со спутников, добиваясь их полного соответствия по учитываемым характеристикам. Добившись слияния обоих сигналов, он немного повысил мощность тех, которые отправляет спуфер. Навигационная система стала считать их основными и отфильтровывала настоящие данные со спутников как помехи. Получив контроль, Тодд стал постепенно искажать вычисляемые сведения о местоположении, уводя яхту севернее заданного курса.

Капитан яхты убедился в действенности методики, когда отклонение превысило три градуса. После чего Тодд сыграл завершающий аккорд. Изменив данные для определения высоты над уровнем моря, руководитель группы смог заставить навигационный компьютер яхты «считать», что судно находится под водой.

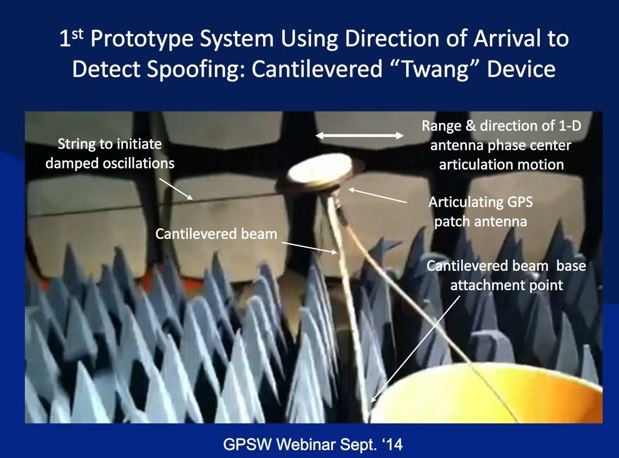

Бывший наставник Тодда, профессор Корнеллского университета Марк Псиаки (Mark Psiaki), предложил схему защиты от GPS-спуфинга. Сейчас вместе с аспирантами он уже реализовал описанную идею. Его группа создала модифицированный GPS-приёмник с антенной, меняющей своё положение с определённой частотой. Поскольку спутники находятся на значительном удалении друг от друга, а ложные сигналы приходят из одного близкого места, фаза несущего колебания в для такого приёмника будет меняться по-разному, что и позволит распознать обман.

Assessing the Spoofing Threat: Development of a Portable GPS Civilian Spoofer

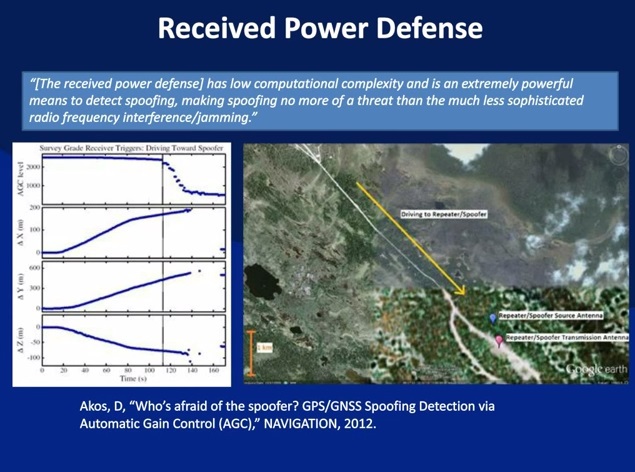

В этой же публикации автор предлагает 2 варианта защиты от спуфинга: Data Bit Latency Defense и Vestigial Signal Defense

Еще полезные видео

Тодд Хампфри разработал бюджетный вариант комбинированного с видеокамерой GPS сантиметровой точности

Самое свеженькое видео июня 2015 года, где Тодд рассуждает о будущем GPS (есть кадры из его лаборатории)

Spoofing, Detection, and Navigation Vulnerability (18 сентября, 2014)

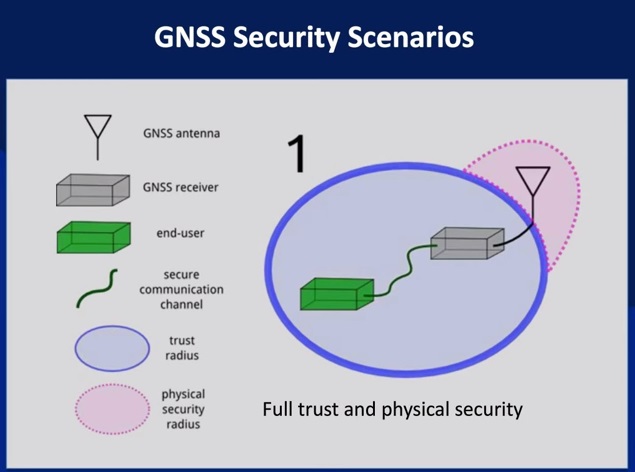

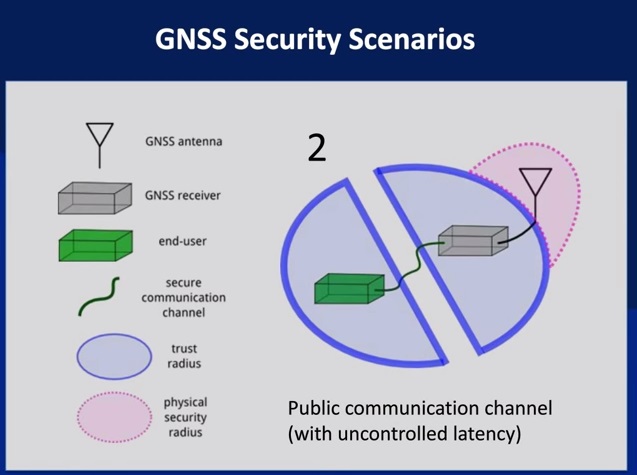

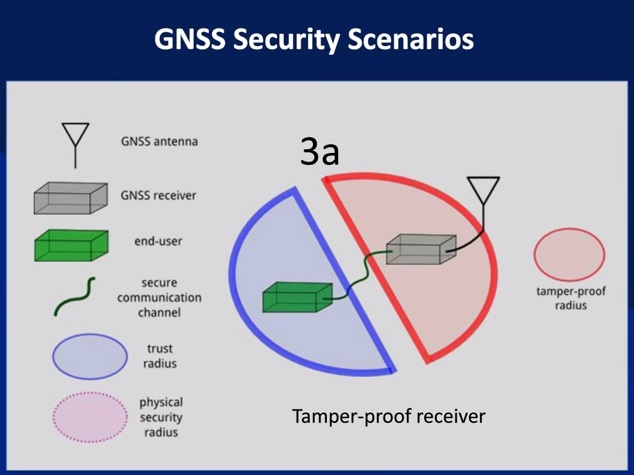

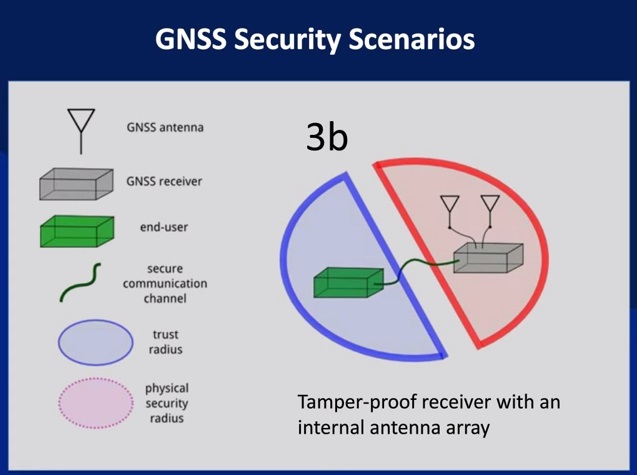

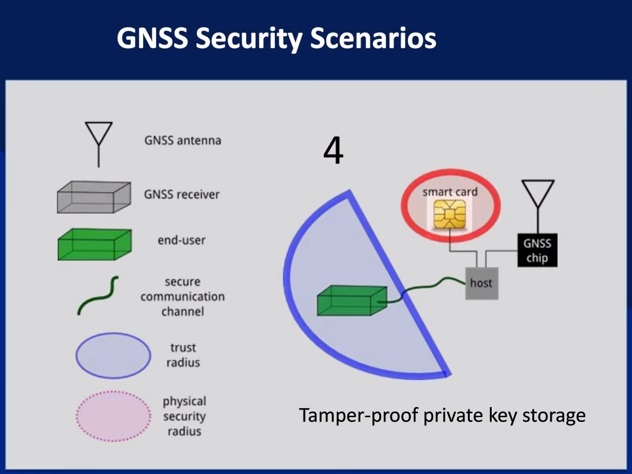

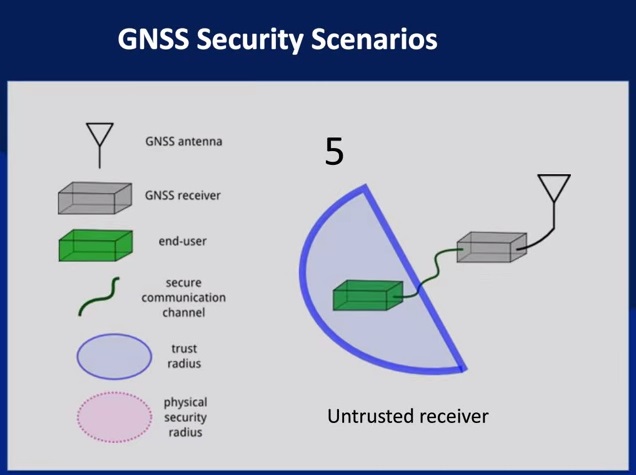

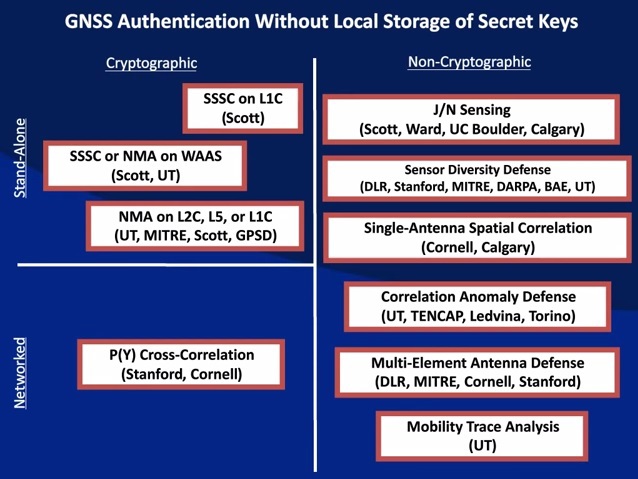

В этой передаче Тодд рассматривает несколько сценариев безопасности GNSS

Структура рынка безопасности GNSS

Who’s Afraid of the Spoofer? GPS/GNSS Spoofing Detection via Automatic Gain Control (AGC)

Security For and From GPS

Detect and Locate GPS Jamming: Provide Actionable Intelligence

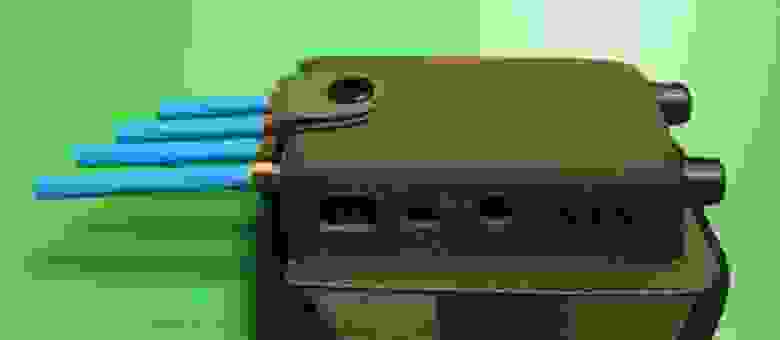

Портативные GPS-глушилки

Увы, настоящий трекер/маячок я не успел найти, поэтому тестил на смартфоне. Каждый из этих приборов «валил» спутники на расстоянии более 15 метров в помещении.

GP50

Общая выходная мощность: 70 мВатт

Цена: 2600 руб

G600 и G600с

Возможно заряжать от прикуривателя

G600 глушит L1:1500-1600 МГц

G600с глушит L1:1560-1580 МГц и L2: 1217-1273 МГц

Общая выходная мощность: 150 мВатт

Работает от аккумулятора: 120 минут (G600) и 60 минут(G600с),

Радиус: 2-15 метров

Цена: 3900 руб (G600) и 4200 руб (G600с)

Black wolf gt-12g

Глушит все известные частоты спутникового слежения.

Этот блокиратор спутниковой связи может одновременно глушить спутниковый сигнал в пяти различных диапазонах GPS/ГЛОНАСС:

L1 – несущий сигнал, L2 – вспомогательный диапазон, L3 – военный диапазон, L4 – диапазон для изучения ионосферы, L5 – новый вспомогательный диапазон.

L1:1500-1615 МГц

L2/L3: 1200-1230 МГц

L4: 1250-1280 МГц

L5: 1170-1180 МГц

Радиус блокирования сигнала: 5-15 метров

Общая выходная мощность: 2 Ватт

Время работы от аккумулятора: 90 минут

Цена: 10400 руб.

Специально для хакеров-страйкбольщиков есть удобное «полевое» крепление

Статьи на Хабре про безопасность GPS

По оценке журнала GPS World, сейчас в мире находится в использовании более миллиарда приёмников GPS, и более 90% из них используются только для получения сигналов точного времени.

Интересно, что энтузиасты уже создали работающие образцы нового поколения таких устройств, способных не просто глушить, но искажать сигналы GPS. Мошенники могут использовать это с целью осуществления неких крупных афёр (например, все заявки на фондовой бирже маркируются сигналами точного времени, так что саботаж в сети конкурента позволит манипулировать котировками акций).

d В 2012 году Верховный суд США признал неконституционным использование следящих GPS-устройств без судебного ордера и постановил прекратить такую практику. Поскольку решение суда вступило в силу немедленно, Федеральное бюро расследований было вынуждено в тот же день отключить приём сигнала от около 3000 активных GPS-жучков.

Устройство GPS-жучка

Не знаю как в России, но в США граждане периодически находят под днищем автомобиля следящие GPS-устройства, установленные спецслужбами. В прошлый раз, когда о таком стало известно прессе, студент арабского происхождения по неопытности отнёс устройство «производителю», не успев его хорошенько исследовать. Аналогичный прибор на своём автомобиле несколько лет назад нашла активистка за права животных Кэти Томас. Она отказалась вернуть его ФБР, а сейчас осмелилась отдать девайс на изучение.

Если атакующий хочет получить большое количество данных о передвижении различных объектов, то ему нужно скомпрометировать один из публичных серверов для мониторинга. Как показывает практика, это совсем не сложно, ведь большинство этих веб-сервисов содержат вполне тривиальные уязвимости из списка OWASP TOP 10

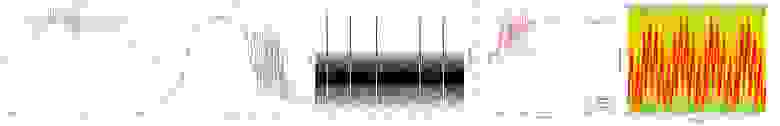

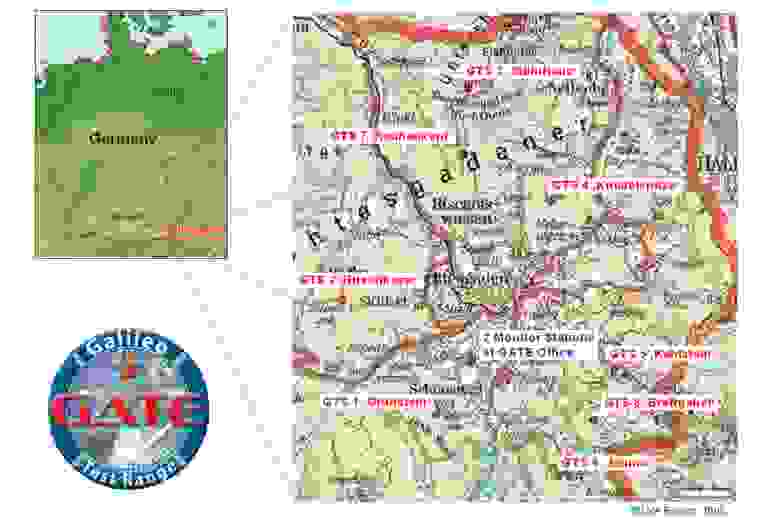

Тесты помех в лаборатории GATE

Немцы заморочились и масштабно подошли к проблеме GPS-глушилок.

В результате использования автомобильных подавителей происходит полное разрушение GNSS-сигналов не только в том автомобиле, где он находится, но и в близко расположенных. Это создает реальную угрозу будущему интеллектуальных транспортных систем.

На рисунке показана тестовая лаборатория, где видны передатчики, мониторинговые станции и центральный пункт GATE. Тестирование помех GNSS-подавителей проводилось в зоне, близкой к этому центральному пункту.

Для противостояния такой угрозе Университет Федеральных Вооруженных Сил, расположенный в Мюнхене, Германия, приобрел несколько автомобильных подавителей для проведения лабораторных анализов и тестов в лаборатории GATE (Galileo Test Range), в которой симулируются реальные условия. Измерения проводились с помощью экспериментального программного приемника, разработанного в Институте Космических Технологий и Приложений. Приемник позволяет вести запись отсчетов промежуточных частот и анализировать влияние помех на приемник.

Цель исследования — понять как работает глушилка, чтобы разработать контрмеры. Они накопали кучу данных и сделали серьезную аналитику.

Анализ показал, что дальность действия подавителя очень сильно зависит от архитектуры приемника. При каждом сценарии подавители оказывали сильное воздействие. Необходимо принимать меры против использования автомобильных подавителей. Для обвинений в использовании подавителей необходимо размещать детекторы. Эта мера также позволит подсчитать количество используемых подавителей. Деградация GNSS-позиционирования представляет собой угрозу использованию интеллектуальных транспортных систем, предназначенных для повышения безопасности вождения. Поэтому, предотвращение и смягчение эффекта помех должно стать объектом исследований для разработчиков систем автомобильной связи. С помехами в GNSS-системах необходимо бороться точно так же, как и с прочими опасностями на дорогах.

Analysis, Detection and Mitigation of InCar GNSS Jammer in interference in intelligent transport systems (PDF)

Car Jammers: Interference Analysis (перевод на русский).

Так что, если вам нужно угнать автомобиль или предотвратить использование GPS на управляемой ракете, избавиться от геометок на фотографиях, то GPS глушилки — самое то.

Можно ли защититься от атак на GPS?

Бывало с вами такое, что навигатор упорно считал, что вы находитесь не в том месте, в которым вы на самом деле? Это называется GPS spoofing — подделка сигнала GPS.

Вы ведете свой автомобиль через центр города, бросаете взгляд на экран навигационного приложения и неожиданно понимаете, что навигатор «видит» вас за городом, поблизости от аэропорта. Неприятно? О да! Что еще неприятнее — это не фантастика, а реальный пример использования технологии GPS spoofing, то есть подмены GPS-координат при помощи трансляции с земли более сильного фальшивого GPS-сигнала, который заглушает собой спутниковый.

Кто и зачем этим занимается, точно неизвестно, но практических применений этому трюку придумано множество — от угона дронов до внесения помех в навигацию яхт и танкеров. Из свежих и хороших новостей могу добавить только одно: стали появляться защитные решения от этого типа атак.

Основные факты о том, что такое GPS spoofing, зачем он нужен и как от него можно защититься, для тех, кому некогда читать пост целиком:

А теперь подробнее для тех, кому интересно разобраться в деталях.

Как работает GPS spoofing

Чтобы понять, почему вообще возможна подделка GPS, нужно немного вспомнить, как работает такая удобная и повсеместно доступная «спутниковая навигация». Над Землей на геостационарной орбите подвешено несколько группировок спутников — американская GPS, европейская Galileo, российская ГЛОНАСС, китайская BeiDou.

Каждый из этих спутников постоянно передает радиосигнал, содержащий код спутника и сверхточное время передачи сигнала. Ваш телефон или любой другой навигатор ничего никуда не передает, а просто принимает эти радиосигналы от спутника. Анализируя точное время приема каждого сигнала, можно высчитать расстояние от GPS-приемника до каждого из спутников.

Немного математики, и, сопоставив несколько подобных сигналов (минимум три, но лучше больше), можно узнать точное расположение приемника относительно спутников. А поскольку координаты спутников известны и неизменны, это позволяет установить местоположение GPS-приемника на поверхности нашей планеты.

Проблема в том, что сигналы от спутников доходят до земли ослабленными, а антенны у большинства приемников не особо чувствительные. Поэтому, поставив поблизости даже умеренно мощный радиопередатчик и транслируя с него фальшивый, но технически корректный GPS-сигнал, можно легко заглушить спутники и вынудить все GPS-приемники в округе определять неправильные координаты.

При этом приемники не имеют технических средств, чтобы определить направление сигнала, поэтому им невдомек, что сигнал пришел совсем из другого места. К сожалению, оборудование для трансляции «хакерского» сигнала GPS стоит очень недорого — всего 300 долларов, а необходимые программы вообще бесплатны, поэтому подобные трюки могут проделывать не только военные со спецслужбами, а практически любой желающий.

Штефан Герлинг рассказывает о самодельном оборудовании для спуфинга GPS на Security Analyst Summit

Кому и зачем может понадобиться подделка GPS?

Известные случаи взлома GPS-систем относятся к исследовательским проектам (угон яхт — как вам такое исследование?), браконьерству, а также, вероятно, военным операциям. По мере развития автономных систем, таких как дроны и беспилотные автомобили, этот список несомненно будет расширяться. В прессе уже упоминались случаи угона военных беспилотников, и что-то подсказывает, что с гражданскими дронами ситуация вряд ли будет лучше.

Как защититься от подделки GPS

Хотя проблема не слишком нова и о ней говорят уже несколько лет, в разработке мер защиты есть большое препятствие: ключевое оборудование запущено в космос, и заменить его в разумные сроки невозможно. GPS-спутники излучают то, что излучают, и добавить к этому сигналу традиционные для Интернета средства защиты, такие как шифрование и сертификаты, никто не может. Пока меры защиты носят скорее экспериментальный характер и недоступны для широкомасштабного применения.

Один подход, который кроме защиты от подделки также обеспечит более устойчивый прием навигационных сигналов, основан на использовании многоантенных конфигураций приемника (2х2) и технологии формирования луча (beamforming). Эта комбинация не только отсеивает помехи и интерференции, но и позволяет определить направление, откуда пришел сигнал.

При таком подходе отличить подделку от настоящего спутникового сигнала будет легче. Пока подобные установки для GPS существуют только в виде относительно крупных экспериментальных образцов, но их можно в будущем внедрить и в более компактное оборудование. Это будет не так сложно и дорого, как кажется, поскольку сходные технологии используются в сотовых сетях 4G и 5G.

Другой подход, доступный в виде коммерческого решения уже сегодня, но приемлемый только для достаточно крупных GPS-приемников (например, на морских судах), — это так называемый GPS-файрвол. Этот прибор устанавливается между GPS-приемником и его внешней антенной. Он постоянно анализирует сигнал GPS по какому-то набору правил и призван отсекать фальшивые сигналы, допуская до приемника только достоверный сигнал.

В будущем, возможно, производители телефонных чипов смогут встроить что-то вроде GPS-файрвола прямо в основную функциональность навигационного ресивера смартфона, но до этого нам еще несколько лет — сначала должны произойти несколько громких угонов, которые создадут вокруг проблемы необходимый ажиотаж, а значит, и рыночный спрос.

Ну а пока — если вы в какой-то момент обнаружите, что навигационное приложение смартфона или планшета упорно считает, что вы находитесь в аэропорту, хотя на самом деле вы в центре города, можно использовать лайфхак. Переключите геолокацию смартфона в «экономичный» режим, в котором собственно GPS не используется, а координаты определяются на основе сетей Wi-Fi и базовых станций сотовой сети. Точность у такой геолокации невысокая, но все лучше, чем ничего. В iOS это режим, к сожалению, недоступен, а в Android его обычно можно активировать в Настройки → Местоположение и защита → Местоположение → Режим → По координатам сети.

Активация «экономичного» режиме геолокации в Android 8