Что такое двухэтапная аутентификация и зачем она нужна

Почему нужна двухфакторная аутентификация и какой способ выбрать

Как работает двухфакторная аутентификация

Двухфакторную аутентификацию или 2FA (Two-Factor Authentication) также часто называют двухэтапной верификацией. При ее применении для входа в аккаунт нужно подтвердить свою личность двумя разными способами, например, паролем и одноразовым кодом.

Казалось бы, обычному человеку такие сложности не пригодятся, но на самом деле чаще всего взламывают аккаунты рядовых пользователей почтовых сервисов и социальных сетей. В лучшем случае вы потеряете доступ к своим фото в Instagram, в худшем – преступники получат в распоряжение личные данные. Этой информацией они могут шантажировать вас или взломать ваш банковский счет и украсть деньги, а то и вовсе взять кредит на ваше имя.

Этих проблем зачастую можно избежать, если установить двухфакторную аутентификацию, которая значительно снижает риск кражи данных: с ней злоумышленникам нужно не только подобрать пароль, но и получить дополнительную информацию для входа в аккаунт – так называемый второй фактор.

Теоретически, в качестве второго фактора могут выступать:

Первый вариант используется чаще всего, а вот биометрию применяют сейчас только при разблокировке гаджетов и иногда в приложениях мобильного банка.

Таким образом, для обычного пользователя двухфакторная аутентификация выглядит следующим образом: при входе в приложение или на сайт вы вводите пароль, затем получаете код в сообщении, которое приходит на ваш номер телефона, и указываете его в соответствующем поле – и только после этого попадаете в аккаунт.

Такая схема используется некоторыми ресурсами (Microsoft или Google) по умолчанию, но ее также можно и нужно настроить и применять везде – от электронной почты до TikTok. Конечно, такие меры не спасут от опытного хакера, которому зачем-то понадобился именно ваш аккаунт. Но для обычного взломщика двухфакторная идентификация будет почти непреодолимым препятствием.

Как настроить двухфакторную аутентификацию

Чтобы настроить двухфакторную аутентификацию, откройте на смартфоне или планшете приложение социальной сети, почты или мессенджера, войдите в настройки аккаунта и в разделе «Безопасность» выберите двухфакторную аутентификацию. В приложении может быть несколько вариантов получения кодов:

В реальности многие сервисы предлагают только SMS-уведомления, но и это уже хорошо.

Кроме того, часто приложение выдает несколько резервных кодов для входа. Они пригодятся, если устройство, с которого вы настроили аутентификацию, потеряется или сломается. Коды можно добавить в менеджер паролей или выписать на лист бумаги, распечатать и убрать в безопасное место. Имейте в виду, что сделать снимок экрана с кодом, конечно, тоже можно, но всё-таки такую информацию стоит держать вне смартфона, чтобы не потерять ее вместе с гаджетом.

Ниже мы рассмотрим SMS- и Push-уведомления как наиболее распространенный способ, а также разберем альтернативные варианты: приложения для аутентификации и ключи безопасности.

Коды в сообщениях

Чаще всего при настройке двухэтапной верификации мы выбираем самый простой вариант получения кодов – SMS-сообщения или Push-уведомления, хотя последнее поддерживают не все сервисы.Но, к сожалению, это и самый небезопасный путь по нескольким причинам:

1. Если у вас настроен показ уведомлений на заблокированном экране, то код могут увидеть посторонние люди или человек, завладевший вашим смартфоном.

2. SMS может быть перехвачено программой-трояном.

3. Также существует вероятность перехвата сообщения из-за уязвимости в протоколе передачи данных SS7, который используется для SMS.

Push-уведомления и сообщения в мессенджерах считаются более безопасным вариантом, так как риск их перехвата намного ниже. Но коды тоже могут высвечиваться на заблокированном экране, да и с безопасностью в мессенджерах все не так хорошо.

Совет ZOOM: при настройке двухфакторной аутентификации не полагайтесь только на SMS. При возможности выберите другой или сразу несколько способов верификации.

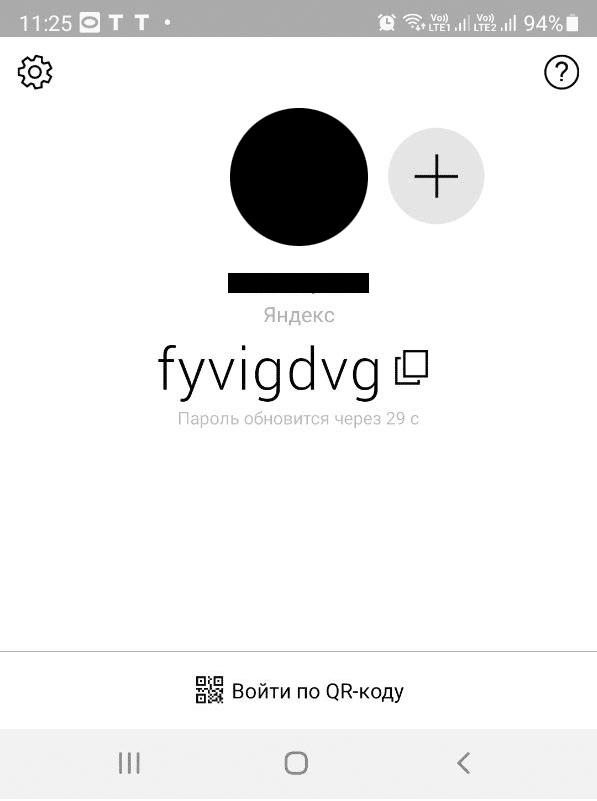

Приложение для аутентификации

Некоторые сервисы, например, Instagram и Facebook, при настройке двухфакторной аутентификации указывают приложение как предпочтительный вариант получения одноразовых кодов.

Этот способ работает так:

Такой способ считается безопаснее SMS-сообщений по нескольким причинам:

Приложение Google Authenticator

К одному аутентификатору обычно можно привязать неограниченное количество сервисов, так что все коды от почты и соцсетей будут храниться в одном месте. Кроме того, некоторые приложения (например, Twilio Authy) дополнительно защищают вход с помощью биометрии, то есть никто, кроме вас, не сможет увидеть сгенерированные одноразовые ключи.

Совет ZOOM: установите приложение для аутентификации на мобильное устройство, но (в идеале) лучше заходите в аккаунт с другого гаджета или ПК. В противном случае вы привязываете оба фактора (пароль и код) к одному девайсу, что довольно рискованно. Но даже если вы всегда пользуетесь одним устройством, настройка двухэтапной верификации все равно повысит уровень защиты данных.

Ключи безопасности

Этот вариант верификации, как и биометрия, пока редко применяется обычными пользователями и поддерживается далеко не всеми сервисами. Объяснение очевидно: не всегда удобно носить с собой физический ключ и тратить время на вход.

Пока что ключи безопасности актуальны, скорее, для бизнеса, где нужно защищать аккаунты и облачные хранилища со строго конфиденциальными и даже секретными данными. Но требования к безопасности аккаунтов постоянно растут, так что вполне возможно, вскоре все обзаведутся такими ключами. А уже сейчас их можно привязать к Facebook, Google и некоторым другим сервисам.

Итак, ключ безопасности или аппаратный токен представляет собой флеш-карту, подключаемую к смартфону, планшету или ПК. Для таких устройств придуман специальный стандарт U2F (Universal 2nd Factor). Карты выпускаются многими компаниями, например, недавно у Google появился собственный U2F токен Google Titan Security Keys.

Ключ безопасности нужно подключить к устройству и зарегистрировать в выбранном сервисе. При этом будут созданы два связанных между собой ключа: приватный и публичный. Публичный останется на сервере, приватный — в физическом хранилище токена Secure Element.

Самые известные ключи безопасности — Yubikey

После этого при входе в аккаунт с любого другого устройства к нему нужно будет просто подключить U2F-токен и нажать кнопку (как вариант – ввести PIN-код или отсканировать палец). Активируется приватный ключ, и с него на сервер отправится секретное подтверждение кода, для расшифровки которого применяется публичный ключ. Если приватный ключ окажется неверным (например, сгенерированным злоумышленниками), то расшифровать его не получится и на устройство придет уведомление об отказе в доступе к нужному сервису.

Совет ZOOM: ключи безопасности пригодятся для защиты самых важных данных, например, в почтовом сервисе или облачном хранилище.

Итоги

Если вы еще не настроили двухфакторную идентификацию, советуем сделать это для всех своих аккаунтов. Даже если сервис поддерживает только SMS- или Push-уведомления, это все равно лучше защитит информацию, чем просто пароль без дополнительной защиты.

Но имейте в виду: для SMS потребуется мобильная сеть, а для Push-сообщений – интернет-соединение. Чтобы не зависеть от покрытия сети и обезопасить свои аккаунты, установите приложение для аутентификации или используйте биометрический метод защиты. А в том случае, когда необходимо защитить очень важные сведения с повышенной секретностью, лучше купить ключ безопасности.

Двухфакторная аутентификация: что это и зачем оно нужно?

Мы решили посвятить двухфакторной аутентификации отдельную статью и рассказать о том, что это такое, как она работает и почему ее стоит использовать.

Двухфакторная аутентификация — тема, которой мы так или иначе касаемся во многих наших постах. В прошлом году мы даже записали на эту тему целый подкаст. Однако ввиду возрастающего количества разных сервисов и все чаще случающихся атак на пользовательские аккаунты (как, например, перехваты контроля над учетными записями iCloud) мы решили посвятить этому виду аутентификации отдельную статью и рассказать о том, что это такое, как она работает и почему ее стоит использовать везде, где это возможно.

Что такое двухфакторная аутентификация?

Двухфакторная аутентификация — это метод идентификации пользователя в каком-либо сервисе (как правило, в Интернете) при помощи запроса аутентификационных данных двух разных типов, что обеспечивает двухслойную, а значит, более эффективную защиту аккаунта от несанкционированного проникновения. На практике это обычно выглядит так: первый рубеж — это логин и пароль, второй — специальный код, приходящий по SMS или электронной почте. Реже второй «слой» защиты запрашивает специальный USB-ключ или биометрические данные пользователя. В общем, суть подхода очень проста: чтобы куда-то попасть, нужно дважды подтвердить тот факт, что вы — это вы, причем при помощи двух «ключей», одним из которых вы владеете, а другой держите в памяти.

Впрочем, двухфакторная защита не панацея от угона аккаунта, но достаточно надежный барьер, серьезно усложняющий злоумышленникам доступ к чужим данным и в какой-то степени нивелирующий недостатки классической парольной защиты. Ведь у паролей, на которых основано подавляющее большинство авторизационных механизмов в Интернете, есть неизбежные недостатки, которые фактически являются продолжением достоинств: короткие и простые пароли легко запомнить, но так же легко подобрать, а длинные и сложные трудно взломать, но и запомнить непросто. По этой причине многие люди используют довольно тривиальные пароли, причем сразу во многих местах. Второй фактор в подобных случаях оказывается крайне полезен, поскольку, даже если пароль был скомпрометирован, злоумышленнику придется или раздобыть мобильник жертвы, или угнать ее почтовый ящик.

Несмотря на многочисленные попытки современного человечества заменить пароли чем-то поинтереснее, полностью избавиться от этой привычной всем парадигмы оказалось не так просто, так что двухфакторную аутентификацию можно считать одним из самых надежных механизмов защиты на сегодняшний день. Кстати, этот метод удобен еще и тем, что способен предупреждать хозяина аккаунта о попытке взлома: если на ваш телефон или почту вдруг приходит сообщение с одноразовым кодом при том, что вы никаких попыток логина не предпринимали, значит, вас пытаются взломать — самое время менять оказавшийся ненадежным пароль!

Где можно включить двухфакторную аутентификацию?

Ответом на этот вопрос может служить простое правило: если используемый вами сервис содержит важные для вас данные и позволяет включить двухфакторную аутентификацию, активируйте ее не раздумывая! Вот, скажем, какой-нибудь Pinterest. Ну, не знаю… Если бы у меня был аккаунт в этом сервисе, я бы вряд ли захотел каждый раз проходить долгую процедуру двухслойной авторизации. А вот интернет-банкинг, аккаунты в соцсетях, учетка в iCloud, почтовые ящики и особенно ваши служебные учетные записи — все это однозначно стоит защитить двухфакторной аутентификацией. Сервисы Google, Apple и все основные социальные сети позволяют это сделать в настройках без особого труда.

Двухфакторная аутентификация — один из лучших методов защиты ваших аккаунтов #security

К слову, если у вас есть свой сайт, скажем, на базе WordPress или другой подобной платформе, включить в настройках двухфакторную защиту тоже не будет лишним. В общем, повторюсь: если аккаунт и его содержимое вам дороги, не игнорируйте возможность усилить защиту.

Какие еще существуют виды двухфакторной аутентификации?

Выше я уже упомянул рассылку специального кода в виде SMS и email-сообщений и USB-ключи и смарт-карты, используемые преимущественно для доступа к некоторым видам интернет-ресурсов и VPN-сетям. Кроме того, существуют еще генераторы кодов (в виде брелока с кнопкой и небольшим экранчиком), технология SecureID и некоторые другие специфические методы, характерные в основном для корпоративного сектора. Есть и менее современные интерпретации: например, так называемые TAN-пароли (TAN, Transaction Authentication Number — аутентификационный номер транзакции). Возможно, вы даже сталкивались с ними, если были клиентом какого-нибудь не самого прогрессивного банка: при подключении интернет-банкинга клиенту выдавалась бумажка с заранее сформированным списком одноразовых паролей, которые вводятся один за другим при каждом входе в систему и/или совершении транзакции. Кстати, ваша банковская карта и PIN тоже формируют систему двухфакторной аутентификации: карточка — «ключ», которым вы владеете, а PIN-код к ней — «ключ», который вы запоминаете.

Как я уже упомянул выше, существует и биометрический способ идентификации пользователя, который часто выступает в роли вторичного фактора защиты: одни системы подразумевают сканирование отпечатка пальца, другие определяют человека по глазам, есть даже те, которые ориентируются по «рисунку» сердцебиения. Но пока это все довольно экзотические методы, хотя и куда более популярные, чем, скажем, электромагнитные татуировки, которые по примеру радиочипов могут служить вторичным фактором аутентификации пользователя. Я бы от такой не отказался 🙂

Как устроена и зачем нужна двухфакторная аутентификация

Когда нужно ещё что-то кроме пароля.

Послушать аудиоверсию этой статьи (11 минут):

Недавно мы рассказали, чем отличается аутентификация от авторизации. Сегодня пойдём дальше — выясним, что такое двухфакторная аутентификация и зачем она нужна.

Аутентификация: подтверждение того, что вы — это вы, а не кто-то другой, кто пытается прикинуться вами.

Авторизация: что вам разрешено делать в системе, на сайте или в приложении после аутентификации. Проще говоря, авторизация — это когда система даёт вам какие-то права доступа. Какие — зависит от авторизации.

Однофакторная аутентификация

Это самый простой и самый распространённый тип аутентификации: вы вводите логин и пароль. Софт смотрит, есть ли такие логины и пароли в базе данных. Если да — узнает вас. Дальше смотрит, есть ли у вас какие-то права.

Системе неважно, кто именно вводит логин и пароль. Главное — чтобы они совпали с базой. Если злоумышленник подсмотрит, как мы вводим логин и пароль от какого-нибудь форума, потом он сможет зайти от нашего имени творить зло.

✅ Если помните логин и пароль, вход будет относительно быстрым.

❌ Если кто-то другой узнает ваш логин и пароль, он сможет залезть в софт под вашим именем.

❌ Часто люди в качестве логина используют адрес почты — это публичная информация, её легко вычислить.

❌ Люди нечасто используют много разных паролей для разных сервисов. Если какой-то один сервис сольёт ваш пароль, злоумышленники смогут воспользоваться им и в других сервисах.

❌ Очень часто пароль — это дата рождения, что тоже может быть публичной информацией.

Двухфакторная аутентификация

При двухфакторной аутентификации система использует два не связанных между собой способа аутентификации. Первый обычный, а второй — для дополнительной безопасности.

Второй способ должен быть независимым: на другом устройстве или принципиально другим методом. Расчёт на то, чтобы существенно усложнить жизнь злоумышленникам, которые могут захотеть воспользоваться чужим логином и паролем.

❌ Входить в сервис намного дольше.

✅ Надёжность выше: чтобы войти от вашего имени, нужно получить доступ к вашему телефону или почте. Плюс нужно знать пароли от них.

✅ Войти сложно, даже если у вас везде один и тот же пароль.

Примеры второго фактора

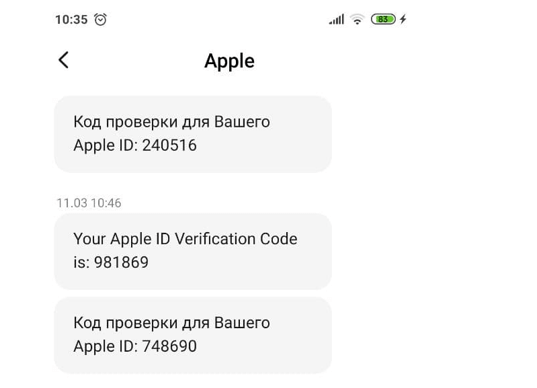

СМС-код с подтверждением. Предполагается, что человек не передаёт свой телефон другим людям, поэтому если отправить ему СМС, то прочитает его именно он. Так работают почти все интернет-банки.

Также код могут отправить на почту или в приложение. Смысл тот же.

Ссылка на электронную почту. После логина и пароля система отправляет специальную одноразовую ссылку, после клика на которую система убеждается, что вы — это вы. Не слишком безопасно, потому что почту несложно взломать.

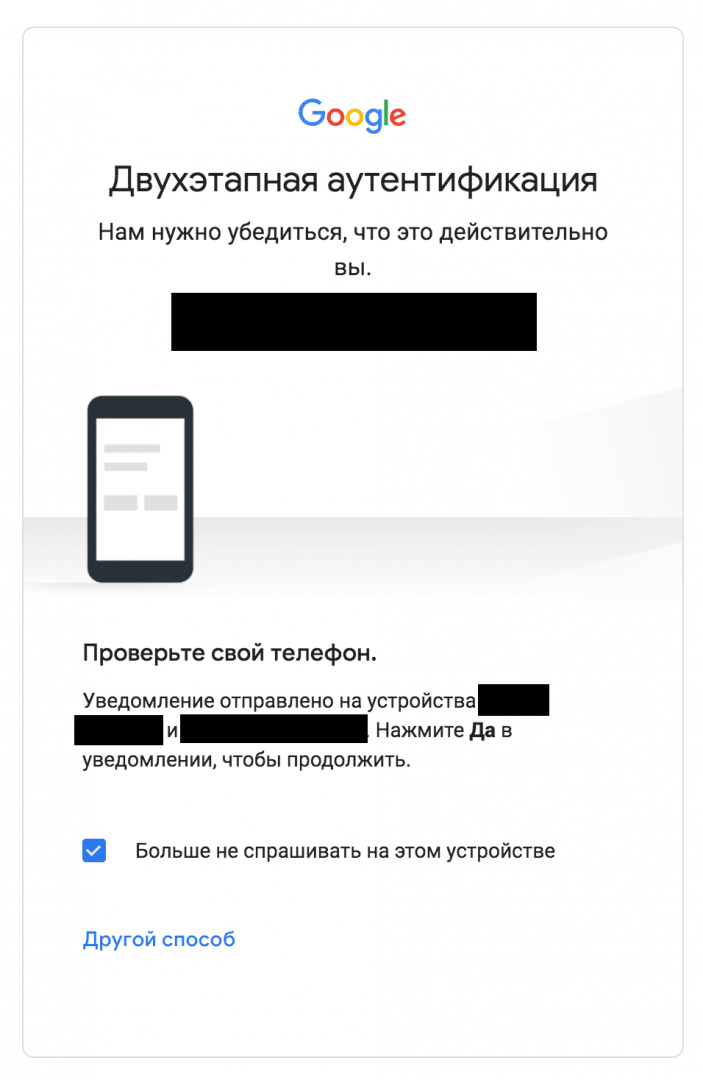

Подтверждение в приложении. Если у сервиса есть приложение и вы его установили, сервис может связаться с приложением на вашем телефоне и задать вам там вопрос: «Это вы входите?». Вход в аккаунт Гугла, например, работает именно так.

Приложение-аутентификатор с кодом. Для более злых сценариев есть специальные приложения — например, «Ключ» у Яндекса. Сервер и ваше приложение договариваются о каком-то принципе криптографии. Когда нужно ввести второй код, вы смотрите его не в смс, а в приложении.

Таким методом пользуются для входа в некоторые почтовые сервисы или в защищённые контуры корпоративных сетей. Например, если у вас почта Яндекса, можно настроить вход через «Яндекс-ключ».

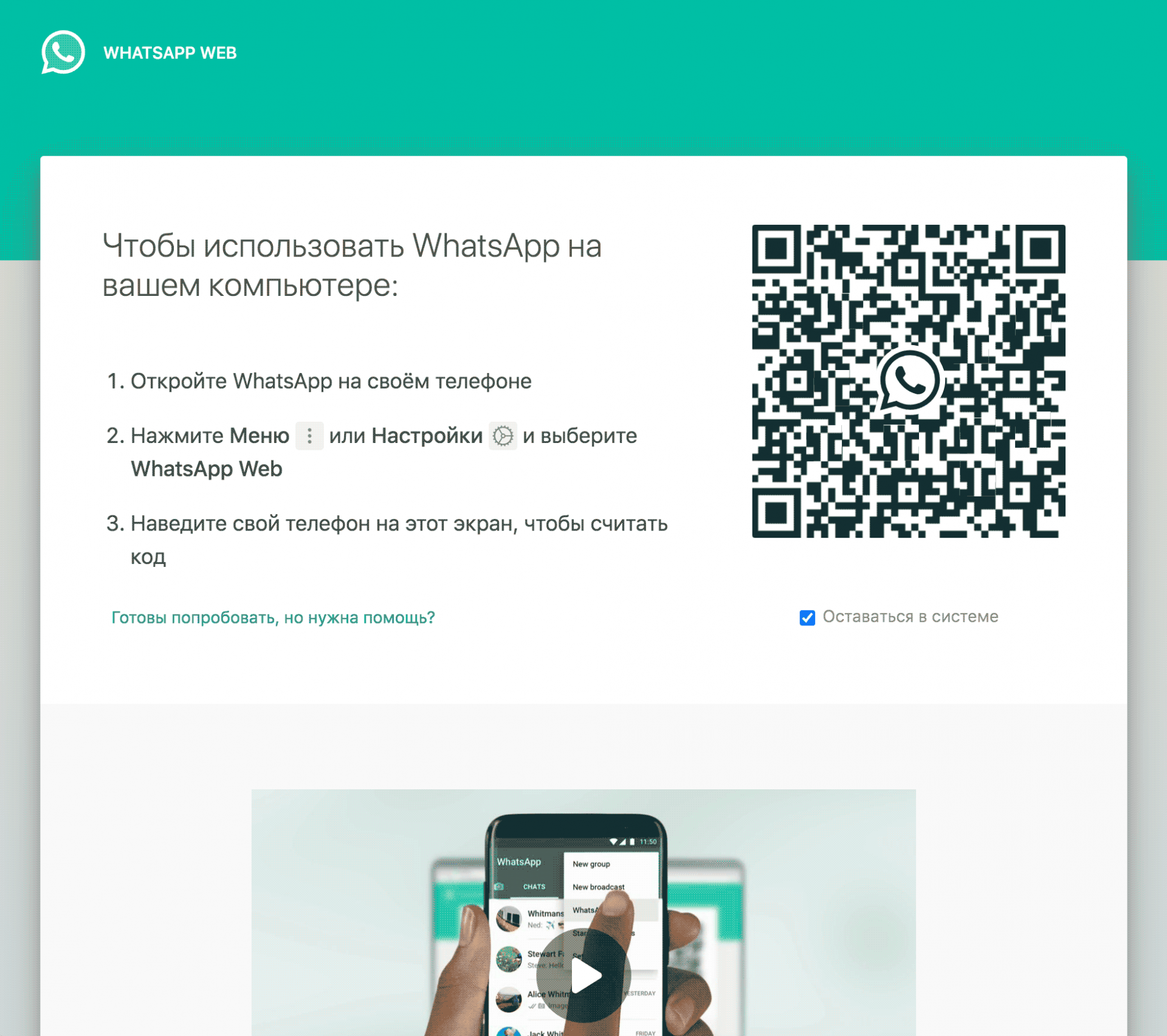

Аутентификация по QR-коду. В приложении может быть функция «Считать QR-код»: подносите камеру к компьютеру, и система убеждается, что перед экраном сидите именно вы.

Так работает аутентификация в веб-версию WhatsApp или в почту Яндекса через приложение «Ключ».

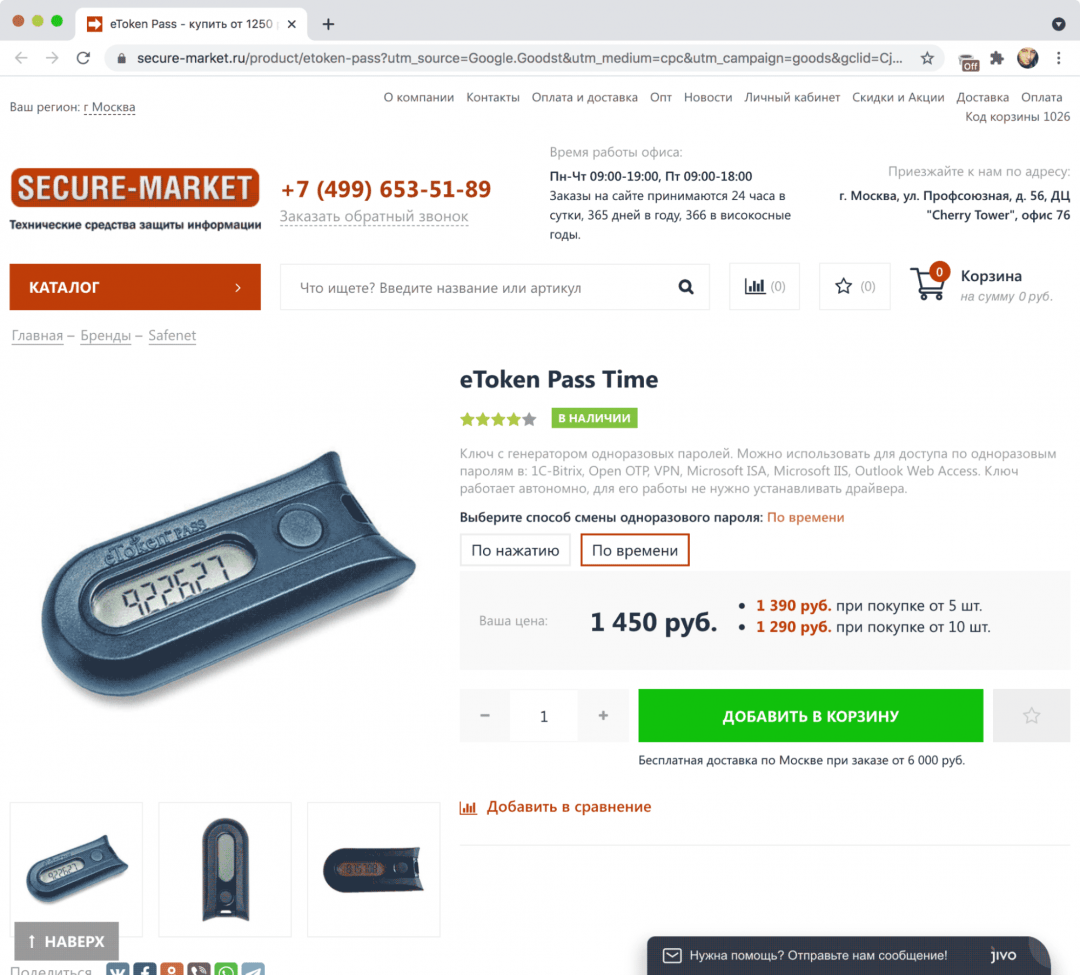

Устройство-аутентификатор. Обычно их делают в виде флешки с кнопкой и экранчиком. Нажимаете на кнопку — высвечивается код. Потеряется флешка — нужно будет идти к тому, кто её выдавал, без этого система никуда просто по логину и паролю не пустит.

USB-токен. Тоже выглядит как флешка, но внутри стоит специальная микросхема и криптософт. Этот софт безопасно соединяется с системой и сам вводит нужный код доступа, который ему генерирует микросхема. Если потерять, то доступ тоже будет утерян.

NFC-карта или карта с магнитной лентой. Иногда у сотрудников банков к компьютеру подключён специальный ридер для карт. Чтобы совершить важную операцию, сотрудник должен подтвердить её своей картой: мол, это точно я.

Биометрия. Биометрия — это всё, что касается вашего тела: распознавание отпечатков, лица, голоса, биоритмов, ауры и что там ещё придумают. Как правило, применяется на крупных и важных объектах с повышенными требованиями к безопасности.

Правила безопасности для двухфакторной аутентификации

Все, что нужно знать о двухфакторной аутентификации

Сервисы, сайты,соцсети предлагают нам защитить учетные записи, аккаунты, данные — и пройти двухфакторную аутентификацию. Почему не стоит пренебрегать этим предложением, как настроить аутентификацию — рассказываем.

Сегодня надежный пароль не убережет от злоумышленников: аккаунты регулярно взламывают, данные утекают, пользователи теряют свои данные и деньги. Кроме того, статистика показывает: 61% людей используют повторяющиеся пароли в разных аккаунтах.

Двухфакторная аутентификация — технология-герой, которая в несколько кликов убережет нас от лишений. Объясним, как она работает.

Что такое двухфакторная аутентификация

Двухфакторная, она же двухэтапная аутентификация (ДА, 2FA) — это когда вам нужно ввести один пароль, чтобы зайти в учетную запись, а потом подтвердить вход с помощью другого способа авторизации.

Другими словами, для входа в аккаунт, защищенный двухфакторной аутентификацией, вам нужен пароль, который вы знаете, и дополнительное устройство, на которое придет подтверждение.

Важно! 2FA надежна в том случае, если второй способ подтверждения вы получаете через другое устройство — не то, которое изначально использовали для входа в аккаунт.

ДА — это дополнительный уровень защиты ваших данных от несанкционированного доступа. Обычно опция идет как дополнение к стандартной аутентификации: вы выбираете, включать ее или нет. Но бывают сервисы и системы, которые работают исключительно с двухфакторными подтверждениями.

Двухэтапная аутентификация — это прежде всего безопасность. Даже если злоумышленниками удастся раскрыть ваш пароль, они не смогут войти в аккаунт, ибо подтверждение, второй этап двухфакторной аутентификации, придет вам — на устройство, к которому ни у кого больше нет доступа.

И даже если вы заходите в учетную запись с незнакомого устройства и оно по умолчанию запоминает пароль, после этого другой человек все равно не сможет повторно зайти в аккаунт без ДА.

Люди используют ДА для защиты, например, аккаунтов в банковской, финансовых сферах, платежных система. При помощи 2FA защищают входы в любые аккаунты — электронную почту, профиль покупателя в интернет-магазине, портал государственных услуг, рекламные и личные кабинеты в соцсетях, сервисы хранения файлов.

Пример. Двухфакторную аутентификацию можно включить для личного кабинета веб-мастера в партнерских сетях. Ее важно настроить, чтобы защитить ваши денежные средства и личную информацию. Скажем, в Admitad 2FA работает через Google Authenticator.

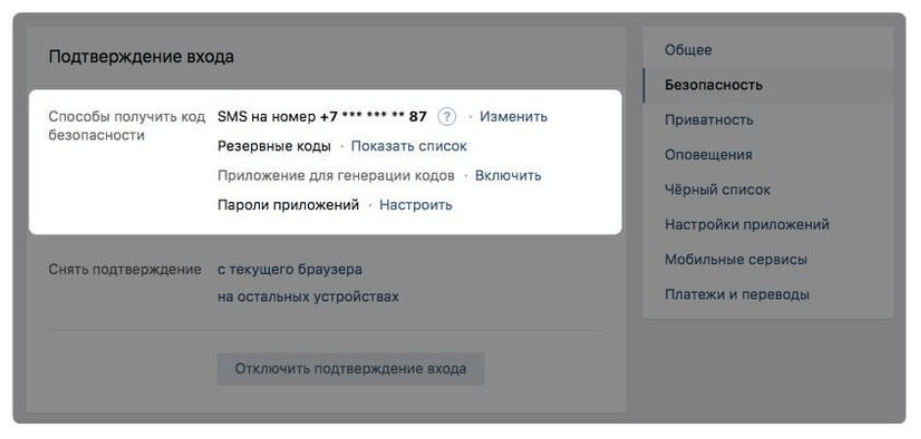

Другой пример — двухфакторная аутентификация «ВКонтакте». В соцсети хранится множество важных персональных данных: от личной переписки до информации о платежных средствах. «ВКонтакте» предлагает несколько способ получить код безопасности:

А еще двухфакторная аутентификация — обязательное условие для безопасности в компаниях. Сотрудники заходят в системы учета рабочих задач, CRM, рабочую почту, получают доступ к документам при помощи двухфакторной аутентификации. И это международный стандарт защищенных данных.

И, конечно, если вы — веб-мастер, онлайн-предприниматель, бизнесмен, важно использовать 2FA на вашем сайте, в интернет-магазине или блоге с возможностью залогиниться и войти в личный кабинет. Так пользователи будут знать, что данные, которые они доверяют вам, под защитой.

Виды двухфакторной аутентификации

2FA бывает разная в зависимости от устройства подтверждения и способа, которым пользователь получает код или ссылку для аутентификации. Например, мобильная аутентификация — самая распространенная. Это и push-уведомления, которые приходят на гаджет при попытке входа в аккаунт, и голосовые вызовы (робот сообщает пароль), и SMS с одноразовым паролем.

Этот одноразовые пароли, кстати, генерирует специальное приложение. Они постоянно меняются, безопасны и действуют в течение ограниченного периода времени. Единственное, что может раздражать пользователя — необходимость вводить такие пароли вручную.

Кстати, push-уведомления считаются более надежным способом 2FA, чем SMS. Google, например, в таких сообщениях указывает, на каком устройстве введен пароль, и владелец аккаунта может заблокировать попытку входа или подтвердить ее. Еще преимущество пушей — на уведомление нужно лишь кликнуть, а не вводить код руками. Минус в том, что на гаджете, куда приходят пуши, всегда должен быть интернет.

Важно! Советуем отключить показ уведомлений и текстовых сообщений на экране блокировки гаджета. Так, сообщения с одноразовыми паролями сможет увидеть только человек, который знает код разблокировки. Опцию ищите в настройках гаджета, в разделе уведомлений.

Одноразовый пароль или ссылка с подтверждением могут прийти и на email. Впрочем, сегодня двухфакторная аутентификация по электронной почте встречается все реже: мы знаем, что взломать email нынче несложно (если, конечно, и вход туда не защищен по 2FA).

Существуют и специальные программы, приложения (FreeOTP, Authy, «Яндекс.Ключ», Google Authenticator). Вы устанавливаете их на свой гаджет, сканируете QR-код, и приложения каждый раз генерируют для вас новые временные коды для входа в аккаунт.

Известные приложения аутентификации работают с большинством сервисов. Выбирайте любое в Google Play или App Store, по вашему вкусу, сканируйте QR-код и используйте для входа разные аккаунты.

Важно! Поскольку коды аутентификации действуют только в течение определенного, ограниченного времени, важно правильно настроить текущее время устройства.

Надежным методом двухфакторной аутентификации считается U2F — материальный токен, который подключается к устройству через USB. Например, популярны токены от YubiKey.

Есть и другой изысканный способ 2FA — биометрия. Отпечатки пальцев, распознавание лица и голоса — все это новые высокотехнологичные методы, пока не очень распространенные.

Еще вопросы про 2FA

Как настроить двухфакторную аутентификацию?

У каждого сервиса свой алгоритм настройки двухфакторной аутентификации. Обычно процесс можно завершить за пару кликов. Выбираете двухфакторную аутентификацию в меню сайта (чаще всего в разделе «Безопасность»), затем — метод, который будете использовать для второго пароля. И подтверждаете все это дело.

Если вас интересует алгоритм настройки 2FA для определенного сервиса или устройства, так и гуглим: «настроить двухфакторную аутентификацию для Apple/Facebook/Fortnite/госуслуг».

Важно! После настройки двухфакторной аутентификации понадобится заново зайти в учетную запись.

Что делать, если нет доступа к телефону, на который приходит код подтверждения? Например, его украли.

В таком случае сервис предлагает убрать устройство из списка доверенных в разделе безопасности, чтобы на него перестали приходить уведомления по двухфакторной аутентификации.

Чтобы восстановить доступ к аккаунту, нужно связаться с техподдержкой и подтвердить вашу личность — и вопрос со входом в аккаунт помогут решить. Также у каждого сервиса есть инструкции на такой случай (вот примеры от Google и от Admitad).

Кроме того, многие сервисы предлагают дополнительные способы входа аккаунт. Например, у Google это электронный ключ или резервные коды.

Как настроить 2FA для собственного ресурса?

Существуют специальные сервисы для настройки аутентификации пользователей на вашем сайте (например, E-NUM). Такие решения предоставляют многие компании, которые занимаются информационной безопасностью: гуглим «внедрить систему аутентификации пользователей» и выбираем сервис или подрядчика.

Как отключить двухфакторную аутентификацию?

Обычно сервисы предлагают опцию отключения двухфакторной аутентификации в настройках безопасности. Выглядит это, например, как галочка «Больше не спрашивать на этом компьютере». Или так:

Можно избежать необходимости постоянно проходить двухфакторную аутентификацию — добавить устройство в список надежных. В таком случае система не будет запрашивать второй этап подтверждения.

Мы понимаем, что необходимость каждый раз дополнительно подтверждать собственную личность может раздражать. Но все-таки рекомендуем отключать ДА только в исключительных случаях — на устройствах, которые точно никто и никогда кроме вас использовать не будет.

Впрочем, и тут есть нюансы. Например, фишинг: когда мошенники обманом заставляют вас сообщить пароль. Скажем, скидывают сайт, идентичный тому, где «живет» ваш аккаунт, и предлагают ввести пароль и код авторизации. Или вирусы-трояны, которые атакуют устройства и передают информацию злоумышленникам.

Нельзя быть уверенным в надежности даже самого, казалось бы, сохранного и персонального устройства. Гарантия спокойствия — двухфакторная аутентификация.