Что такое брут аккаунт

Что такое брут аккаунтов?

Получают такие аккаунты многими способами, в этой статье мы разберем основные из них.

В данной статье мы разберем основные моменты работы с брутом, опасно это или нет и на что в первую очередь нужно обращать внимание. Эти вопросы волнуют пользователей очень часто, потому разберем каждый пункт отдельно.

Если вы хотите купить брут аккаунты различных социальных сетей, то жмите кнопку ниже и выбирайте!

Виды брут аккаунтов

По сути дела это аккаунты живых людей, к которым получили доступ. Доступ это как правило просто пароль от аккаунта. Наш сервис никогда не занимался взломом чужих аккаунтов и не пропагандирует это, мы лишь объединяем продавцов и покупателей, вот и все..

Опасно ли работать с брутом в плане закона?

Да, безусловно опасно, ведь вы будете работать с чужим аккаунтом. Все эти действия являются противозаконными, ведь аккаунт может оказаться популярного человека и он может подать на вас в суд.

Разумеется такое редкость и случается в 0.05% из 100. В большинстве случаев, люди чьи аккаунты взламывают очень далеки от интернета и практически ничего там не знают. Они плохо подкованы в использовании компьютера, у них слабые пароли и они вообще мало что скрывают о себе.

Как правильно работать с брутом?

Если вы встречаете наименование аккаунтов с пометками фейковые, брут или с дампа, то знайте что это аккаунты живых людей. Предупрежден значит вооружен

Купить сейчас Узнайте как правильно оформить заказ на нашем сайте!

Многие клиенты и просто посетители нашего сайт спрашивают нас про использование брут аккаунтов. Спрашивают «А безопасно ли ими пользоваться?» и другие вопросы из этой серии. Не совсем понятно.

Еще недавно сервис «Инстаграм» был типичной программой для размещения фотографий и коротких видеороликов. Сейчас же «Инста» превратилась в полноценную социальную сеть для обмена сообщениями, «сторис».

Интернет сегодня является не просто местом для развлечения или получения новых знаний. В первую очередь – это бурно развивающаяся торговая площадка с лишь одним ограничителем – количеством.

Сайты знакомств давно перестали быть типичными площадками для общения и развлечения. Сейчас подобные сервисы действительно могут поспособствовать обустройству личной жизни пользователей, поэтому их.

Согласно статистике поисковика Яндекс, уже в 2011 году число русскоязычных блогов перевалило за отметку в 5 миллионов. Тем не менее, не всем нравится концепция публикации микро-сообщений. В.

Чем авторег аккаунты отличаются от фейковых (брута)?

В каждом из этих аккаунтов есть плюсы, и минусы. Все зависит от поставленной задачи и пути ее решения.

Стабильность и использование разных видов аккаунта отличается так сильно, что мы рассмотрим каждый в отдельности,а вывод как обычно сделает сам юзер

Авторег аккаунты: особенности пользования и характеристики

Все аккаунты активированные по смс, обычно создаются с помощью сервисов онлайн активаций по смс, потому физического доступа к определенному номеру телефона нет.

Отсюда получается, что любая проверка аккаунта кончится ошибкой. Ведь номера то нет.

Фейковые аккаунты (брут): особенности пользования и характеристики

На практике не используется взлом какого-то конкретного аккаунта, берется многотысячная база и все они «брутятся», т.е. к ним подбирается пароль. Пароли подбираются из самых распространенных например 1234, qwerty и другие.

Из многотысячных попыток находятся успешные совпадения, и аккаунты попадают в продажу. Именно такие «сбрученные» аккаунты (т.е. добытые с помощью программы брут), и называются брут-аккаунтами!

Обычно пароли вводятся на очень похожих сайтах социальных сетей. Т.е. юзер входит на какой-то ресурс, внешне он выглядит допустим как «Вконтакте», но на самом деле это сторонний сайт.

После ввода логина и пароля, они отправляются чужому человек, а самого юзера отправляют на настоящий сайт. Такие аккаунты называются фейковыми!

Возможно именно с одного из таких аккаунтов Вам когда то приходило письмо в соц.сети Вконтакте с текстом Привет, не одолжишь денег на телефон?. Грубо говоря этим видом аккаунтов пользуются для получения выгоды путем обмана.

Эти аккаунты называют мусором, т.к. после их разового использования их можно удалять, скорей всего 90% из них будет уже заблокирована.

Причины могут быть разными: владелец сменил пароль, сервис заметил взлом аккаунта и сам сменил пароль юзеру, вы сами выдали себя и заблокировали аккаунт.

Под словами «умирают» и «дохнут» имеется ввиду, что реальный владелец сменил пароль!

Администрация сайта не занимается взломом аккаунтов на заказ, и не пропагандирует это. Мы всего лишь объединяем продавцов и покупателей, не более того! Администрация сайта не продает взломанные, краденные и так называемые брут-аккаунты.

Купить сейчас Узнайте как правильно оформить заказ на нашем сайте!

Уважаемые пользователи, нам очень часто задают вопросы про так называемые авторег аккаунты. Многие из покупателей являются простыми гражданами в сети интернета, и возможно не вкурсе таких названий.

ICQ – сервис обмена текстовыми и голосовыми сообщениями, предназначенный для быстрой передачи информации между собеседниками. Популярность мессенджера позволяет использовать его в качестве.

Безопасно ли использовать брут аккаунты?

Спрашивают «А безопасно ли ими пользоваться?» и другие вопросы из этой серии.

Не совсем понятно про чью безопасность идет речь, но давайте разбираться во всех вопросах.

Итак, для начала давайте определимся с терминологией

Чем отличается фейк и брут-аккаунты?

Именно потому, такие аккаунты называют в простонародье просто брут.

Например, пользователь вводит свои данные на сайте Вконтакте, хотя на самом деле вообще на другом ресурсе.

Просто эти сайты являются точными копиями авторитетных ресурсов. После авторизации, юзера перебрасывают на настоящий сайт, а данные авторизации получает злоумышленник.

Как правило жертва вообще не догадывается, о том что ее пароль уже украден.

Оба типа таких аккаунтов можно называть брутом, или фейком.

Очень часто разницы практически нет, никто толком не вдается в подробности о методе получения аккаунтов. Надеемся вы теперь уяснили, что значит аккаунты с фейка.

Безопасно ли использовать аккаунты с брута?

Наказание за использование брут аккаунтов

Если вас все же поймают за использование данных аккаунтов, то Вам грозит наказание. Небольшая выдержка из статьи уголовного кодекса

Если вас не смущает данная информация, то вы можете ознакомится с нашими аккаунтам нажав на кнопки ниже.

Еще недавно сервис «Инстаграм» был типичной программой для размещения фотографий и коротких видеороликов. Сейчас же «Инста» превратилась в полноценную социальную сеть для обмена сообщениями, «сторис».

Интернет сегодня является не просто местом для развлечения или получения новых знаний. В первую очередь – это бурно развивающаяся торговая площадка с лишь одним ограничителем – количеством.

Сайты знакомств давно перестали быть типичными площадками для общения и развлечения. Сейчас подобные сервисы действительно могут поспособствовать обустройству личной жизни пользователей, поэтому их.

Достаточно много пользователей хотят использовать аккаунты Google в своих нуждах, так как у этого сервиса куча дополнительных возможностей. Сам по себе Google никогда не блокирует аккаунты.

Как правильно покупать стим брут аккаунты? помогите, пожалуйста.

Авторег аккаунты: особенности пользования и характеристики

Во первых эти аккаунты намного стабильнее в работе, остальные характеристики опишем вот так:

В целом эти аккаунты подходят для раскрутки в сети (например различных действий). Стабильность аккаунтов дает право на долгую работу с ними, это повышает их КПД. Однако как и все виды аккаунтов, их рано или поздно могут заблокировать. Все аккаунты активированные по смс, обычно создаются с помощью сервисов онлайн активаций по смс, потому физического доступа к определенному номеру телефона нет. Отсюда получается, что любая проверка аккаунта кончится ошибкой. Ведь номера то нет. Сервисы активаций не хранят эти номера, они исчезают точно также как и появляются. Т.е. даже если вы захотите активировать ваш номер или получить код для подтверждений какого-то действия — это будет невозможно. Мы 100% надежный поставщик аккаунтов!

Кому и зачем это нужно?

На данный вопрос однозначно ответить сложно. Люди по многим причинам пытаются взламывать аккаунты. Это может быть просто забава, желание прочитать чужие письма, отправлять недействительные сообщения и т. п. Всё дело в том, что это незаконно. Помимо этого, брут можно считать самым настоящим воровством, а за это нужно отвечать. Настоятельно не рекомендуется заниматься такими делами, тем более что иногда это пустая трата времени.

Даже если аккаунт взломан, то его просто и быстро можно восстановить. Особенно просто это сделать, если вы при регистрации указывали реальные данные. Что же касается учёток, созданных на скорую руку, то вернуть их обратно будет гораздо сложнее. Но, как показывает практика, хакерами такие аккаунты не ценятся. Нет смысла забирать у кого-либо учётную запись или почту, которая не имеет ничего полезного, и об этом не нужно лишний раз говорить.

Что такое брут, и как от него защититься

Итак, существует специальный софт, позволяющий методом подбора комбинаций из цифр и букв находить правильные пароли к существующим логинам, майлам и т. д. Конечно, в работе таких программ есть ряд особенностей. Например, чем длиннее и сложнее пароль, тем дольше он будет подбираться, всё может дойти до того, что брут будет провален. Что касается времени, то многое зависит от вычислительной мощности техники, интернет-соединения. Так, процесс может продолжаться от нескольких минут и затягиваться до суток и более.

Вы уже наверняка успели понять, что такое брут аккаунтов. Что касается защиты, то, как было замечено выше, желательно ставить такой пароль, который сложно запомнить самому. Например, RKGJH4hKn2. Можно с уверенностью сказать, что взломать его будет довольно проблематично. Помимо этого нужно помнить, что, к примеру, много одинаковых букв не дают никакого эффекта, точно так же, как и цифр. Всё должно быть запутано и перемешано, желательно чередовать заглавные и прописные буквы.

Кто занимается брутфорсом?

Не будет лишним сказать, что это делают так называемые хакеры. Это что касается масштабных взломов. По большому счёту, такие люди на этом зарабатывают себе на пропитание и делают это весьма умело. А работает схема следующим образом. При помощи брута подбираются логины и пароли (определённое количество), а затем оптом всё это дело продаётся заказчикам. То есть сами хакеры практически не используют то, что получили незаконно, а просто-напросто продают это. Но кто же покупатель, спросите вы?

Это может быть кто угодно. Единственное, что можно сказать, так это то, что они занимаются покупками большого количества учётных записей. Далее эти аккаунты продаются обычным пользователям, которые потом удивляются, что он вернулся своему прежнему владельцу. Это же касается и личных данных платёжных систем (Webmoney, Qiwi). Помимо того что есть вероятность заполучить определённое количество средств, такой аккаунт можно продать, особенно это актуально в тех случаях, когда имеются дорогостоящие сертификаты, подтверждающие компетентность владельца.

Немного о прокси серверах для брутфорса

Любой уважающий себя хакер прежде всего думает о том, как защитить себя. А так как то, что он делает, совершенно незаконно, то этому нужно уделить особое внимание. Мы уже знаем, что такое брут, а теперь хотелось бы сказать, как работает прокси-сервер. Он позволят оставаться незамеченным во время взлома учётных записей. Простыми словами, IP-адрес остаётся неизвестным. Это и есть основная защита людей, взламывающих чужие аккаунты.

Но это еще далеко не всё. После того как учётная запись была взломана, на неё нужно зайти. Но даже имея правильный логин и пароль, иногда сделать это непросто. Например, изменение IP-адреса влечёт отправку защитного кода на почту или телефон, такая система успешно используется компанией Valve, в частности для защиты их продукта под названием Steam. Конечно, уже стало понятно, что такое прокси для брута. Следовательно, мы можем войти в любой аккаунт и не вызвать совершенно никаких подозрений, что и делает преступление идеальным.

Несколько полезных рекомендаций

Не стоит лишний раз повторять, что пароль должен быть длинным и сложным. Также не рекомендуется пользоваться своей учётной записью в людных местах или на работе, где компьютером или ноутбуком может воспользоваться кто угодно. Во-первых, может быть использована специальная программа-шпион, которая запоминает, какие клавиши нажимались, как вы понимаете, вычислить пароль будет несложно.

Но это далеко не всё, о чём нужно знать. Желательно не запоминать пароль в браузере, так как он может быть перехвачен. Существуют аккаунты, где при входе сразу же приходит sms с подтверждающим кодом на мобильный телефон. Следовательно, если она пришла, а вы тут ни при чём, то изменяйте пароль, и желательно действовать как можно быстрее.

Что такое база для брута

Безусловно, программа не будет работать, если нет данных. Так, если ей не из чего подбирать пароли, то делать этого она не будет. База – это набор паролей и логинов. Чем обширней этот список, тем больше шансов того, что аккаунт будет взломан. Многое зависит и от того, какие комбинации в ней присутствуют, то есть чем грамотней она составлена, тем лучше. Стоит также отметить, что база включает в себя не только пароли, но и логины, так как брутфорс, что в переводе с английского означает «грубая сила», может одновременно подбирать и то и другое.

Стоит заметить, что сам файл, в котором хранятся все записи, достаточно большой. Минимальная длина комбинации — 3 буквы и цифры, максимальная — 8-16 в зависимости от программы и её версии. Подбор начинается с буквы «А» и заканчивается последней литерой английского или русского алфавитов. Вот по сути вся информация по базам, которая может быть вам полезна.

Чем отличается брут от чекера?

Итак, давайте теперь разберёмся, в чём же разница между этими двумя понятиями. Так, мы уже определились, что брутфорс позволяет подобрать логин и пароль путём простого перебора из словаря (базы). Рассмотрим пример на взломе почтовой службы. Например, мы получили доступ, а что делать дальше? Как правило, интересует информация об аккаунтах в соцсетях, онлайн играх, платёжных системах и т. п. Так вот, чекер сверяет пароль от почты, который у нас уже есть, на совпадения.

Простыми словами, если он совпадает, например, с тем, который установлен «Вконтакте», то мы это тут же узнаем. Можно сделать вывод, что это лишит нас лишней головной боли. Следовательно, процесс более автоматизирован и практически не требует нашего участия. Теперь вы знаете, что такое брут и чекер, и как работают эти программы.

Виды брут аккаунтов

Брут аккаунты — они же сбрученные, это метод взлома аккаунтов. Очень часто этот метод называют брутфорсом (от английского слова bruteforce). Сокращенно многие называют эти аккаунты просто брут. По сути дела это аккаунты живых людей, к которым получили доступ. Доступ это как правило просто пароль от аккаунта. Наш сервис никогда не занимался взломом чужих аккаунтов и не пропагандирует это, мы лишь объединяем продавцов и покупателей, вот и все.. Очень часто выделяют три основных метода получения брута:

немного о том как ломают страницы в вк,и о том что с ними потом происходит

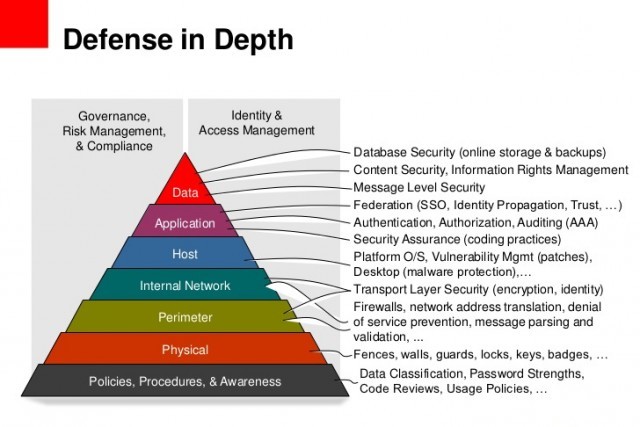

Defense in Depth. Уровни информационной безопасности предприятия

Новостью навеяло длинопост

Шел 2020 год шифровальщики как шифровали данные компаний так и продолжают это делать вместе со всеми данными, базами, резервными копиями, казалось бы уже напугали всех сотрудников, директоров, но люди не сильно стали защищаться и задумываться о безопасности, более того всякие дефолтные пароли и открытые порты все еще продолжают присутствовать и позволяет не очень квалифицированным «хакерам» сливать корпоративную информацию.

Зачастую сотрудники компаний и руководство думают что информационной безопасностью должны заниматься отдельные люди. Информационная безопасность это отдельное дело, и это вообще не головная боль рядовых сотрудников, и тем более Руководителей. И как правило в начале пути компании, охрана периметра информационной безопасности достается Системному администратору, который на своем уровне может закрыть исключительно аппаратно-информационную часть.

Еще в начале этого века Microsoft представила трактат с описанием подхода к обеспечению информационной безопасности для организаций, который называется термином Defense in Depth — Глубинная защита.

Суть глубинной защиты в том что с каждой новой итерацией происходит донастройка технологий по разным фронтам обеспечивающих дополнительную защиту данным организации.

В классическом виде Глубинная защита представляется многоуровневой пирамидой со следующими уровнями:

Internal network — На этом уровне рассматривается внутренняя сеть. Использование защищенных сегментов, сегментация сети, возможное использование шифрования внутри сети.

Perimeter — На этом уровне обязательное использование FireWall. Доступ к сервисам извне строго ограничен, ограничения происходят всевозможными access control листами. Строгий контроль открытия/закрытия портов. Ключевые точки выведены в демилитаризованную зону.

Physical security — На этом уровне речь идет о полной физической защите, серверы надежно физически защищены и находятся под «замком», есть охрана, камеры наблюдения.

Policies, procedures, and awareness — На этом уровне предполагаются разработанные и утвержденые политики и процедуры, в этот уровень входят всевозможные документы описывающие безопасность организации, процедуры, стандарты и обучение пользователей.

Никто не любит писать документы, а тем более внедрять новые процедуры и обучать сотрудников, поэтому пункт Policies, procedures, and awareness игнорируют. Получается ситуация что было вложены десятки если не сотни тысяч долларов в обеспечении безопасности организации, было вложено сотни человеко-часов на то чтобы действительно защитить компанию, а потом компанию ломают в «три секунды» и компания абсолютно беззащитна потому что все «забили» или не предусмотрели, не стали обращать внимание на самую главную угрозу информационной безопасности — на сотрудников.

Потому что сотрудники, при применении начальных навыков Социальной инженерии, это те люди которые отдают данные, отдают доступ без каких-либо угроз, они отдают это абсолютно спокойно и даже не подозревая зачастую что они только что отдали корпоративные данные.

Как итог могу сказать что работа с сотрудниками, создание внутренних документов, доведение этих документов до сотрудников, регулярное обучение пользователей, экзаменация в плане информационной безопасности это базовая структура построения информационной безопасности в организации.

Непревзойденная защита

Ответ на пост «Как добиться максимальной анонимности с ноутбука или компьютера»

Из книги Павла Иевлева серия УАЗДАО

Я не знаю всех применений бигдаты — подозреваю, их не знает никто. Но есть одна функция, которая ей несомненно присуща — автоматическое и моментальное выявление любых поведенческих аномалий. Потому все любители конспирологии, прячущиеся от Большого Брата путём использования анонимных мэйл-сервисов, стойкого шифрования и сетей Tor, общающиеся исключительно в даркнете через ретрошару и молящиеся на биткоин, на самом деле просто вешают на себя мигалки с сиренами и огромный плакат: «Эй, посмотрите, со мной что-то не так. ». И, натурально, смотрят. Нет, никто не взламывает их защищённые емейлы, не читает их самостирающиеся торчаты, и не расшифровывает их криптостойких посланий. Зачем? Это хлопотно, затратно, а главное — не нужно. Не нужно перехватывать распределённый питупи-трафик Тора, достаточно уверенно опознавать сигнатуру его использования, чтобы где-то зажглась первая красная лампочка — эй, этот парень пользуется Тором! А ну-ка давайте посмотрим — он просто торренты с порнухой ищет, или, к примеру, рецепт гексогена? Опять же, для этого не нужно ничего криптостойкого ломать, и никакие суперхакеры кэйджиби с красными глазами под фуражкой не встанут на ваш виртуальный след. Просто внимание системы к вашим поисковым запросам будет чуть повышено, и, если, например, вы недавно интересовались у гугля, как сделать электронный таймер из будильника — где-то зажжётся вторая лампочка, чуть ярче первой. А если вы вскоре заказали с алиэкспресса копеечный электронный модуль, на котором есть красный и синий провод и бегущие к нулю циферки, то после лампочки может пискнуть первый зуммер. А если среди ваших подписок во вконтактике окажутся при этом некие совершенно безобидные на первый взгляд сообщества любителей арабского языка или поговорить за ислам, то вы вполне можете заслужить первое персональное повышение статуса — вас переведут на контроль. Пока не персональный, просто вы попадёте в раздел базы данных «на общем мониторинге». Теперь на ваши лампочки и зуммеры будут реагировать уже не только эвристические алгоритмы распределённых вычислительных сетей, но и некий неравнодушный умный человек, который умеет сделать вывод о существовании океана по капле воды. Следующую стадию — персональный мониторинг, — надо заслужить, но, если вам это удалось, то, скорее всего, дело рано или поздно кончится совершено невиртуальным визитом серьёзно настроенных людей, которым, опять же, и в голову не придёт взламывать шифрование ваших труекрипт-дисков. Зачем? Вы сами всё расшифруете, покажете и расскажете. Даже не сомневайтесь в этом.

«Ха-ха, ну мне-то это нет грозит,» — подумает наивный пользователь, прочитавший этот абзац, — «Я-то не дурак искать в гугле рецепт динамита и схемы минирования мостов!». Отчасти он будет прав — но только отчасти. Даже если вы перестали покупать в ближнем магазине пиво и стали покупать водку — на это уже сработает какой-то триггер. Ваше потребительское поведение изменилось. Почему? Может, вы становитесь алкоголиком, и вас следует внести в группы повышенного контроля по этому параметру? Скорее всего, ничего не произойдёт. Но не исключено, что вы нарвётесь на неожиданно жёсткую проверку при попытке получить оружейную лицензию, кто знает? Я не знаю, кстати, это не моя область компетенции.

На самом деле никто не знает, как формируются триггеры, потому что задаёт их, как ни странно, тоже машина. Как? Ну вот знаем мы, к примеру, что этот мутный поц относится к исламским террористам. Или, наоборот, к буддийским похуистам, неважно. Машина считывает всё, что по нему есть, и сравнивает с такими же террористами/похуистами и с контрольной группой. Совпадения суммируются, расхождения учитываются, и выводится какой-то общий по группе набор ключевых определяющих паттернов. Какой, из чего он состоит — опухнешь вникать, это может быть тысяча триггеров или больше. Жизни человеческой не хватит проверить всё, поэтому в то, что работает, — не лезут. Вот если ошибки — тогда могут вручную проверить, наверное. Но система умеет самокорректироваться, так что ошибки бывают редко. С одной стороны, немного странно, что фактически людей контролирует машина, да ещё и по самосозданному ей же алгоритму — отдаёт какой-то дурной фантастикой про порабощение человечества тостерами. А с другой — в этом вся бигдата. Она принципиально оперирует слишком большими объёмами данных, чтобы человек мог контролировать процессы в деталях.

Поэтому я, как мало кто другой, понимал, что сохранить в тайне наш маленький (размером с целый мир) секрет — это на грани невозможного. Моя работа открыла мне некоторые новые грани понимания того, как работает система, но она же и обозначила меня для неё как один из приоритетных объектов. Это нигде не упоминалось прямо, но подразумевалось — мы в системе, а значит по умолчанию в мониторинге. Моя работа не только не требовала погон, она даже не включала режима секретности — я работал только с открытыми данными, никаких государственных тайн, никаких подписок, никаких ограничений в выезде и так далее. Всё, что я мог выяснить по работе, бралось исключительно из «паблика» — публичного информационного пространства, открытого всем желающим. Блоги, форумы, чат-платформы, социальные сети — это бездны информации, если уметь её просеивать. Чтобы узнать, каких именно военспецов размещает НАТО в Польше, не нужно прогрызать тёмной ночью сейф в подвалах Пентагона, достаточно посмотреть, что постят эти спецы в своих инстаграммах. Не виды ли Влтавы? Я очень сильно упрощаю, разумеется, но общий принцип такой. Даже если этим спецам, к примеру, запрещено постить виды Влтавы и селфи с благодарными польскими проститутками, и даже если предположить невероятное — что они все этот запрет соблюдают, — то можно навестись на то, что они перестали постить в инстаграмм свою выкошенную лужайку в Айове и пухлых детей вокруг барбекюшницы. Изменение поведенческого паттерна, понимаете?

Так вот, стоит измениться моему поведенческому паттерну, система сразу подаст сигнал, ведь я уже не в нижней группе приоритета. Американцы в фильмах любят пафосно сказать: «Я работаю на правительство!». (Вопиющую абсурдность этого утверждения не замечает только тот, кто представляет себе некое монолитное «правительство», на которое можно работать. На самом деле ничего подобного в природе не существует.) Я же работал на некую информационно-сервисную структуру, определённым сложным образом ассоциированную с некими группами, каким-то боком участвующими в формировании государственной политики. С какими именно — до нашего сведения никто не доводил, незачем. Однако я для системы уже не был пустым местом, на которое надо реагировать только когда накопится определённый тревожный анамнез. Если я как-то подозрительно задёргаюсь, то меня спалят сразу.

Вообще, если честно, я уже наверняка задел какие-то сигнальные паутинки — спонтанная покупка в гипермаркете целой кучи неожиданных хозяйственных мелочей (по карточке, вот я кретин!). Двукратное пропадание телефона из сети в одной и той же точке (надо было бросать его в гараже, я не подумал). Синхронное во второй раз пропадание там же телефона жены. Неожиданно и без повода взятый женой БС (это уже в компьютере бухгалтерии, а значит в системе), неплановое изъятие ребёнка из садика (сразу в систему не попадёт, они на бумажке пишут, но по итогам месяца засветится, когда оплату проведут). Вообще-то само по себе это пока на полноценный алярм не тянет. Ну, наверное. Я ж не знаю, какой по нам, аналитикам среднего звена, уровень тревожности выставлен, и уж тем более не знаю, какие триггеры. Мало ли, купили всякого барахла, свезли в гараж, а что телефоны погасли… ну, например, положили их неудачно. Если по мне работает только машина, то с высокой вероятностью я уровень алертности не превысил. Если попал в выборочный контроль живым оператором (для постоянного я уж точно слишком мелкий), то он мог и напрячься. А мог и нет — в гараж я мотаюсь регулярно. С женой редко — но тоже бывает. Тормоза, к примеру, прокачать, почему нет? Может мы их сейчас как раз прокачиваем… Пыхтим и качаем, а они всё никак… Но это сработает один раз, дальше надо думать. Думать я умею, мне за это деньги платят. Деньги не бог весть какие большие, но для нашей провинции заплата приличная. И вообще недурная работа — интересная. Узнаёшь много всего нового постоянно. Только что сидячая.

Само по себе изменение поведенческих паттернов скрыть нельзя. Никак. Просто никак, даже думать в эту сторону не стоит. Даже если, к примеру, закупать всё за наличку — сразу палишься тем, что начал наличить много денег. Зачем? Ведь до сих пор карточкой везде платил… Несколько покупок за наличку в гипере, и локализация твоего смарта синхронизируется по времени с твоим чеком, камеры на парковке читают номер твоей машины, и так далее. Большинство гиперов имеют систему контроля проходимости торговой точки, которая отсекает вход-выход клиента по слабенькой вайфайной точке доступа возле касс или дверей. Смарту не надо в ней регистрироваться — дефолтную регистрацию во всех открытых сетях оставляют включённой уж совсем полные придурки, — но достаточно обменяться пакетами и всё, вас посчитали. Даже если вайфай, как вы думаете, на телефоне «выключен». Покупать на рынке? Свяжутся обнал и локализация. Да, что именно ты купил у той бабки система понять пока не может, но само по себе сигнал. Никогда на рынок не ездил, а тут вдруг зачастил… С чего бы это?

Наличка от контроля не спасает, это иллюзия. Наоборот, подозрительно — особенно если у вас в паттерне регулярное использование карточки. Поэтому наличку сейчас вытесняют из оборота относительно вяло — непринципиальный вопрос. Наоборот, упёртые любители налички в безналичном обществе сами себя метят — у нас ещё не так, а в Европе-Америке наличка — однозначный маркер маргинала. Всякие детские наивные хитрости, вроде телефонов с левой симкой и подставных аккаунтов для смартфона тем более оставим любителям бездарных шпионских игр. Что же можно сделать?

Раз скрыть изменение паттерна невозможно, его надо легализовать. Любой человек может радикально сменить паттерн по самым безобидным причинам. Например, если вы едете в отпуск, у вас вдруг резко меняется всё — локализация, шаблон потребления, средний уровень расходов, ближний круг контактов, объём и тип потребляемого трафика, частота и сентимент-маркеры постинга в соцсети… Для системы вы вдруг становитесь совершенно другим человеком! Соответственно существует и механизм отработки такого алярма — автоматический при попадании в стандартный блок паттернов: «ага, чекин в турфирме, крем от загара и плавки в чеке, билеты, регистрация, перелёт, дальше счёта из бара и снятия в местной валюте — понятно, человек просто в отпуске, отбой». Ну или если «персонаж в мониторинге» и по нему высокий уровень алертности системы — тут уже кто-то может глазами посмотреть ситуацию. Машина-то нюансов не видит, ей сходу трудно понять, бухать вы в Египет поехали или, например, в шахиды записываться.