Что такое брандмауэры в информатике

Это странное слово Брандмауэр: что это, как настроить и чем опасно его отключение?

Знаете ли вы, какие порты открыты у вашего компьютера? Уверены, что никто не пытается «взломать» вашу сеть? Пропускает ли ваш брандмауэр запрещённые подключения? О том, как важно знать ответы на эти вопросы, расскажем в новом материале вместе с инженером по безопасности REG.RU Артёмом Мышенковым.

Брандмауэр, он же фаервол (firewall), он же межсетевой экран — это технологический барьер, который защищает сеть от несанкционированного или нежелательного доступа. Проще говоря, фаервол — охранник вашего компьютера, как и антивирус. И то и другое мы рекомендуем всегда держать включённым.

В чём же состоит риск отключения фаервола? Дело в том, что по умолчанию в вашем компьютере могут быть открытые порты, которые станут «входом» для злоумышленников.

Один из таких примеров — популярная служба Microsoft-DS (порт 445). С этим портом связаны крупные атаки наподобие WannaCry, а также другие уязвимости высокого уровня критичности. Чаще всего порт 445 просто открыт по умолчанию и необходимости в нём нет.

Примеры уязвимостей, связанных с портом 445. Справа отражена оценка уязвимости искусственным интеллектом Vulners AI, а также оценка по системе CVSS (Common Vulnerability Scoring System).

Как работает брандмауэр?

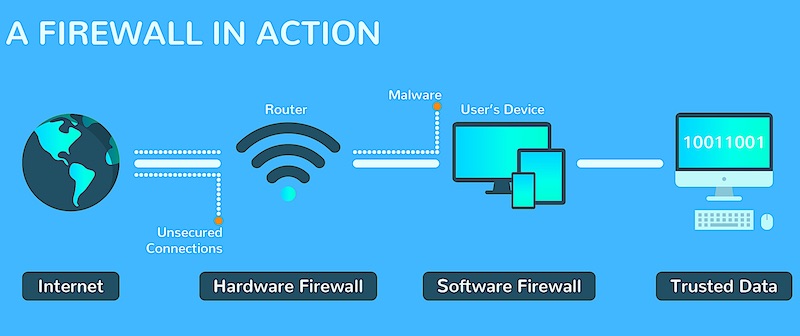

Сетевые экраны бывают двух основных видов: аппаратные и программные. Аппаратные разделяют разные подсети и фильтруют трафик между ними. Программные делают то же самое, но на уровне операционной системы.

Принцип действия сетевых экранов на разных ОС одинаковый: они работают на основе разрешающих и запрещающих правил. Разрешающие правила, как нетрудно догадаться, разрешают сетевые подключения для определённых портов, IP-адресов или программ. Такие подключения бывают исходящие и входящие.

Простой принцип настройки брандмауэра — разрешить только необходимые подключения и запретить все остальные. Посмотрим, как сделать это в операционных системах macOS, Windows и Linux.

Настройка firewall в macOS

Чтобы включить фаервол в macOS, нажмите на «яблоко» → «Системные настройки» → «Защита и безопасность». Выберите вкладку «Брандмауэр» и нажмите кнопку «Включить брандмауэр».

Защита и безопасность

После этого брандмауэр будет показывать предупреждение, когда какая-нибудь программа попытается открыть порт для доступа входящих соединений.

Если вы уверены, что приложению действительно необходим доступ к порту, то при нажатии кнопки «Разрешить» вы добавите программу в исключения брандмауэра, и для неё появится разрешающее правило. В противном случае нажмите «Отказать», чтобы создать запрещающее правило.

Настройка firewall в Windows

Самый популярный запрос в Google про Брандмауэр Windows — как его отключить. Это не наш метод! Возможно, интерфейс Брандмауэра Windows не самый дружелюбный, но мы попробуем с ним разобраться.

Если в системе установлены сторонние сетевые экраны, например Comodo Firewall или брандмауэр в составе антивируса Avast или Kaspersky, то встроенный Брандмауэр Windows работать не будет. Если же других сетевых экранов нет, то Брандмауэр должен быть обязательно включён.

Мы настроим Брандмауэр Windows в режиме повышенной безопасности.

Сначала нужно обязательно сделать бэкап политик (политика — набор правил для входящих и исходящих подключений): если что-то сломается, можно будет восстановить предыдущее состояние.

Делаем резервную копию, сохраняем политики.

Для входящих и исходящих подключений Брандмауэр Windows работает в одном из трёх режимов:

Предлагаем вам два варианта настройки на выбор: попроще и посложнее.

Попроще

Откройте «Свойства брандмауэра Windows». Во вкладках всех профилей выберите «Брандмауэр → Включить», «Входящие подключения → Блокировать все подключения».

Теперь будут заблокированы все входящие подключения независимо от правил.

Посложнее

Откройте «Свойства брандмауэра Windows». Во вкладках всех профилей выберите «Брандмауэр → Включить», «Входящие подключения → Блокировать (по умолчанию)».

При такой настройке будут блокироваться входящие подключения, для которых нет разрешающих правил.

Откройте вкладку «Правила для входящих подключений».

Оставьте только нужные разрешающие правила, либо удалите все. После этого брандмауэр будет запрашивать подтверждение, если какая-либо программа попытается открыть порт для входящих соединений.

Если вы уверены в приложении и знаете, что ему действительно необходим доступ к порту, то нажмите «Разрешить доступ», чтобы создать разрешающее правило. В противном случае нажмите «Отмена» — для приложения появится запрещающее правило.

Настройка firewall в Linux

Самое распространённое решение для Linux-систем — встроенный межсетевой экран Netfilter. Даже некоторые платные фаерволы под капотом используют именно его.

Настроить Netfilter можно с помощью утилит iptables или ufw.

Утилиту ufw настроить гораздо проще.

Заключение

Мы раскрыли базовые понятия, связанные с сетевыми экранами, но эта тема очень обширная. Если у вас появились вопросы — не стесняйтесь задавать в комментариях, мы обязательно ответим.

Брандмауэр

Кроме того, эти инструменты будут использоваться для повышения безопасности и защиты всех компьютерных устройств, подключенных к определенной сети, такой как локальная вычислительная сеть (LAN) или Интернет. Они рассматриваются в качестве неотъемлемой части для обеспечения всеобъемлющей безопасности и охраны в рамках сети. Брандмауэр встроен в широкий спектр сетевых устройств для фильтрации трафика и снижения риска того, что вредоносные пакеты, проходящие через общедоступный Интернет, могут повлиять на безопасность частной сети. [2] Одним словом, брандмауэр обычно защищает ресурсы, проверяет доступ, управляет и контролирует сетевой трафик, записи и отчеты о событиях и выступает в качестве посредника.

Cодержание

Функциональность

Основная задача брандмауэра состоит в том, чтобы держать разрушительные силы подальше от ваших устройств. Его задача похожа на реальный брандмауэр, который не позволяет огню распространяться из одного места в другое. Если есть входящий пакет информации, помеченный фильтрами, то он не может быть пропущен. Это происходит потому, что когда есть пакет, проходящий через стену фильтрации пакетов, все исходные и конечные адреса, протокол и номер порта назначения проверяются.

Ниже перечислены различные типы брандмауэров и их функции:

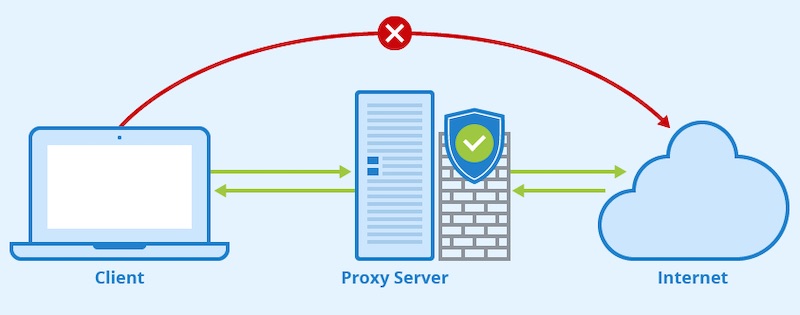

Брандмауэр на базе прокси-сервера

Он действует как шлюз между конечными пользователями, которые запрашивают данные, и источником данных. Все устройства хоста, подключаемые к прокси-серверу, будут иметь отдельное подключение к источнику данных. Этот брандмауэр может фильтровать их для внедрения политик и маскировки местоположения устройства получателя, а также для защиты устройства и сети получателя.

Брандмауэр с контролем состояния

Этот брандмауэр отслеживает область информации о соединениях и делает ненужным для брандмауэра осматривать каждый пакет. Благодаря этому уменьшается задержка, создаваемая брандмауэром. Брандмауэр с контролем состояния соединений просто проверяет сетевой трафик, чтобы определить, связан ли один пакет с другим пакетом.

Брандмауэры веб-приложений

Он защищает серверы, поддерживающие веб-приложения и Интернет, от специфических HTML-атак, таких как межсайтовый скриптинг, SQL-инъекции и другие. Это определяет, должен ли каждый клиент, пытающийся дозвониться до сервера, иметь доступ.

Брандмауэры нового поколения

Этот тип брандмауэра включает правила для того, что отдельным приложениям и пользователям разрешено делать только. Он сливается с данными, полученными с помощью других технологий, чтобы принимать более обоснованные решения о том, какой трафик разрешать и какой трафик снижать. Брандмауэр следующего поколения также работает путем фильтрации сетевого и интернет-трафика на основе приложений или типов трафика с использованием определенных портов.

Эти типы брандмауэров развивались годами, становясь прогрессивными, и они требуют больше параметров при рассмотрении вопроса о том, следует ли пропускать или нет трафик. [3]

Аппаратное и программное обеспечение

Программный брандмауэр

Это сделано для того, чтобы защитить компьютерные устройства, заблокировав некоторые программы от отправки и получения информации из локальной сети или из Интернета. Он устанавливается в компьютерные устройства, как и любое другое программное обеспечение, которое может быть настроено.

Аппаратный брандмауэр

Этот брандмауэр установлен на всех сетевых маршрутизаторах, которые можно настроить на экране настройки маршрутизатора. Аппаратный брандмауэр обычно используется в широкополосных маршрутизаторах. [4]

Методы брандмауэра

Ниже перечислены несколько типов техник брандмауэра:

Пакетный фильтр

Шлюз приложений

Он использует и применяет механизмы безопасности к конкретным приложениям. Это также очень эффективно, но приводит к снижению производительности.

Шлюз уровня контура

Он также применяет механизм безопасности, если TCP или UDP соединение уже установлено. Если соединение уже установлено, пакеты могут протекать между хостами без дополнительной проверки.

Прокси-сервер

Этот метод перехватывает все сообщения, которые поступают в сеть и покидают ее. Он скрывает истинные сетевые адреса.

В реальной жизни существует множество брандмауэров, использующих две или более из этих технологий.

Брандмауэр внес большой вклад в жизнь людей, особенно с точки зрения конфиденциальности. Это делает жизнь не только компьютерных устройств, но и людей безопасной и защищенной. Благодаря этому он помогает блокировать вредоносные программы, предотвращая заражение системы потенциальными вредоносными программами, вирусами и троянскими конями. Более того, через брандмауэр будет меньше хакеров, которые могут привести к потере данных и повреждению компьютерных устройств.

История

Термин брандмауэр использовался в конце 1980-х годов для обозначения сетевых технологий, которые появились в то время, когда Интернет был достаточно новым с точки зрения глобального использования и подключения. Этот термин относится к стене, предназначенной для того, чтобы ограничить пожар в здании. Предшественниками межсетевых экранов для сетевой безопасности были маршрутизаторы, использовавшиеся в конце 1980-х годов.

Общие вопросы и решения

Общая проблема, с которой сталкивается большинство людей, заключается в том, что они уязвимы для вторжения в частную жизнь каждый раз, когда находятся в сети с высокоскоростным подключением к Интернету. Это следующие ситуации, о которых человек должен знать, и ситуации, когда важен персональный брандмауэр:

При всех этих ситуациях персональный брандмауэр очень легко настраивается, чтобы человек мог легко создавать политики безопасности в соответствии с индивидуальными потребностями. [5]

Что такое брандмауэр? Определение | Типы | Принцип работы

Термин «брандмауэр» был применен к сетевой технологии в 1980-х годах, когда Интернет был довольно новым с точки зрения его подключения и использования во всем мире.

До брандмауэров для целей сетевой безопасности использовались ACL (сокращение от списков контроля доступа). Они располагались на маршрутизаторах и определяли, следует ли предоставлять доступ в сеть для отказа в доступе к определенным IP-адресам.

Но поскольку ACL не способны анализировать природу блокируемых пакетов, и они недостаточно мощны, чтобы не допускать угроз из сети, был разработан брандмауэр.

Ниже мы объяснили создание и типы межсетевых экранов, как они работают и каковы преимущества использования межсетевых экранов. Давайте начнем с основного вопроса.

Что такое брандмауэр?

Брандмауэр не обязательно является автономным устройством, но серверы или маршрутизаторы, интегрированные со специальным программным обеспечением для обеспечения функций безопасности. Брандмауэр можно установить как в программной, так и в аппаратной форме, либо в комбинации с ними.

Реализация должна быть выполнена таким образом, чтобы все входящие/исходящие пакеты в/из локальной сети (Intranet) проходили через межсетевой экран.

Как работает брандмауэр?

Брандмауэр анализирует каждый блок пакетов данных, входящих или выходящих из Интранета или главного компьютера. Основываясь на определенном наборе правил безопасности, брандмауэр может выполнять три действия:

Поясним на примере компании среднего размера с тысячей сотрудников. Предположим, что это IT-компания с сотнями компьютеров, которые все подключены через сетевые карты.

Компании понадобится как минимум одно подключение, чтобы связать эти компьютеры с внешней сетью (Интернетом). Допустим, линия X1 соединяет внутреннюю сеть (Интранет) с Интернетом.

В этом случае компания должна установить брандмауэр на линии X1 (и/или на каждом компьютере в Интранете). Без мощного брандмауэра все эти компьютеры станут уязвимы для внешних угроз.

Если кто-либо из сотрудников совершит ошибку и оставит дыру в безопасности, злоумышленники (в интернете) могут воспользоваться этой дырой, чтобы прощупать внутренние компьютеры и установить соединение.

Однако при наличии брандмауэра они могут предотвратить опасный трафик. Компания может устанавливать политики безопасности; например, если они решат не разрешать FTP-соединения, то брандмауэр заблокирует весь общедоступный FTP-трафик из и во внешнюю сеть.

Брандмауэр не только ограничивает нежелательный трафик, но также блокирует заражение хост-компьютеров вредоносными программами.

Различные типы брандмауэров

Брандмауэры можно разделить на две группы: брандмауэры на базе хоста и сетевые брандмауэры. Хотя оба брандмауэра играют важную роль в обеспечении безопасности данных, каждый из них имеет свои преимущества и недостатки.

Основанные на хосте межсетевые экраны размещаются непосредственно на компьютере для управления пакетами данных, поступающими и выходящими из машины. Это может быть служба или программа, выполняющаяся в фоновом режиме как часть приложений агента или операционной системы.

Сетевые межсетевые экраны размещаются в локальных, глобальных сетях и интрасетях. Они фильтруют трафик между двумя или более сетями. Это могут быть аппаратные компьютерные устройства или программы, работающие на оборудовании общего назначения.

Существуют различные типы межсетевых экранов, которые обеспечивают разные уровни защиты для сетей и хост-компьютеров. Мы объяснили наиболее распространенные из них:

1. Пакетные фильтры

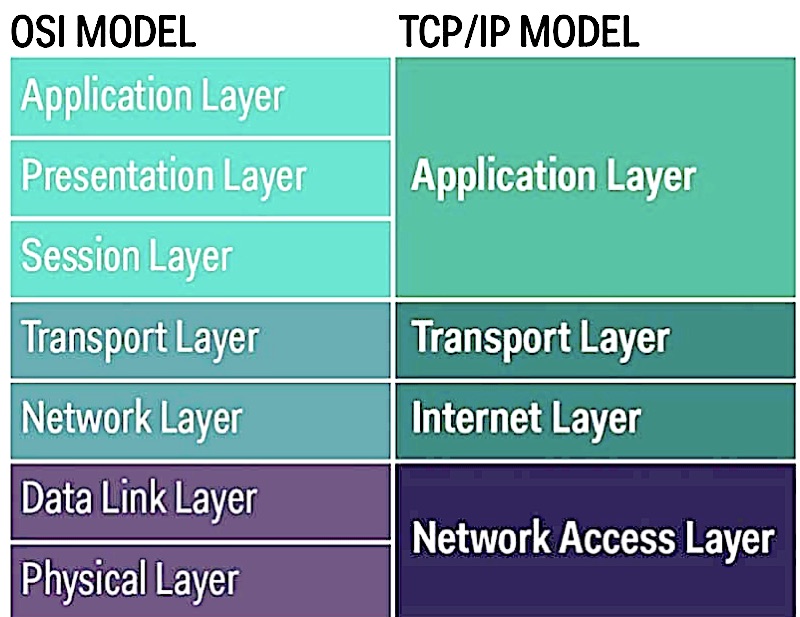

Поскольку он работает на более низком уровне TCP/IP (набор коммуникационных протоколов, используемых в Интернете), он также называется брандмауэром сетевого уровня.

Пакетные фильтры используются во многих версиях Unix, OpenBSD, Linux и Mac OS X. Например, ipfirewall используется во FreeBSD, iptables в Linux, NPF в NetBSD и PF в Mac OS X (>10.4).

2. Фильтры с отслеживанием состояния

Более конкретно, фильтры с отслеживанием состояния отслеживают IP-адреса и порты, участвующие в соединении, а также порядковые номера пакетов, пересекающих соединение. Это позволяет им изучать конкретные разговоры между двумя конечными точками.

Однако эти брандмауэры уязвимы для DoS-атак, которые включают в себя заполнение целевой машины избыточными запросами в попытке перегрузить хост-компьютер и предотвратить выполнение законных запросов.

3. Брандмауэры приложений

Он работает путем анализа идентификатора процесса пакетов данных в соответствии с предопределенными правилами передачи данных для локальной сети или хост-компьютера. Брандмауэр подключается к вызовам сокетов для фильтрации соединений между прикладными слоями и нижними слоями в модели OSI.

Некоторые сервисы, выполняемые прикладными брандмауэрами, включают обработку данных, выполнение приложений, блокирование выполнения вредоносных программ и многое другое. Современные прикладные брандмауэры также способны разгружать шифрование с серверов, консолидировать аутентификацию и блокировать содержимое, нарушающее политики безопасности.

4. Брандмауэры нового поколения

Проще говоря, брандмауэры нового поколения включают в себя несколько дополнительных функций, таких как интегрированная система предотвращения вторжений, «облачная» система сбора информации об угрозах, а также система оповещения и контроля над приложениями.

Они используют более тщательный стиль проверки, анализируя полезную нагрузку пакетов и соответствующие сигнатуры на наличие вредоносных программ, атак, которые можно использовать, и других вредоносных действий.

5. Прокси

Прокси-сервер может также действовать в качестве брандмауэра, скрывая IP-адрес пользователя и передавая данные вперед. В основном он используется для анонимных запросов от пользователей и машин локальной сети.

В отличие от традиционных брандмауэров, прокси-серверы фильтруют сетевой трафик на уровне приложений. Они отслеживают трафик для протоколов уровня 7, таких как FTP и HTTP, и используют как отслеживание состояния, так и глубокую проверку пакетов для анализа вредоносного трафика.

В дополнение к безопасности современные прокси-серверы также обеспечивают более высокую производительность (благодаря частоте кэширования запрашиваемых ресурсов) и средство исправления ошибок (путем автоматического исправления ошибок в прокси-содержимом).

6. Преобразование сетевых адресов

По мере того, как брандмауэры становились все более популярными, возникала еще одна проблема: число доступных адресов IPv4 уменьшалось с угрозой исчерпания. Исследователи разработали различные механизмы для решения этой проблемы. Одним из таких механизмов является преобразование сетевых адресов (NAT).

В NAT пространство IP-адресов преобразуется в другое путем изменения информации о сетевом адресе в IP-заголовке пакетов во время их передачи через устройство маршрутизации трафика. Это позволяет повторно использовать одни и те же наборы IP-адресов в различных частях Интернета.

NAT поддерживает все основные протоколы (такие как электронная почта и просмотр веб-страниц), которые требуются миллиардам клиентских систем, ежедневно получающих доступ к интернету. Он стал популярным, потому что он минимизирует потребность в глобально маршрутизируемых интернет-адресах с небольшой конфигурацией.

Преимущества

Постоянно подключенные широкополосные соединения являются точкой входа для злоумышленников, которые хотят попасть в вашу сеть/компьютер. Политики брандмауэра, наряду с антивирусным инструментом, усиливают безопасность Вашего устройства.

Они обнаруживают вирусы, трояны, червей и шпионские программы и защищают хакеров от ваших устройств. Они также снижают риск того, что кейлоггеры будут следить за вами.

Помимо блокирования вредоносного трафика, устройства брандмауэра предоставляют несколько полезных функций для сети Интернет. Например, они могут выступать в качестве DHCP или VPN сервера для вашей сети.

Благодаря передовым технологиям, брандмауэры становятся все более сложными. В ближайшем будущем они будут сосредоточены на информации более высокого уровня, чтобы стать ситуационно осведомленными. Искусственный интеллект позволит брандмауэрам более активно атаковать злоумышленников, не нарушая при этом связь между машинами.

Брандмауэр

Смотреть что такое «Брандмауэр» в других словарях:

БРАНДМАУЭР — (нем. Brandmauer, от Brand пожар, и Mauer стена). Каменная стена между двумя домами, воздвигаемая для того, чтобы локализировать действие пожара. Словарь иностранных слов, вошедших в состав русского языка. Чудинов А.Н., 1910. БРАНДМАУЭР нем.… … Словарь иностранных слов русского языка

Брандмауэр — противопожарная стена. Источник: Словарь архитектурно строительных терминов несгораемая, преимущественно глухая, капитальная стена, разделяющая здание на отсеки для предотвращения распространения пожара (Болгарский язык; Български) пожарозащитна… … Строительный словарь

брандмауэр — брандмауер, стена, реклама Словарь русских синонимов. брандмауэр сущ., кол во синонимов: 5 • брандмауер (2) • … Словарь синонимов

брандмауэр — Аппаратно программный комплекс, создающий защитный барьер (межсетевой экран) между двумя или несколькими сетями. Предназначен для предотвращения несанкционированного доступа в защищаемую сеть извне и контроля поступающих и выходящих данных.… … Справочник технического переводчика

Брандмауэр — рекламный щит, размещенный на глухой, без окон, стене здания. Словарь бизнес терминов. Академик.ру. 2001 … Словарь бизнес-терминов

БРАНДМАУЭР — (немецкое Brandmauer), устаревшее название противопожарной стены … Современная энциклопедия

БРАНДМАУЭР — (нем. Brandmauer) устаревшее название противопожарной стены … Большой Энциклопедический словарь

БРАНДМАУЭР — рекламный щит, маскирующий глухую стену. Райзберг Б.А., Лозовский Л.Ш., Стародубцева Е.Б.. Современный экономический словарь. 2 е изд., испр. М.: ИНФРА М. 479 с.. 1999 … Экономический словарь

Брандмауэр — (нем. Brandmauer, от Brand пожар и Mauer стена * a. fire wall; н. Brandmauer; ф. mur coupefeu; и. muro cortafuegos) противопожарная стена, предназначенная для разъединения смежных помещений одного здания либо двух смежных зданий с целью… … Геологическая энциклопедия

БРАНДМАУЭР — [нтм ], а, муж. (спец.). Стена из несгораемого материала, разделяющая смежные строения или части одного строения в противопожарных целях. | прил. брандмауэрный, ая, ое. Толковый словарь Ожегова. С.И. Ожегов, Н.Ю. Шведова. 1949 1992 … Толковый словарь Ожегова

База знаний студента. Реферат, курсовая, контрольная, диплом на заказ

Брандмауэр: понятие, сущность и свойства — Информатика, программирование

1. Что такое брандмауэр?

2. В чем заключается работа брандмауэра?

3. Виды брандмауэров

4. Преимущества использования брандмауэра

5. Уровень опасности

6. Межсетевой экран как средство от вторжения из Internet

7. Функциональные требования и компоненты межсетевых экранов

8. Усиленная аутентификация

9. Основные схемы сетевой защиты на базе межсетевых экранов

10. Что может и чего не может брандмауэр Windows

Интенсивное развитие глобальных компьютерных сетей, появление новых технологий поиска информации привлекают все больше внимания к сети Internet со стороны частных лиц и различных организаций. Многие организации принимают решение об интеграции своих локальных и корпоративных сетей в глобальную сеть. Использование глобальных сетей в коммерческих целях, а также при передаче информации, содержащей сведения конфиденциального характера, влечет за собой необходимость построения эффективной системы защиты информации. В настоящее время в России глобальные сети применяются для передачи коммерческой информации различного уровня конфиденциальности, например для связи с удаленными офисами из головной штаб квартиры организации или создания Web-страницы организации с размещенной на ней рекламой и деловыми предложениями.

Вряд ли нужно перечислять все преимущества, которые получает современное предприятие, имея доступ к глобальной сети Internet. Но, как и многие другие новые технологии, использование Internet имеет и негативные последствия. Развитие глобальных сетей привело к многократному увеличению количества пользователей и увеличению количества атак на компьютеры, подключенные к сети Internet. Ежегодные потери, обусловленные недостаточным уровнем защищенности компьютеров, оцениваются десятками миллионов долларов. При подключении к Internet локальной или корпоративной сети необходимо позаботиться об обеспечении информационной безопасности этой сети. Глобальная сеть Internet создавалась как открытая система, предназначенная для свободного обмена информацией. В силу открытости своей идеологии Internet предоставляет для злоумышленников значительно большие возможности по сравнению с традиционными информационными системами. Поэтому вопрос о проблеме защиты сетей и её компонентов становиться достаточно важным и актуальным и это время, время прогресса и компьютерных технологий. Многие страны наконец-то поняли важность этой проблемы. Происходит увеличение затрат и усилий направленных на производство и улучшение различных средств защиты. Основной целью реферата является рассмотрение, и изучение функционирования одного из таких средств сетевой защиты как брандмауэр или межсетевой экран. Который в настоящее время является наиболее надежным в плане защиты из предлагаемых средств.

1.Что такое брандмауэр?

Брандмауэр, или межсетевой экран,- это «полупроницаемая мембрана», которая располагается между защищаемым внутренним сегментом сети и внешней сетью или другими сегментами сети Internet и контролирует все информационные потоки во внутренний сегмент и из него. Контроль трафика состоит в его фильтрации, то есть в выборочном пропускании через экран, а иногда и с выполнением специальных преобразований и формированием извещений для отправителя, если его данным в пропуске отказано. Фильтрация осуществляется на основании набора условий, предварительно загруженных в брандмауэр и отражающих концепцию информационной безопасности корпорации. Брандмауэры могут быть выполнены в виде как аппаратного, так и программного комплекса, записанного в коммутирующее устройство или сервер доступа (сервер –шлюз, просто сервер, хост-компьютер и т.д.), встроенного в операционную систему или представлять собой работающую под ее управлением программу.

2.В чем заключается работа брандмауэра?

Работа брандмауэра заключается в анализе структуры и содержимого информационных пакетов, поступающих из внешней сети, и в зависимости от результатов анализа пропуске пакетов во внутреннюю сеть (сегмент сети) или полном их отфильтровывании. Эффективность работы межсетевого экрана, работающего под управлением Windows, обусловлена тем, что он полностью замещает реализуемый стек протоколов TCP\IP, и поэтому нарушать его работу с помощью искажения протоколов внешней сети (что часто делается хакерами) невозможно.

Межсетевые экраны обычно выполняют следующие функции:

o физическое отделение рабочих станций и серверов внутреннего сегмента сети (внутренней подсети) от внешних каналов связи;

o многоэтапную идентификацию запросов, поступающих в сеть (идентификация серверов, узлов связи о прочих компонентов внешней сети);

o проверку полномочий и прав доступа пользователя к внутренним ресурсам сети;

o регистрацию всех запросов к компонентам внутренней подсети извне;

o контроль целостности программного обеспечения и данных;

o экономию адресного пространства сети (во внутренней подсети может использоваться локальная система адресации серверов);

o сокрытие IP адресов внутренних серверов с целью защиты от хакеров.

Брандмауэры могут работать на разных уровнях протоколов модели OSI.

На сетевом уровне выполняется фильтрация поступающих пакетов, основанная на IP адресах (например, не пропускать пакеты из Интернета, направленные на те серверы, доступ к которым снаружи запрещен; не пропускать пакеты с фальшивыми обратными адресами или IP адресами, занесенными в «черный список», и т.д.). На транспортном уровне фильтрация допустима еще и по номерам портов ТСР и флагов, содержащихся в пакетах (например, запросов на установление соединения). На прикладном уровне может выполняться анализ прикладных протоколов (FTP,HTTP,SMTP и т.д.) и контроль за содержанием потоков данных (запрет внутренним абонентам на получение каких-либо типов файлов: рекламной информации или исполняемых программных модулей, например).

Можно в брандмауэре создавать и экспертную систему, которая, анализируя трафик, диагностирует события, могущие представлять угрозу безопасности внутренней сети, и извещает об этом администратора. Экспертная система способна также в случае опасности (спам, например) автоматически ужесточать условия фильтрации и т.д.

Брандмауэры бывают аппаратными или программными.

Аппаратный брандмауэр представляет собой устройство, физически подключаемое к сети. Это устройство отслеживает все аспекты входящего и исходящего обмена данными, а также проверяет адреса источника и назначения каждого обрабатываемого сообщения. Это обеспечивает безопасность, помогая предотвратить нежелательные проникновения в сеть или на компьютер. Программный брандмауэр выполняет те же функции, используя не внешнее устройство, а установленную на компьютере программу.

На одном и том же компьютере могут использоваться как аппаратные, так и программные брандмауэры.

4.Преимущества использования брандмауэра

Брандмауэр представляет собой защитную границу между компьютером (или компьютерной сетью) и внешней средой, пользователи или программы которой могут пытаться получить несанкционированный доступ к компьютеру. Обычно взломщики используют специальные программы для поиска в Интернете незащищенных подключений. Такая программа отправляет на компьютер очень маленькое сообщение. При отсутствии брандмауэра компьютер автоматически отвечает на сообщение, обнаруживая свою незащищенность. Установленный брандмауэр получает такие сообщения, но не отвечает на них; таким образом, взломщики даже не подозревают о существовании данного компьютера.

Существует несколько путей свести на нет либо подвергнуть риску брандмауэрную защиту. И хотя они все плохи, о некоторых можно с уверенностью говорить как о самых неприятных. Исходя из того, что основной целью установки большинства брандмауэров является блокирование доступа, очевидно, что обнаружение кем-либо лазейки, позволяющей проникнуть в систему, ведет к полному краху всей защиты данной системы. Если же несанкционированному пользователю удалось проникнуть в брандмауэр и переконфигурировать его, ситуация может принять еще более угрожающий характер. В целях разграничения терминологии примем, что в первом случае мы имеем дело со взломом брандмауэрной защиты, а во втором — с полным ее разрушением. Степень ущерба, который может повлечь за собой разрушение брандмауэрной защиты, определить невероятно сложно. Наиболее полные сведения о надежности такой защиты может дать только информация о предпринятой попытке взлома, собранная этим брандмауэром. Самое плохое происходит с системой защиты именно тогда, когда при полном разрушении брандмауэра не остается ни малейших следов, указывающих на то, как это происходило. В лучшем же случае брандмауэр сам выявляет попытку взлома и вежливо информирует об этом администратора. Попытка при этом обречена на провал.

Один из способов определить результат попытки взлома брандмауэрной защиты — проверить состояние вещей в так называемых зонах риска. Если сеть подсоединена к Internet без брандмауэра, объектом нападения станет вся сеть. Такая ситуация сама по себе не предполагает, что сеть становится уязвимой для каждой попытки взлома. Однако если она подсоединяется к общей небезопасной сети, администратору придется обеспечивать безопасность каждого узла отдельно. В случае образования бреши в брандмауэре зона риска расширяется и охватывает всю защищенную сеть. Взломщик, получивший доступ к входу в брандмауэр, может прибегнуть к методу «захвата островов» и, пользуясь брандмауэром как базой, охватить всю локальную сеть. Подобная ситуация все же даст слабую надежду, ибо нарушитель может оставить следы в брандмауэре, и его можно будет разоблачить. Если же брандмауэр полностью выведен из строя, локальная сеть становится открытой для нападения из любой внешней системы, и определение характера этого нападения становится практически невозможным.

В общем, вполне возможно рассматривать брандмауэр как средство сужения зоны риска до одной точки повреждения. В определенном смысле это может показаться совсем не такой уж удачной идеей, ведь такой подход напоминает складывание яиц в одну корзину. Однако практикой подтверждено, что любая довольно крупная сеть включает, по меньшей мере, несколько узлов, уязвимых при попытке взлома даже не очень сведущим нарушителем, если у него достаточного для этого времени. Многие крупные компании имеют на вооружении организационную политику обеспечения безопасности узлов, разработанную с учетом этих недостатков. Однако было бы не слишком разумным целиком полагаться исключительно на правила. Именно с помощью брандмауэра можно повысить надежность узлов, направляя нарушителя в такой узкий тоннель, что появляется реальный шанс выявить и выследить его, до того как он наделает бед. Подобно тому, как средневековые замки обносили несколькими стенами, в нашем случае создается взаимоблокирующая защита.

6.Межсетевой экран как средство от вторжения из Internet

Обычно межсетевые экраны защищают внутреннюю сеть предприятия от «вторжений» из глобальной сети Internet, однако они могут использоваться и для защиты от «нападений» из корпоративной интрасети, к которой подключена локальная сеть предприятия. Ни один межсетевой экран не может гарантировать полной защиты внутренней сети при всех возможных обстоятельствах. Однако для большинства коммерческих организаций установка межсетевого экрана является необходимым условием обеспечения безопасности внутренней сети. Главный довод в пользу применения межсетевого экрана состоит в том, что без него системы внутренней сети подвергаются опасности со стороны слабо защищенных служб сети Internet, а также зондированию и атакам с каких-либо других хост – компьютеров внешней сети.

Проблемы недостаточной информационной безопасности являются «врожденными» практически для всех протоколов и служб Internet. Большая часть этих проблем связана с исторической зависимостью Internet от операционной системы UNIX. Известно, что сеть Arpanet (прародитель Internet) строилась как сеть, связывающая исследовательские центры, научные, военные и правительственные учреждения, крупные университеты США. Эти структуры использовали операционную систему UNIX в качестве платформы для коммуникаций и решения собственных задач. Поэтому особенности методологии программирования в среде UNIX и ее архитектуры наложили отпечаток на реализацию протоколов обмена и политики безопасности в сети. Из-за открытости и распространенности система UNIX стала любимой добычей хакеров. Поэтому совсем не удивительно, что набор протоколов TCP/IP, который обеспечивает коммуникации в глобальной сети Internet и в получающих все большую популярность интрасетях, имеет «врожденные» недостатки защиты. То же самое можно сказать и о ряде служб Internet.

В заголовках пакетов TCP/IP указывается информация, которая может подвергнуться нападениям хакеров. В частности, хакер может подменить адрес отправителя в своих «вредоносных» пакетах, после чего они будут выглядеть, как пакеты, передаваемые авторизированным клиентом.

7.Функциональные требования и компоненты межсетевых экранов

Функциональные требования к межсетевым экранам включают:

Ø требования к фильтрации на сетевом уровне;

Ø требования к фильтрации на прикладном уровне;

Ø требования по настройке правил фильтрации и администрированию;

Ø требования к средствам сетевой аутентификации;

Ø требования по внедрению журналов и учету.

Большинство компонентов межсетевых экранов можно отнести к одной из трех категорий:

Ø фильтрующие маршрутизаторы;

Ø шлюзы сетевого уровня;

Ø шлюзы прикладного уровня.

Эти категории можно рассматривать как базовые компоненты реальных межсетевых экранов. Лишь немногие межсетевые экраны включают только одну из перечисленных категорий. Тем не менее, эти категории отражают ключевые возможности, отличающие межсетевые экраны друг от друга.

8. Фильтрующие маршрутизаторы

Фильтрующий маршрутизатор представляет собой маршрутизатор или работающую на сервере программу, сконфигурированные таким образом, чтобы фильтровать входящее и исходящие пакеты. Фильтрация пакетов осуществляется на основе информации, содержащейся в TCP- и IP- заголовках пакетов.

Фильтрующие маршрутизаторы обычно может фильтровать IP-пакет на основе группы следующих полей заголовка пакета:

— IP- адрес отправителя (адрес системы, которая послала пакет);

— IP-адрес получателя (адрес системы, которая принимает пакет);

— порт отправителя (порт соединения в системе отправителя);

— порт получателя (порт соединения в системе получателя);

Порт – это программное понятие, которое используется клиентом или сервером для посылки или приема сообщений; порт идентифицируется 16 – битовым числом.

В настоящее время не все фильтрующие маршрутизаторы фильтруют пакеты по TCP/UDP – порт отправителя, однако многие производители маршрутизаторов начали обеспечивать такую возможность. Некоторые маршрутизаторы проверяют, с какого сетевого интерфейса маршрутизатора пришел пакет, и затем используют эту информацию как дополнительный критерий фильтрации.

К положительным качествам фильтрующих маршрутизаторов следует отнести:

ü сравнительно невысокую стоимость;

ü гибкость в определении правил фильтрации;

ü небольшую задержку при прохождении пакетов.

Недостатками фильтрующих маршрутизаторов являются:

û внутренняя сеть видна (маршрутизируется) из сети Internet правила фильтрации пакетов трудны в описании и требуют очень хороших знаний технологий TCP и UDP;

û при нарушении работоспособности межсетевого экрана с фильтрацией пакетов все компьютеры за ним становятся полностью незащищенными либо недоступными;

û аутентификацию с использованием IP-адреса можно обмануть путем подмены IP-адреса (атакующая система выдает себя за другую, используя ее IP-адрес);

û отсутствует аутентификация на пользовательском уровне.

9.Шлюзы сетевого уровня

Фактически большинство шлюзов сетевого уровня не являются самостоятельными продуктами, а поставляются в комплекте со шлюзами прикладного уровня. Примерами таких шлюзов являются Gauntlet Internet Firewall компании Trusted Information Systems, Alta Vista Firewall компании DEC и ANS Interlock компании ANS. Например, Alta Vista Firewall использует канальные посредники прикладного уровня для каждой из шести служб TCP/IP, к которым относятся, в частности, FTP, HTTP (Hyper Text Transport Protocol) и Telnet. Кроме того, межсетевой экран компании DEC обеспечивает шлюз сетевого уровня, поддерживающий другие общедоступные службы TCP/IP, такие как Gopher и SMTP, для которых межсетевой экран не предоставляет посредников прикладного уровня.

Шлюз сетевого уровня выполняет еще одну важную функцию защиты: он используется в качестве сервера-посредника. Этот сервер-посредник выполняет процедуру трансляции адресов, при которой происходит преобразование внутренних IP-адресов в один «надежный» IP-адрес. Этот адрес ассоциируется с межсетевым экраном, из которого передаются все исходящие пакеты. В результате в сети со шлюзом сетевого уровня все исходящие пакеты оказываются отправленными из этого шлюза, что исключает прямой контакт между внутренней (авторизированной) сетью и потенциально опасной внешней сетью. IP-адрес шлюза сетевого уровня становится единственно активным IP-адресом, который попадает во внешнюю сеть. Таким образом, шлюз сетевого уровня и другие серверы-посредники защищают внутренние сети от нападений типа подмены адресов.

10. Шлюзы прикладного уровня

В дополнение к фильтрации пакетов многие шлюзы прикладного уровня регистрируют все выполняемые сервером действия и, что особенно важно, предупреждают сетевого администратора о возможных нарушениях защиты. Например, при попытках проникновения в сеть извне BorderWare Firewall Server компании Secure Computing позволяет фиксировать адреса отправителя и получателя пакетов, время, в которое эти попытки были предприняты, и используемый протокол. Межсетевой экран Black Hole компании Milkyway Networks регистрирует все действия сервера и предупреждает администратора о возможных нарушениях, посылая ему сообщение по электронной почте или на пейджер. Аналогичные функции выполняют и ряд других шлюзов прикладного уровня.

Шлюзы прикладного уровня позволяют обеспечить наиболее высокий уровень защиты, поскольку взаимодействие с внешним миром реализуется через небольшое число прикладных полномочных программ-посредников, полностью контролирующих весь входящий и выходящий трафик.

ü Надежная аутентификация и регистрация. Прикладной трафик может быть аутентифицирован, прежде чем он достигнет внутренних хост-компьютеров, и может быть зарегистрирован более эффективно, чем с помощью стандартной регистрации.

ü Оптимальное соотношение между ценой и эффективностью. Дополнительные или аппаратные средства для аутентификации или регистрации нужно устанавливать только на шлюзе прикладного уровня.

ü Простые правила фильтрации. Правила на фильтрующем маршрутизаторе оказываются менее сложными, чем они были бы, если бы маршрутизатор сам фильтровал прикладной трафик и отправлял его большому числу внутренних систем. Маршрутизатор должен пропускать прикладной трафик, предназначенный только для шлюза прикладного уровня, и блокировать весь остальной трафик.

ü Возможность организации большого числа проверок. Защита на уровне приложений позволяет осуществлять большое количество дополнительных проверок, что снижает вероятность взлома с использованием «дыр» в программном обеспечении.

К недостаткам шлюзов прикладного уровня относятся:

û более низкая производительность по сравнению с фильтрующими маршрутизаторами; в частности, при использовании клиент-серверных протоколов, таких как TELNET, требуется двухшаговая процедура для входных и выходных соединений;

û более высокая стоимость по сравнению с фильтрующим маршрутизатором.

Помимо TELNET и FTP шлюзы прикладного уровня обычно используются для электронной почты, Windows и некоторых других служб.

Одним из важных компонентов концепции межсетевых экранов является аутентификация (проверка подлинности пользователя). Прежде чем пользователю будет предоставлено право воспользоваться тем или иным сервисом, необходимо убедиться, что он действительно тот, за кого себя выдает.

Для преодоления этого недостатка разработан ряд средств усиленной аутентификации: смарт-карты, персональные жетоны, биометрические механизмы и т.п. Хотя в них задействованы разные механизмы аутентификации, общим для них является то, что пароли, генерируемые этими устройствами, не могут быть повторно использованы нарушителем, наблюдающим за установлением связи. Поскольку проблема с паролями в сети Internet является постоянной, межсетевой экран для соединения с Internet, не располагающий средствами усиленной аутентификации или не использующий их, теряет всякий смысл.

В этом случае сеансы TELNET или FTP, устанавливаемые со стороны сети Internet с системами сети, должны проходить проверку с помощью средств усиленной аутентификации, прежде чем они будут разрешены, Системы сети могут запрашивать для разрешения доступа и статические пароли, но эти пароли, даже если они будут перехвачены злоумышленником, нельзя будет использовать, так как средства усиленной аутентификации и другие компоненты межсетевого экрана предотвращают проникновение злоумышленника или обход ими межсетевого экрана.

12.Основные схемы сетевой защиты на базе межсетевых экранов

При подключении корпоративной или локальной сети к глобальным сетям администратор сетевой безопасности должен решать следующие задачи:

Ø защита корпоративной или локальной сети от несанкционированного доступа со стороны глобальной сети;

Ø скрытие информации о структуре сети и ее компонентов от пользователей глобальной сети,

Ø разграничение доступа в защищаемую сеть из глобальной сети и из защищаемой сети в глобальную сеть.

Необходимость работы с удаленными пользователями требует установки жестких ограничений доступа к информационным ресурсам защищаемой сети. При этом часто возникает потребность в организации в составе корпорационной сети нескольких сегментов с разными уровнями защищенности:

Ø свободно доступные сегменты (например, рекламный WWW-сервер),

Ø сегмент с ограниченным доступом (например, для доступа сотрудникам организации с удаленных узлов),

Ø закрытые сегменты (например, локальная финансовая сеть организации).

Для защиты корпоративной или локальной сети применяются следующие основные схемы организации межсетевых экранов:

Ø межсетевой экран на основе двупортового шлюза;

Ø межсетевой экран на основе экранированного шлюза;

Ø межсетевой экран – экранированная подсеть.

13. Межсетевой экран – фильтрующий маршрутизатор

Межсетевой экран, основанный на фильтрации пакетов, является самым распространенным и наиболее простым в реализации. Он состоит из фильтрующего маршрутизатора, расположенного между защищаемой сетью и сетью Internet. Фильтрующий маршрутизатор сконфигурирован для блокирования или фильтрации входящих и исходящих пакетов на основе анализа их адресов и портов. Компьютеры, находящиеся в защищаемой сети, имеют прямой доступ в сеть Internet, в то время как большая часть доступа к ним из Internet блокируется. Часто блокируются такие опасные службы, как Х Windows, NIS и NFS.

14. Межсетевой экран на базе двупортового шлюза

Межсетевой экран на базе двупортового прикладного шлюза включает двудомный хост-компьютер с двумя сетевыми интерфейсами. При передаче информации между этими интерфейсами и осуществляется основная фильтрация. Для обеспечения дополнительной защиты между прикладным шлюзом и сетью Internet обычно размещают фильтрующий маршрутизатор. В результате между прикладным шлюзом и маршрутизатором образуется внутренняя экранированная подсеть. Эту подсеть можно использовать для размещения доступных извне информационных серверов.

15. Межсетевой экран на основе экранированного шлюза

Межсетевой экран на основе экранированного шлюза объединяет фильтрующий маршрутизатор и прикладной шлюз, разрешаемый со стороны внутренней сети. Прикладной шлюз реализуется на хост – компьютере и имеет только один сетевой интерфейс.

16. Межсетевой экран – экранированная подсеть

17.Что может и чего не может брандмауэр Windows

Блокировать компьютерным вирусам и «червям» доступ на компьютер.

Обнаружить или обезвредить компьютерных вирусов и «червей», если они уже попали на компьютер. По этой причине необходимо также установить антивирусное программное обеспечение и своевременно обновлять его, чтобы предотвратить повреждение компьютера вирусами, «червями» и другими опасными объектами, а также не допустить использования данного компьютера для распространения вирусов на другие компьютеры.

Запросить пользователя о выборе блокировки или разрешения для определенных запросов на подключение.

Запретить пользователю открывать сообщения электронной почты с опасными вложениями. Не открывайте вложения в сообщениях электронной почты от незнакомых отправителей. Следует проявлять осторожность, даже если источник сообщения электронной почты известен и заслуживает доверия. При получении от знакомого пользователя электронного письма с вложением внимательно прочтите тему сообщения перед тем, как открыть его. Если тема сообщения представляет собой беспорядочный набор знаков или не имеет смысла, не открывайте письмо, пока не свяжетесь с отправителем для получения подтверждения.

Вести учет (журнал безопасности) — по желанию пользователя — записывая разрешенные и заблокированные попытки подключения к компьютеру. Этот журнал может оказаться полезным для диагностики неполадок.

Блокировать спам или несанкционированные почтовые рассылки, чтобы они не поступали в папку входящих сообщений. Однако некоторые программы электронной почты способны делать это. Ознакомьтесь с документацией своей почтовой программы, чтобы выяснить ее возможности.

После всего изложенного материала можно заключить следующее.

На сегодняшний день лучшей защитой от компьютерных преступников является брандмауэр, правильно установленный и подобранный для каждой сети. И хотя он не гарантирует стопроцентную защиту от профессиональных взломщиков, но зато усложняет им доступ к сетевой информации, что касается любителей, то для них доступ теперь считается закрытым. Также в будущем межсетевые экраны должны будут стать лучшими защитниками для банков, предприятий, правительств, и других спецслужб. Также есть надежда, что когда-нибудь будет создан межсетевой экран, который никому не удастся обойти. На данном этапе программирования можно также заключить, что разработки по брандмауэрам на сегодняшний день сулят в недалёком будущем весьма неплохие результаты.

1. Балдин Константин, Уткин Владимир «Информатика», Москва, 2003г.

2.Дьяконов Владимир, Абраменкова Ирина, Пеньков Александр «Новые информационные технологии», Москва, 2006г.

3.Фридланд А. «Основные ресурсы информатики», Москва, 2007г.

Содержание Введение 1. Что такое брандмауэр? 2. В чем заключается работа брандмауэра? 3. Виды брандмауэров 4. Преимущества использования брандмауэра 5. Уровень опасности 6. Межсетевой экран как средство от в