Что такое биометрический датчик в телефоне

Биометрические сенсоры или пин-код. Что безопаснее?

Сегодня у владельцев смартфонов есть огромное количество способов разблокировки устройств: от обычных пин-кодов до продвинутых биометрических сенсоров, скандирующих отпечатки пальцев, ваше лицо или даже радужную оболочку глаза. Да, различные биометрические данные уникальны для каждого человека и условному «хакеру» куда сложнее разблокировать телефон, на котором установлена такая система защиты. Но делает ли это биометрию более безопасной, чем зарекомендовавшие себя пин-коды?

Биометрические сенсоры. «За» и «против»

Сканер отпечатка пальцев присутствет сегодня практически в каждом смартфоне

Самое значительное преимущество различных сканеров заключается в том, что никто не может «подсмотреть» их. Тот же код без проблем кто-то может увидеть, например, в общественном транспорте. Кроме того, биометрия — это также один из самых быстрых методов аутентификации. Использование того же сканера отпечатков пальцев является более быстрым и простым вариантом для разблокировки устройства или оплаты покупок. Однако те же отпечатки пальцев нечистые на руку люди научились обходить. Это же касается и различных сканеров вроде Face ID или сенсоров для считывания радужной оболочки. Да, это все еще надежный способ, но опытный хакер может найти способ обмануть «умную технику».

Пин-коды. «За» и «против»

Пин-коды хорошо зарекомендовали себя в качестве системы защиты

Обычные цифровые пин-коды не так совершенны, как биометрические сенсоры, но они присутствуют на практически каждом смартфоне. Одно из преимуществ пин-кодов заключается в том, что они, как правило, не позволяют злоумышленникам использовать подбор кода в надежде его взломать. В основном после 5-10 попыток ввода пароля смартфон блокируется (а то и вовсе стирает все данные). Биометрию в этом плане можно «мучить» практически бесконечное число раз. Кроме того, на Android-устройствах имеется возможность использовать не цифровой код, а «геометрический». То есть разблокировать телефон определенной последовательностью росчерков, что также усложняет жизнь взломщикам. Ну а о недостатках подобной системы блокировки и разблокировки смартфона мы уже поговорили в предыдущем абзаце — злоумышленники могут легко узнать ваш код.

Биометрические сенсоры или пин-код. Что выбрать?

Ряд исследований показывают, что шаблоны разблокировки Android (так называемые, росчерки) действительно небезопасны, так как люди, как правило, придумывают не очень сложные комбинации. Что касается паролей, то тут тоже все обстоит примерно также. Автор этих строк лично знает несколько человек, у которых пароль — это цифры 0000 или 1111. То есть пароль присутствует чисто номинально. И даже при ограничении на 10 неправильных попыток ввода угадать такой пароль не составит труда. Так что, на наш взгляд, если уж и использовать пароль, то придумать какую-то менее распространенную комбинацию цифр. А вы используете сложный пароль на своем смартфоне? Расскажите об этом в нашем чате в Телеграм.

Для подавляющего большинства людей отпечаток пальца или другой биометрический сенсор будет куда более безопасным способом для защиты смартфона. Для его взлома потребуется наличие специальных знаний и (зачастую) совсем недешевых приспособлений. Да и в случае потери (чего мы вам, конечно, не желаем) вы будете меньше волноваться о сохранности устройства. С другой стороны, никто не мешает вам комбинировать 2 этих варианта, оставив возможность разблокировать гаджет любым способом. Благо, современные смартфоны предоставляют такую возможность.

Что такое биометрические технологии

Многие производители высокотехнологичных девайсов сегодня используют различные биометрические сенсоры. Они помогают защищать устройства и данные, с ними можно быстро получать доступ к защищённым приложениям. В основе биометрических сенсоров лежат биометрические технологии, о которых мы и хотим вам рассказать.

Биометрические технологии, что это?

Биометрические технологии используют уникальные биометрические данные пользователя, как статические, так и изменяющиеся со временем. Основная задача таких технологий состоит в идентификации уникального пользователя. Они могут быть основаны на следующих параметрах:

Все эти данные уникальны для конкретного пользователя. Но некоторые характеристики могут изменяться с возрастом: ломается голос, становятся иными походка и почерк. Долгое время биометрические технологии использовались исключительно в целях безопасности, но террористические атаки, начавшиеся 11 сентября 2001, подхлестнули развитие технологий. Это привело к снижению цен на производство разнообразных сенсоров и повсеместному внедрению технологий.

Сегодня благодаря развитию биометрических технологий значительно расширилась сфера их применения. Персональные биометрические характеристики могут использоваться при прохождении пропускного пункта на работу, для защиты каких-то вещей и ценностей, для безопасных денежных обращений в банковской сфере, защиты цифровых данных на вашем телефоне и многого другого. Биометрические технологии применяются практически во всех сферах нашей жизни.

Типы и виды биометрических сенсоров и систем

Всего существует два типа биометрических данных: физиологические и поведенческие. Первые анализируют характеристики, связанные с вашими физическими данными, которые в большинстве своём неизменны. Вторые работают с поведенческими характеристиками, которые могут изменяться с возрастом или из-за воздействия каких-то внешних (либо внутренних) факторов.

Встречаются сенсоры и системы, основанные на следующих технологиях:

Сенсоры, распознающие ДНК пользователя, активно не используются. Но не исключено, что дойдёт и до этого.

Несмотря на все преимущества использования биометрических технологий в повседневности, они не идеальны и даже кажутся спорными. Многие выступают против использования биометрии, особенно на государственном уровне. Сбор таких персональных данных может выглядеть как нарушение гражданских свобод. Однако, положительных сторон у биометрии гораздо больше, чем отрицательных, потому технологии не перестанут активно развиваться и внедряться во всё большее количество сфер нашей повседневной жизни.

Биометрические системы в персональных гаджетах

Биометрические системы и сенсоры в персональных гаджетах сегодня весьма популярны. Началось всё со сканера отпечатка пальцев в iPhone, встроенного в кнопку Home. По отпечатку пальца можно снять блокировку без введения пароля, а также быстро заходить в банковские приложения без необходимости проходить аутентификацию по sms. Идею подхватили другие производители: такие сканеры есть в последних моделях смартфонов от Huawei, Samsung, HTC, Lenovo, Meizu и других. Встраиваются они даже в некоторые клавиатуры на последних ноутбуках.

Программное обеспечение, распознающее лицо пользователя, давно используется в ноутбуках. Да и голосовые виртуальные помощники учатся узнавать именно ваш голос, а не голос диктора новостей из телевизора. Биометрические системы действительно везде. Но пока они не используются в обязательном порядке, только вам решать, нужно ли вам ими пользоваться на постоянной основе.

Биометрическая система на мобильном телефоне

В последнее время все большее количество компаний используют возможности сети интернет для предоставления своих услуг. Как правило, архитектура таких приложений представляет собой использование технологии «тонкий клиент», которая подразумевает централизованное хранение данных клиента и предоставление доступа к ним только по специальному запросу. Клиент с помощью удаленного терминала (это может быть обычный ноутбук, планшет или смартфон) и специальной программы или стандартного веб-браузера может просматривать и изменять информацию на удаленном сервере.

Для обеспечения безопасности передаваемых данных, как правило, используется протокол SSL (Secure Sockets Layer). Кроме того, если система представляет собой приложение, доступ в него может быть защищен логином и паролем. Для повышения безопасности может использоваться ЭЦП (Электронно-Цифровая Подпись) – бинарная последовательность данных, формируемая криптографическим алгоритмом.

К сожалению, зачастую, клиенты хранят данные доступа прямо на ноутбуке или смартфоне, и при его утере или краже, доступ к сервисам легко могут получить третьи лица. Еще одним недостатком паролей или ЭЦП является невысокое удобство использования — необходимость помнить пароль или хранить файл ЭЦП на отдельном носителе. Именно поэтому сейчас на рынок обеспечения безопасности доступа начинают выходить биометрические технологии.

Биометрические характеристики уникальны для каждого человека и при грамотном использовании их очень сложно подделать. Сегодня наиболее широко используются такие биометрические характеристики как отпечатки пальцев, ДНК, радужная оболочка глаза, изображение лица и голос. В ракурсе описанной выше проблемы подтверждения личности при использовании мобильного телефона наиболее подходящими технологиями являются биометрия по лицу и голосу. И этому есть несколько аргументов:

Следует отметить, что совсем недавно биометрические системы идентификации по голосу и лицу обладали значительно худшими рабочими характеристиками (точность идентификации, размер биометрической модели и т.д.), по сравнению с, например, биометрией по отпечатку пальца. Однако за последние несколько лет в области разработки автоматических методов классификации и машинного обучения были достигнуты значимые успехи, которые позволили приблизить рабочие характеристики этих модальностей к другим:

| Биометрический признак | Тест | Условия тестирования | FRR | FAR |

|---|---|---|---|---|

| Отпечатки пальцев | FVC 2006 | неоднородная популяция, включая работников ручного труда и пожилых людей | 2,2% | 2,2% |

| Лицо | MBE 2010 | полицейская база фотографий | 4,0% | 0,1% |

| Голос (ООО «ЦРТ») | NIST 2012 | текстонезависимое распознавание | 3% | 1% |

| Радужная оболочка глаз | ICE 2006 | контролируемое освещение, широкий диапазон качества | 1,1% | 0,1% |

Решение OnePass для мобильной аутентификации

Решение OnePass бимодального доступа, над которым мы работаем, представляет собой многофакторную аутентификацию пользователя, которая включает 3 основных компоненты:

Верификация по голосу производится на основе использования фиксированной парольной фразы. На этапе регистрации в OnePass, система предлагает пользователю короткий пароль или подсказку, например, «Произнесите Вашу фамилию и имя». Фразу необходимо повторить 3 раза – так достигается максимальная надежность и оценивается вариативность произнесения. На этапе верификации на экране также появляется пароль, который достаточно произнести только один раз. Использование подсказки позволяет не хранить и не запоминать пароль.

Верификация по лицу осуществляется «на лету» — в момент произнесения пользователем парольной фразы. При этом изображение лица пользователя выводится на экран ноутбука или смартфона, что облегчает позиционирование камеры. Для регистрации и верификации достаточно одного изображения.

Бимодальное решение представляет собой обобщение результатов, полученных в ходе голосовой и лицевой верификации. Результатом обработки этих модулей являются математические вероятности сходства PVoice и PFace эталонного образца пользователя с поступившим на вход аудио/видео потоком. На основе этих величин рассчитывается бимодальная вероятность верификации.

Детектор присутствия позволяет определить, находится ли перед камерой живой человек или его изображение. Основной принцип работы основан на записи изображения лица пользователя в процессе произнесения им голосового пароля и определения изменений мимических характеристик лица. Вообще говоря, этот алгоритм заслуживает отдельного внимания, потому что он защищает «ахиллесову пяту» биометрических систем — а именно, от попыток взлома с помощью фотографии или видео-записи. Это направление, которое тесно связано с биометрией и известно на Западе под термином Liveness detection. В будущем я расскажу про него подробнее.

Принятие решения о доступе пользователя в OnePass представляет собой логическую схему, учитывающую результаты всех модулей системы аутентификации. Положительное решение (предоставление доступа) принимается при выполнении всех перечисленных ниже условий:

Надежность бимодальной аутентификации

Точная оценка надежности приложения очень важна, ведь от вероятности ошибки системы будет зависеть степень доверия пользователей к системе, а также потенциальные потери Клиента при взломе биометрической системы.

Основные показатели надежности биометрической системы — это ошибки 1-го и 2-го рода: False Rejection Rate (FRR) и False Acceptance Rate (FAR). Немного дополнительной информации можно найти здесь: Критерии оценки надежности биометрических систем.

Тестирование надежности решения мы проводили не только на общеизвестных речевых и лицевых базах данных (YOHO, RSR2015, FERET, MOBIO), но и базах, предоставленных нашими клиентами, одним из которых был крупный банк США. Для тестирования использовались смартфоны Samsung Galaxy Note II, S3 и S4.

Для оценки точности работы любой биометрической системы принято использовать характеристические кривые: ROC (Receiver Operating Characteristic) или DET (Detection error tradeoff), которые устанавливают зависимость между ошибками FRR и FAR. Для бимодального решения OnePass мы получили следующую DET-кривую:

Далее тестировалась вся система (бимодальное решение и модуль определения присутствия живого пользователя) по двум сценариям:

Результат представлен в таблице:

| Порог бимодальной верификации | Ошибка ложного отклонения (FR) | Ошибка ложного пропуска (FA), Злоумышленник не имеет записи/изображения Клиента | Ошибка ложного пропуска (FA), Злоумышленник имеет запись/изображение Клиента |

|---|---|---|---|

| 0.3 | 1.85% | 0.129% | 8.00% |

| 0.5 | 2.08% | 0.021% | 7.99% |

| 0.7 | 3.63% | 0.004% | 7.86% |

Подытожу, что это очень неплохие показатели для биометрической системы, работающей в реальных условиях, особенно с учетом сценария взлома с помощью фотографии. В настоящее время OnePass проходит испытания в одном из банков США в качестве защиты доступа к интернет-банкингу, и демонстрируемые результаты отвечают ожиданиям клиента. Благодаря объединению функций бимодальной аутентификации и liveness detection, решение удовлетворяет противоположным требованиям бизнеса и служб безопасности и имеет хорошие перспективы для расширения области применения.

Безопасность мобильных устройств. Часть 1 – Пароли и биометрическая аутентификация

В первой части будет рассказано о защите от неправомерного физического доступа к мобильному устройству. Во второй – об использовании биометрии в приложениях.

Администраторы и конечные пользователи мобильных устройств должны быть более осведомлены о рисках в случае, если злоумышленник получил доступ к их смартфонам. Необходимо позаботиться о защите своего мобильного устройства, чтобы минимизировать эти риски.

В первой части будет рассказано о защите от неправомерного физического доступа к мобильному устройству. Во второй – об использовании биометрии в приложениях.

Зачем нужен сильный пароль

Первые смартфоны в основном использовались в корпоративных целях и, соответственно, были защищены согласно бизнес-стандартам. Уровень доступа к этим устройствам был наравне с уровнем доступа к корпоративным вычислительным системам. Количество приложений и другой персональной информации на мобильных устройствах был несравненно ниже, чем на смартфонах под управлением современных операционных систем (iOS, Android, Windows Mobile и т. д.). Даже если некоторыми устройствами владели обычные пользователи, это не было столь критично как в наши дни. С момента презентации iPhone в 2007 году и Android в 2008 году количество пользователей смартфонов стало увеличиваться по экспоненте, и, как следствие, появилась масса нового контента и приложений. Но теперь появилась другая проблема: нужно побеспокоиться о том, чтобы персональные данные, хранимые на смартфонах, не попали в чужие руки.

Когда в 2008 году появилась уязвимость, связанная с обходом экрана блокировки в iPhone, я обнаружил, что реакция на это событие была довольно вялой. Дальнейшее исследование показало, что, поскольку подавляющее большинство пользователей вообще не пользовалось паролем для разблокировки экрана, новых инцидентов, связанных с обходом экрана блокировки не возникало. В 2014 году опрос, проведенный организацией Consumer Reports, выявил, что хотя 47% обладателей устройств используют пароль, жесты или другие механизмы для блокировки экрана, 77% тех пользователей устанавливают PIN-код из четырех цифр. Более того, в основном владельцы смартфонов не предпринимают никаких дополнительных средств защиты, как, например, удаление всех данных после нескольких попыток неудачного ввода пароля. Исследования показывают, что использование пароля становится все более популярным, но большинство владельцев продолжают устанавливать четырехзначный PIN-код.

Несмотря на то, что пароль – лучше, чем отсутствие экрана блокировки вообще, четырехзначный PIN-код легко обходится при помощи одной из следующих техник:

§ Обычно пользователи не конфигурируют устройство так, чтобы информация удалялась после нескольких неудачных попыток ввода пароля. Кроме того, в старых версиях iOS (до версии 8.3) были различные способы обхода удаления информации при 10 неудачных попытках ввода PIN-кода.

§ По умолчанию в Android наступает принудительная пауза в 30 секунд после пяти неудачных попыток ввода пароля. В переборщике тоже предусмотрены эти паузы.

Зачем нужна более сильная аутентификация

Поскольку на телефоне хранится много ценной информации (почта, банковские аккаунты, контакты, заметки и учетные записи к другим сервисам), а четырехзначный PIN-код легко подбирается, вопрос об использовании более сильного пароля встает в полный рост.

Однако не только рядовым пользователям, но и администраторам устройств эта идея не всегда по душе. По моему опыту, пользователь скорее перейдет на четырехзначный PIN-код, чем будет несколько раз на дню вводить длинный пароль или использовать другие меры безопасности. И здесь встает вопрос об альтернативных способах аутентификации.

Однажды мой учитель сказал: «Мы нанимаем умнейших людей на планете для решения сложнейших задач. Не становись той проблемой, которую решают эти люди».

В биометрической аутентификации используются различные «истинные» характеристики пользователя: отпечатки пальцев, сетчатки глаза, контуров лица или голоса. Биометрия позволяет снизить необходимость в запоминании и постоянном вводе сложного пароля, что будет по душе и пользователям и администраторам.

В операционной системе Android 4.1 появилась возможность разблокировки смартфона при помощи лица. Но проблема была в том, что фотография лица тоже помогала в разблокировке. Впоследствии появилось обновление, и пользователю нужно было прищурить глаза, чтобы изображение лица отличалось от фотографии. С другой стороны, это нововведение предполагает круглосуточную работу камеры, что может быть не всегда подходящим. Я рекомендую отключить эту опцию.

Еще один популярный способ биометрической аутентификации – на основе отпечатков пальцев. Здесь возможны два способа: нажатие и скольжение пальцем. Нажатие пальцем проще, чем скольжение или ввод пароля, и, к тому же, имеет меньшее количество ложных срабатываний.

Несмотря на то, что биометрическая аутентификация не является решением всех проблем, этот метод избавляет от ввода паролей и, следовательно, более прост и доступен рядовому пользователю.

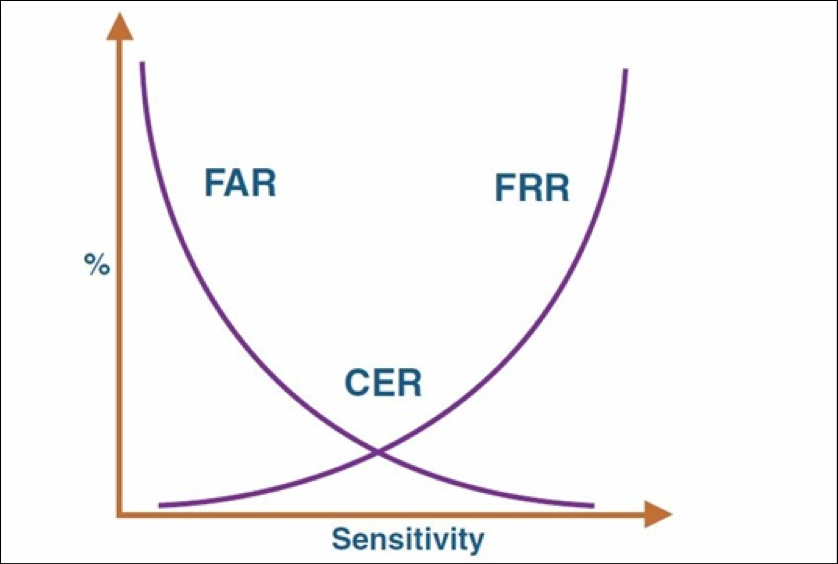

Вне зависимости от типа биометрической системы, если пользователь не распознан, необходимо ввести пароль. Производители стараются сбалансировать вероятности ложных признаний (False Accept Rate; FAR) и ложных отказов (False Reject Rate; FRR), чтобы злоумышленники чаще отсекались, а законные пользователи реже вводили пароль. Уровень пересечения вероятности ошибок (Crossover Error Rate; CER) – это уровень, при котором FRR = FAR. Иногда этот показатель называется чувствительностью или Equal Error Rate (EER). На рисунке ниже наглядно демонстрируется график зависимости этих показателей от чувствительности устройства. Когда производитель выпускает продукт с хорошим уровнем CER, пользователям нравится это устройство, которое потенциально может стать популярным.

Рисунок 1: Зависимость различных показателей от чувствительности устройства

Почему основное внимание будет уделяеться Android/iOS

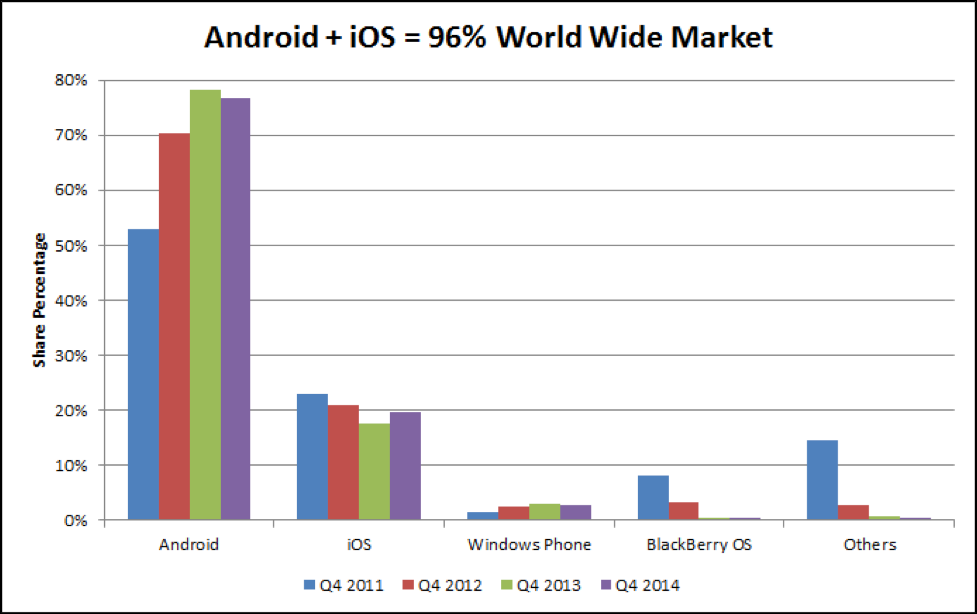

Согласно данным международной исследовательской и консалтинговой компании International Data Corporation (IDC) в четвертом квартале 2014 года на 96% всех смартфонов были установлены операционные системы Android и iOS. Учитывая подавляющее превосходство относительно других ОС, основное внимание я буду уделять устройствам на базе iOS и Android.

Рисунок 2: Процентное распределение операционных систем, установленных на мобильных устройствах

Текущее положение дел

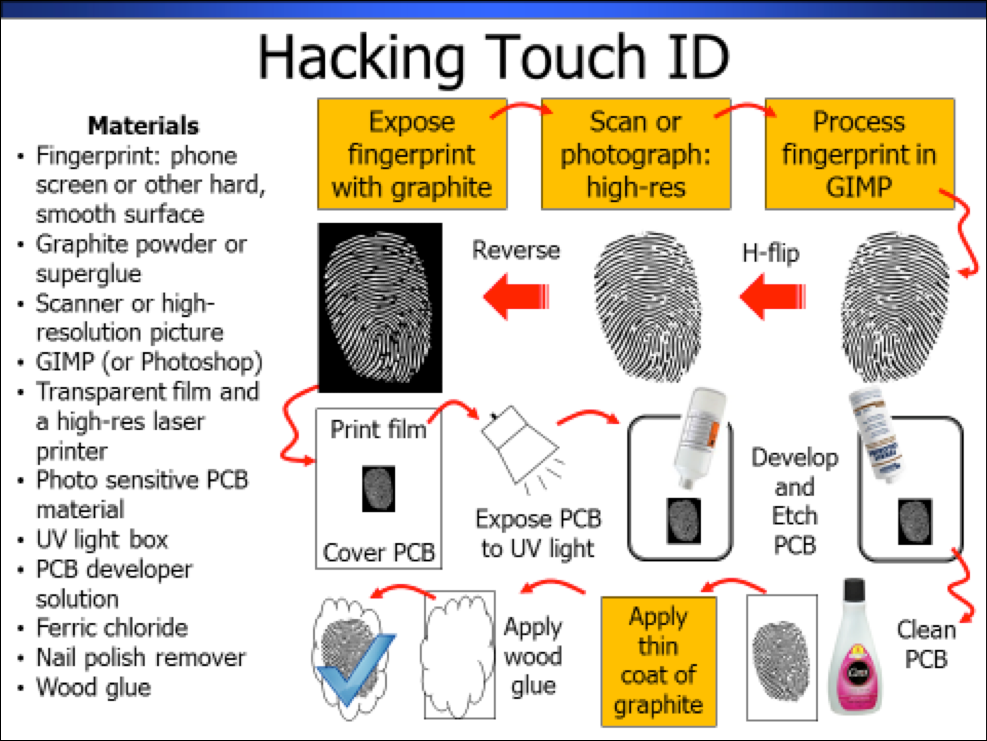

В iPhone 5s и Samsung Galaxy S5 предусмотрены средства биометрической аутентификации на базе считывателей отпечатков пальцев. Для обоих устройств некоторые группы, наподобие The Chaos Computer Club (CCC), научились создавать поддельные отпечатки пальцев для разблокировки. Джошуа Райт (Joshua Wright), автор курса «Mobile Device Security and Ethical Hacking», на рисунке ниже иллюстрирует процесс создания поддельных отпечатков для обмана Touch ID. Схожий метод используется против устройств компании Samsung. С появлением iPhone 6 и Samsung Galaxy S6 чувствительность ридеров возросла, и многие методы подделки отпечатков работать не будут. С другой стороны, возрастает процент отказов по легитимным отпечаткам.

Рисунок 3: Схема обмана Touch ID

Защита биометрической информации

Одна из наиболее важных мер безопасности относительно биометрической аутентификации – защита биометрической информации. На устройствах от Samsung и Apple вместо самих отпечатков в отдельном защищенном месте хранится математическое представление отпечатков. Это защищенное место не синхронизируется ни с облаком, ни с резервными копиями. Важно понимать, что в отличие от паролей, отпечатки нельзя изменить в случае их попадания в руки злоумышленника.

Samsung Fingerprint Scan Data Security

Устройства от компании Samsung для защиты отпечатков используют достоверную среду выполнения (Trusted Execution Environment; TEE). Согласно документации, методология защиты построена следующим образом:

Apple Touch ID Fingerprint Data Security

На iOS-устройствах представления отпечатков хранятся в Secure Enclave. Secure Enclave – это сопроцессор, который самостоятельно загружается, обновляется и имеет зашифрованную память с уникальным ключом, назначаемым во время изготовления. Secure Enclave обеспечивает безопасность хранения внутренней информации, даже в случае, если основное ядро скомпрометировано. Компания Apple предоставляет ограниченные системные средства для приложений, желающих использовать Touch ID для аутентификации, ограничивая доступ механизмам взаимодействия со считывателем отпечатков.

Как биометрия влияет на владельцев устройств

Биометрическая аутентификация напрямую влияет, как с хорошей, так с плохой стороны, на то, как владельцы используют свои устройства и на безопасность конфиденциальной информации.

Несмотря на то, что считыватель отпечатков частично снимает необходимость вводить пароль, все же существует несколько случаев, когда ввод пароля необходим. Ниже представлен перечень ситуаций для устройств Apple Touch ID и Samsung Fingerprint Scanner, требующих ввода пароля:

Samsung Fingerprint Scanner

Пароль необходим всегда

Пароль необходим в случае, если включено шифрование

Устройство не используется более 48 часов

Пароль необходим всегда

Можно пользоваться отпечатком

Пять неудачных попыток ввода отпечатка

Пароль необходим всегда

В Samsung S6 пароль необходим всегда. В более ранних моделях ограничений не было.

Пароль необходим всегда. Пароль должен быть до внесения отпечатков. Может храниться не более 5 отпечатков.

Можно пользоваться и паролем и отпечатком. Должен быть резервный пароль, состоящий из 6 символов, включая одну цифру. Может храниться не более 4 отпечатков.

Устройство получило удаленную команду блокировки

Пароль необходим всегда.

Необходимо использовать пароль для разблокировки. Обратите внимание, что удаленная команда изменяет экран блокировки, и вместо отпечатка нужно вводить пароль.

Администраторам устройств и рядовым пользователям следует помнить таблицу выше во время разговоров относительно биометрии в сочетании с сильными паролями.

Помимо угроз, связанных с репликацией отпечатков, о которых рассказала группа CCC, использование биометрической аутентификации может вызывать беспокойство у некоторых пользователей относительно безопасности конфиденциальной информации. Например, сотрудникам полиции намного проще «попросить» вас разблокировать устройство при помощи отпечатков, чем выведывать PIN-код.

Если вы используете отпечаток для доступа к Apple Pay, PayPal, или Samsung Pay на вашем мобильном устройстве, потенциальные риски от использования поддельных отпечатков значительно возрастают.

Следует помнить, что создание поддельных отпечатков требует времени, ресурсов и хороших навыков. То есть шансы на то, что злоумышленник или уличный вор доберется до устройства раньше, чем вы сможете удалить всю информацию при помощи удаленной команды, достаточно малы. Кроме того, к устройству, защищенному сильным паролем, получить доступ не так то просто.

Дополнительные меры для повышения уровня безопасности вашего устройства:

Разрешить шифрование на устройствах на базе Android (на iOS-устройствах шифрование включено по умолчанию). Эта мера не позволит злоумышленнику получить конфиденциальную информацию посредством выгрузки NVRAM на другой компьютер.

Кроме того, полезно установить приложение по управлению мобильным устройством: Find My iPhone или Android Device Manager, которое дает возможность удаленного обнаружения, блокировки или удаления информации в случае кражи или других инцидентов.

Настройте устройство так, чтобы после нескольких неудачных попыток ввода пароля, вся информацию удалялась. Администраторам мобильных устройств следует устанавливать достаточно большое количество попыток (в зависимости от длины пароля), чтобы избежать непреднамеренного удаления информации. Вне зависимости от длины пароля, устанавливайте не менее 5 попыток (я рекомендую 10).

Что бы вы ни использовали: пароли, отпечатки или любые другие методы аутентификации, это не освобождает вас от элементарной бдительности. Относитесь к телефону как к бумажнику, в котором лежит крупная сумма денег. Не оставляйте смартфон в легкодоступных местах и старайтесь не раскрывать методов аутентификации.

Следуя приведенным выше рекомендациям, вы серьезно усилите безопасность вашего устройства и находящейся там конфиденциальной информации. Скопировать отпечатки пальцев намного сложнее, чем подсмотреть PIN-код, вводимый пользователем.

Повышение уровня безопасности конфиденциальной информации, особенно по мере того, как мы находим новые сферы применения мобильным устройствам, и возрастает количество персональных данных, позволяет нам быть более уверенным относительного того, кто имеет доступ к этой информации. Но здесь встает и другой вопрос: как еще можно использовать защитные механизмы.

Во второй части мы поговорим о том, как работать с биометрией через приложения, рассмотрим механизмы компрометирования биометрической аутентификации и различные способы защиты.