Что такое android bankbot

Android.BankBot.211.origin

Добавлен в вирусную базу Dr.Web: 2017-07-20

Описание добавлено: 2017-07-19

Вредоносная программа, заражающая мобильные устройства под управлением ОС Android. Представляет собой банковского троянца, который крадет конфиденциальную информацию и выполняет команды злоумышленников. Android.BankBot.211.origin распространяется под видом безобидных приложений.

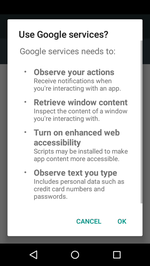

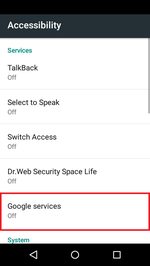

После установки и запуска Android.BankBot.211.origin в бесконечном цикле пытается получить доступ к режиму специальных возможностей (Accessibility Service), блокируя работу устройства окном с соответствующим запросом.

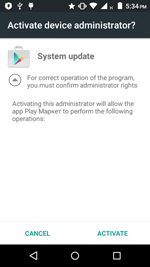

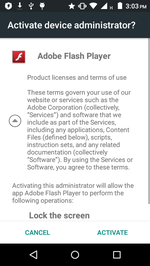

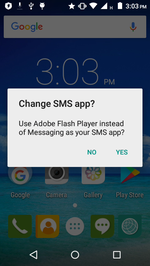

После того как пользователь вынужденно соглашается предоставить троянцу необходимые права, Android.BankBot.211.origin добавляется в список администраторов мобильного устройства, назначает себя менеджером СМС по умолчанию и получает доступ к функциям захвата изображения с экрана (для этого используется класс MediaProjection). Для каждого из указанных действий необходимо согласие пользователя, однако после получения доступа к специальным возможностям вредоносная программа делает это автоматически, самостоятельно нажимая на кнопки подтверждения.

Если владелец устройства попытается убрать троянца из списка администраторов, Android.BankBot.211.origin автоматически нажимает кнопку «Отмена». В остальных случаях он нажимает кнопку «Назад», используя метод performGlobalAction.

После успешного заражения устройства троянец уведомляет об этом управляющий сервер, отправляя запрос вида:

Затем он ожидает от сервера команд:

Троянец может выполнять следующие команды:

Помимо этого Android.BankBot.211.origin перехватывает и отправляет на сервер информацию обо всех входящих сообщениях.

Троянец с определенной периодичностью соединяется с управляющим сервером, используя адрес http://217.***.***.92/jack.zip. Архив, который расположен по этой ссылке, содержит обычный текстовый файл. Android.BankBot.211.origin может отправлять POST-запрос вида:

В ответ вредоносная программа получает конфигурационный файл, зашифрованный алгоритмом AES. В нем указаны параметры для атаки на приложения, установленные на устройстве. Файл содержит названия целевых программ, ссылку для загрузки параметров фишинговых форм, а также тип выполняемого действия. Например:

Троянец показывает фишинговые формы ввода при запуске следующих приложений:

Android.BankBot.211.origin мешает работе следующих программ:

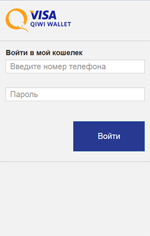

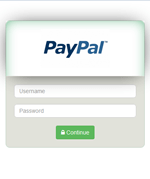

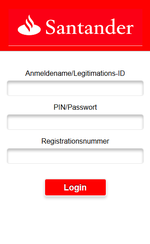

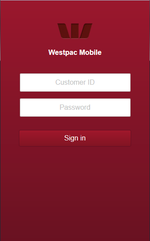

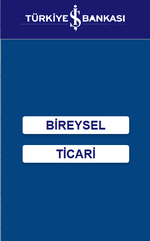

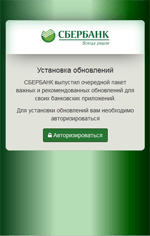

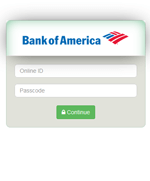

Пример поддельных форм ввода и фишинговых окон, которые может показывать Android.BankBot.211.origin:

Троянец собирает информацию обо всех запускаемых приложениях и действиях, которые пользователь совершает в них. Для этого он отслеживает следующие события AccessibilityEvent:

Это позволяет вредоносной программе отслеживать доступные текстовые поля в программах, такие как элементы меню, а также фиксировать нажатия на кнопки и другие компоненты пользовательского интерфейса. Полученные данные отправляются на управляющий сервер. Пример передаваемой информации:

Банковский троян BankBot

Второй год в интернете успешно распространяется вирус BankBot. Создатели модифицируют его раз за разом, маскируясь от антивирусов и заманивая пользователей простенькой игрой или подборкой юмористического контента. Как вы уже догадались, банковский троян BankBot публиковался в Google Play, последняя версия Android BankBot была выловлена в конце сентября.

Работа трояна BankBot

Для управления чужим телефоном авторы трояна решили не связываться с эксплоитом и просто настойчиво просят об этом пользователя. В данном случае приложение пытается получить доступ ко всему, к чему можно, — от чтения окон до эмуляции нажатий.

Забавно, что злоумышленники вовсю эксплуатируют социальную инженерию, без всякой ложной скромности назвав свое поделие Google Service. Пользователя убеждают, что какая-то очень важная функция не будет работать без его вмешательства.

Мы уже не раз писали про волшебную силу AccessibilityService. Как видите, некоторым она даже помогает финансово.

Злоумышленники также нещадно эксплуатируют возможности системных окон, не позволяя пользователю что-либо сделать в телефоне, в то время как троян устанавливает дополнительные модули и меняет настройки телефона.

Любопытно, что Google наконец-то отреагировала на проблему и пометила флаг TYPE_SYSTEM_ALERT как устаревший (depticated) — это означает, что в новых версиях API он будет исключен вообще.

Начиная c Android Oreo (это 8-я версия ОС, вышла в августе) вводится флаг TYPE_APPLICATION_OVERLAY, который не закрывает меню и системные уведомления.

Защита от BankBot

Вам нужно быть очень внимательными, когда устанавливаете новое приложение и предоставляете разрешения. Если приложение, которые вы хотите установить запрашивает слишком много разрешений, необходимо задуматься над тем, стоит ли устанавливать его. На худой конец, если все же решите устанавливать, не забудьте про проверку приложений на вирусы, и про правильную установку подозрительных приложений.

Как удалить BankBot

Вас может заинтересовать статья «Google Play Вирус«, в которой мы рассказывали о том, как вирусы попадают в Google Market.

Что такое android bankbot

Вирус BankBot для Android, последствия, как с ним бороться и как в будущем предотвратить атаки

Распространяется в основном пользователям сервиса Авито, разместившим объявление о продаже товара. Пользователю сервиса поступает SMS-сообщение с ссылкой и неким сопроводительным текстом, например, если Вы продаете детский комбинезон, то сообщения могут быть следующего содержания: «Ольга, вам зачислена предоплата 400 руб. за комбинезон, чек по ссылке» или «я перевела вам 400р за комбинезон, примите по ссылке». Т.е. в сообщении может быть обращение по имени, может быть указан товар и другие фразы, которые заставят Вас задуматься и остановиться на сообщении. Ссылки могут содержать название одноименного сервиса, чтобы ввести в заблуждение жерву, например avito-fin.ru/…, avito-prt.ru. и т.д., а могут быть и shcet217.ru/… и другие.

Дальше, при переходе по ссылке Вы увидите привычный дизайн сайта avito.ru (клон), где предлагается скачать и установить некую программу (может иметь разные названия Avito-Pay, Avito (на английском)) со значком Авито, чтобы не возникало подозрений, с подробной инструкцией по установке приложения и порядком действий по отключению защиты, в случае, если смартфон начнет сопротивляться установке приложения из неизвестных источников.

Скачав и установив приложение, вирус начинает блокировать работу некоторых приложений на смартфоне, например, WhatsApp, делая невозможным их запуск, т.к. на экране будет появляться сообщение, которое будет добиваться от Вас того, чтобы Вы предоставили доступ администратора заблокированной любимой программе, но на самом деле доступ Вы предоставите вирусу!

После этого, вирус получает полный контроль над смартфоном, Вы не сможете:

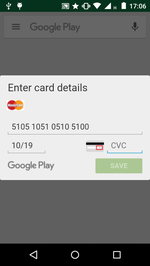

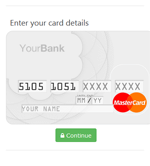

Затем вирус блокирует экран смартфона сообщением с требованием обновить данные платежной карты Google Play или указать карты для зачисления некого платежа. Работа со смартфоном становится невозможной, т.к. сообщение размещено поверх всех других окон.

Развязка: после ввода номера карты с Вашей карты начнут тихо исчезать кровно заработанные средства, причем все SMS и PUSH сообщения программа перехватит и перешлет злоумышленнику, а Вы ничего не увидите.

Что нужно сделать в первую очередь, когда заподозрите, что на смартфоне вирус (быстрый разряд аккумулятора, может проскочить сообщение о списании денежных средств, невозможность просмотреть смс-сообщения, другие блокировки и «ненормальное поведение» смартфона):

1. Перезагрузите телефон и войдите в безопасный режим (Safe mode):

безопасный режим появился в версии Android 4.1., в этом режиме работают только программы установленные производителем. Перезагрузить обычным действием у Вас скорее всего не получится, т.к. вирус блокирует действие кнопки питания, поэтому попробуйте зажать кнопку питания и клавишу уменьшения громкости и подержать несколько секунд. Если не получается, то поищите в интернете как принудительно перезагрузить смартфон конкретно для Вашей модели. необходимо в интернете найти. При загрузке смартфона, в момент когда появляется логотип производителя, нажмите и удерживайте клавишу уменьшения громкости до окончания загрузки. Если телефон вошел в безопасный режим, то в левом нижнем углу будет надпись «Безопасный режим» или «Safe mode»

2. Заберите доступ администратора у вируса:

В зависимости от версии Android и модели смартфона путь к настройкам отключения доступа администратора отличается. Ищите настройку с названием «Администраторы устройств» в разделе связанным с безопасностью. Например возможны следующие пути:

Затем отключите административный доступ у вируса, вирусное приложение может называться по-разному, может «Avito», может «Avito Pay», «Неизвестное приложение» и т.д. Если не знаете, то отключайте все приложения, потом включите при необходимости.

4. Перезагрузите смартфон для выхода из безопасного режима. Если после загрузки смартфона все побочные эффекты вируса (кнопка питания/выход в настройки) исчезли, то переходите к следующему пункту, иначе повторите выше и если все равно ничего не помогает, то необходимо сделать сброс телефона, но при этом, скорее всего буду потеряны все пользовательские данные и установленные приложения. В зависимости от модели смартфона комбинация для сброса может отличаться, но обычно необходимо при включении зажать клавишу громкости вниз, появится меню Recovery, после чего выполнить пункт wipe data. Но еще раз повторю, что возможно будут потеряны все данные, поэтому предварительно постарайтесь перенести на компьютер все необходимые данные.

5. Зайдите в Google Play и загрузите антивирусное приложение, например Dr.Web Light или Kaspersky Internet Security. Запустите антивирус и удалите все, что он найдет.

В основном, мошенники используют методы социальной инженерии, втираясь в доверие к жертве, обращаясь по имени или называя еще какие-либо данные, которые Вы считали личными или конфиденциальными. Будьте бдительны!

Android.BankBot.149.origin

Добавлен в вирусную базу Dr.Web: 2017-01-20

Описание добавлено: 2017-01-19

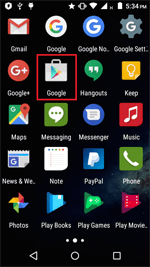

Банковский троянец, заражающий мобильные устройства под управлением ОС Android. Распространяется под видом безобидных приложений – например, программы с именем «Google», которая имеет значок Play Маркет.

После запуска Android.BankBot.149.origin запрашивает доступ к функциям администратора мобильного устройства и удаляет свой значок с главного экрана.

Троянец может получать от управляющего сервера следующие команды:

Android.BankBot.149.origin проверяет наличие на мобильном устройстве следующих банковских приложений, а также ПО для работы с денежными переводами и платежными системами:

Информация о найденных совпадениях передается на управляющий сервер. В ответ троянец получает список программ, запуск которых он начинает отслеживать. После того как одна из них начинает работу, Android.BankBot.149.origin показывает поверх ее окна WebView c фишинговой формой ввода логина и пароля для доступа к учетной записи пользователя. Введенная информация затем отправляется на сервер. Примеры таких мошеннических форм:

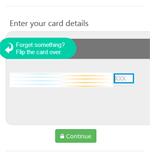

Также Android.BankBot.149.origin пытается украсть информацию о банковских картах. Для этого он отслеживает запуск следующих программ:

После запуска одного их этих приложений троянец показывает поверх него поддельное окно настроек платежного сервиса каталога Google Play:

При поступлении СМС троянец выключает все звуковые и вибросигналы, отправляет содержимое сообщений злоумышленникам и пытается удалить перехваченные СМС из списка входящих, чтобы скрыть их от пользователя.

Иногда они возвращаются. Мобильный банкер BankBot снова в Google Play

Мобильный банкер, о котором мы впервые рассказывали в начале года, приобрел новые возможности и снова распространяется через Google Play.

В течение года BankBot эволюционировал, его версии появлялись в Google Play и на неофициальных площадках. Наконец, 4 сентября мы обнаружили в Google Play первый вариант, сочетающий все черты эволюции: улучшенную обфускацию кода, усложненные функции для доставки основных компонентов, сложный механизм заражения, использующий службу специальных возможностей Android Accessibility Service.

Возможность использования Android Accessibility Service ранее демонстрировало несколько троянов, распространявшихся преимущественно вне Google Play. Недавние исследования SfyLabs и Zscaler подтвердили, что операторы BankBot добавили в Google Play приложение, использующее специальные возможности, но без компонента банкера.

«Сложившийся паззл» с функцией банкера проник в Google Play под видом игры Jewels Star Classic. Важно отметить, что атакующие воспользовались названием популярной легитимной линейки игр разработчика ITREEGAMER, не связанного с вредоносной кампанией.

Мы уведомили службу безопасности Google о вредоносном приложении. Тем не менее, приложение установили примерно 5 000 пользователей прежде, чем оно было удалено.

Принцип работы

Когда пользователь скачивает Jewels Star Classic разработчика GameDevTony (рисунок ниже), он получает рабочую игру для Android со скрытыми дополнениями – компонентом банкера, скрывающимся среди ресурсов игры, и вредоносной службой, ждущей своего часа после предустановленного срока временной задержки.

Рисунок 1. Вредоносное приложение в Google Play

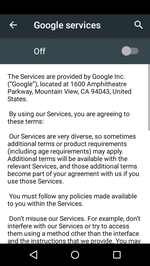

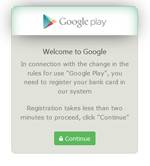

Вредоносная служба активируется через 20 минут после первого исполнения Jewels Star Classic. Зараженное устройство показывает сообщение с предложением включить что-то под названием Google Service (вредоносное уведомление появляется вне зависимости от текущей активности пользователя, без явной связи с игрой).

Единственный способ убрать уведомление с экрана – нажать «ОК». После этого пользователя перенаправляют в меню специальных возможностей Android Accessibility, где происходит управление службами с данными функциями. Среди легитимных в списке появляется служба под названием Google Service, созданная малварью. Описание службы копирует оригинальное пользовательское соглашение Google.

Рисунок 2. Уведомление, предлагающее пользователю включить Google Service

Рисунок 3. Google Service в списке среди служб Android Accessibility

Рисунок 4. Описание вредоносной службы, взятое из пользовательского соглашения Google

Решив активировать службу, пользователь увидит список требуемых разрешений: наблюдение за вашими действиями, получение содержимого окна, включение Explore by Touch, включение улучшенной веб-доступности и управление жестами (рисунок 5).

Нажатие на кнопку «OK» разрешает использование малварью служб специальных возможностей. Дав эти разрешения, пользователь предоставляет банкеру полную свободу действий, которые требуются для продолжения его вредоносной активности.

Рисунок 5. Разрешения, требуемые для активации Google Service

На практике после принятия этих разрешений пользователю временно будет отказано в доступе к экрану по причине обновления Google Service; на самом деле, это не имеет отношения к Google и работает как процесс переднего плана (рисунок 6).

Рисунок 6. Экран, скрывающий вредоносную активность

Малварь использует этот экран для сокрытия последующих шагов — использования полученных разрешений специальных возможностей. Пока пользователь ожидает загрузку фиктивного обновления, малварь выполняет следующие задачи:

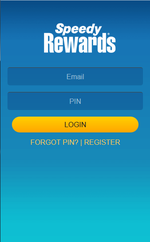

Когда пользователь запускает приложение Google Play, вступает BankBot и перекрывает экран легитимного приложения фейковой формой для заполнения данных кредитной карты пользователя (рисунок 7).

Рисунок 7. Имитация формы заполнения данных банковской карты пользователя

Если пользователь не распознал подделку и ввел данные банковской карты, атакующие достигли успеха. Благодаря установке BankBot в качестве приложения для обмена сообщениями по умолчанию, малварь перехватывает все SMS, проходящие через зараженное устройство. Это позволяет атакующим обойти двухфакторную аутентификацию банка, что является последним возможным препятствием между ними и банковским счетом жертвы.

Чем опасен BankBot

В этой кампании злоумышленники соединили несколько техник, которые становятся все более популярны среди авторов вредоносного ПО для Android: использование службы Android Accessibility Service, маскировка под Google и настройка таймера, который откладывает выполнение вредоносной активности, чтобы обойти меры безопасности Google.

Эти техники затрудняют своевременное распознавание угрозы жертвой. Так как малварь выдает себя за Google и ждет 20 минут, прежде чем показать первое уведомление, у пользователя мало шансов связать ее активность с недавно скачанным приложением Jewel Star Classic. Наконец, множество имен, используемых малварью в процессе заражения, затрудняют локализацию угрозы и ее удаление вручную.

Как очистить зараженное устройство?

Если вы часто скачиваете приложения с Google Play и других площадок, вам стоит проверить наличие/отсутствие BankBot на устройстве.

Убедиться в отсутствии Jewels Star Classic недостаточно, так как атакующие часто меняют приложения, используемые для распространения BankBot. Чтобы узнать, не было ли устройство заражено, рекомендуем проверить следующие признаки:

Рисунок 8. Вредоносные приложения в менеджере приложений

Рисунок 9. BankBot, замаскированный под обновление системы в списке активных администраторов устройства

Любой из этих признаков указывает на возможное заражение новым вариантом BankBot.

Чтобы удалить малварь вручную, отмените права администратора устройства для System update, затем удалите Google Update и соответствующее троянизированное приложение.

Поиск троянизированного приложения, которое запустило заражение (в нашем случае это Jewels Star Classic), затруднен по причине 20-минутной отсрочки начала вредоносной активности, а также потому что оно работает ожидаемым образом. Для обнаружения и удаления угрозы со всеми ее компонентами рекомендуем использовать надежное решение по безопасности мобильных устройств.

Продукты ESET детектируют этот вариант BankBot как Android/Spy.Banker.LA.

Как обезопасить себя?

Помимо использования надежного решения для безопасности мобильных устройств есть еще несколько мер профилактики: