Что следует сделать в первую очередь если компьютер подвергся вирусной атаке

Как работают компьютерные вирусы?

Вас беспокоит, что на вашем компьютере может быть вирус? Если ваш компьютер заражен, то важно знать, как избавиться от компьютерного вируса.

Из этой статьи вы узнаете все, что нужно знать о том, как работают компьютерные вирусы и о том, как удалять компьютерные вирусы.

Краткий план статьи:

Как избавиться от компьютерного вируса

В этом разделе мы обсудим, как удалить компьютерный вирус с компьютера Windows и с компьютера Mac.

Удаление компьютерного вируса с компьютера с ОС Windows

Компьютерные вирусы почти никогда не видимы. Без антивирусной защиты вы можете и не знать о существовании вируса на вашем компьютере. Вот почему важно установить антивирусную защиту на всех ваших устройствах.

Если на вашем компьютере операционной системой Windows есть вирус, вам нужно выполнить следующие десять простых шагов, чтобы избавиться от него:

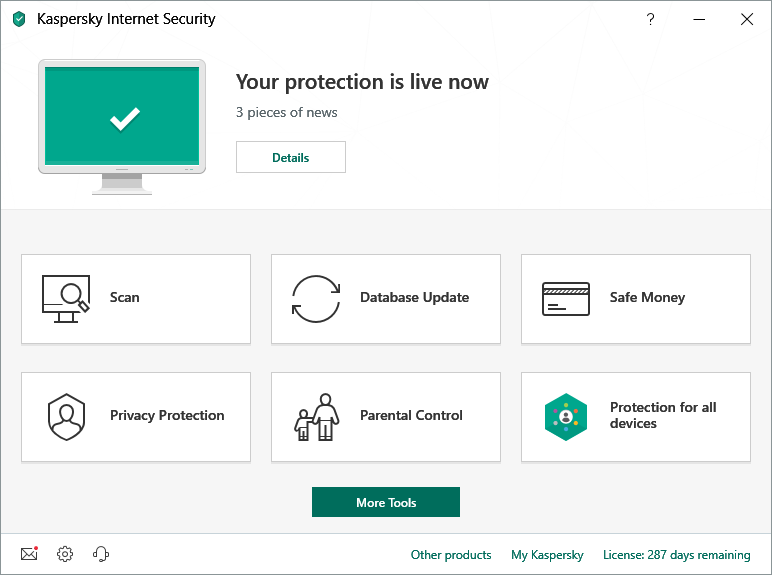

Шаг 1: Загрузить и установить антивирусный сканер

Загрузите антивирусный сканер или решение класса Internet Security. Мы рекомендуем использовать Kaspersky Internet Security. Процесс его установки показан в следующем видео:

Шаг 2: Отключиться от интернета

При удалении вируса с компьютера желательно отключаться от интернета, чтобы исключить дальнейшее распространение угрозы: некоторые компьютерные вирусы распространяются через интернет.

Шаг 3: Перезагрузите компьютер в безопасном режиме

Для защиты компьютера при удалении вируса, перезагрузите компьютер в Безопасном режиме. Если вы не знаете, как это сделать, то ниже дается инструкция.

Шаг 4: Удалите все временные файлы

Далее вам нужно удалить все временные файлы при помощи утилиты «Очистка диска».

Следуйте следующим шагам:

Некоторые вирусы начинают действовать при перезагрузке компьютера. Удаление временных файлов может удалить вирус. Однако, полагаться только на это не надежно. Чтобы убедиться, что ваш компьютер свободен от вирусов, рекомендуем выполнить следующие шаги.

Шаг 5: Запустите сканирование на вирусы

Теперь пора открыть ваш антивирус или решение класса Internet Security и запустить сканирование на вирусы. Если вы используете Kaspersky Internet Security, выберите и нажмите на кнопку ‘Запустить проверку’ (Scan).

Шаг 6: Удалите вирус или поместите его в карантин

Если нашелся вирус, им может быть затронуто несколько файлов. Выберите «удалить» (Delete) или «поместить в карантин» (Quarantine), чтобы избавиться от вируса. Заново запустите проверку компьютера, чтобы убедиться, что других угроз не осталось. Если нашлись другие угрозы, поместите их в карантин или удалите.

Шаг 7: Перезагрузите компьютер

Теперь, после удаления вируса, вы можете перезагрузить компьютер. Просто включите его, как обычно. «Безопасный режим» больше не нужен.

Шаг 8: Поменяйте все пароли

Чтобы защитить компьютер от дальнейших атак, поменяйте все пароли на тот случай, если они скомпрометированы. Это обязательно, только если у вас есть причина считать, что ваши пароли украдены вредоносной программой, но перестраховаться не мешает в любом случае.

Функционал вируса вы всегда можете проверить на веб-сайте производителя вашего антивируса или связавшись с их группой технической поддержки.

Шаг 9: Обновите ваше ПО, браузер и операционную систему

Обновление ПО, браузера и операционной системы снизит риск эксплуатации киберпреступниками брешей в старом коде для установки вредоносных программ на вашем компьютере.

Удаление компьютерного вируса с компьютера Mac

Если у вас компьютер Mac, вам может казаться, что ваш компьютер не может заразиться вирусом. К сожалению, это заблуждение. Для Mac, по сравнению с Windows, создается меньше вирусов, но они существуют.

Некоторые Mac-вирусы маскируются под антивирусные продукты. Если вы случайно скачали один из таких вирусов, то ваш компьютер может быть заражен. Вот три примера вирусов такого типа: ‘MacDefender’, ‘MacProtector’ и ‘MacSecurity’.

Если вам кажется, что на вашем компьютере Mac завелся вирус, нужно выполнить следующие шесть шагов, чтобы удалить его:

Чтобы проверить, что вы ничего не пропустили, и убедиться в защите вашего Mac, рассмотрите вариант установить и запустить антивирусное решение, если его у вас уже нет. Мы рекомендуем использовать комплексное решение класса Internet Security, такое как Kaspersky Total Security.

Что такое компьютерный вирус?

Компьютерный вирус – это вид вредоносного ПО, отличительной чертой которого является его самовоспроизведение – он копирует себя на любой носитель, который подключается к компьютеру.

Компьютерные вирусы так называются из-за того, что, по аналогии с настоящими вирусами, они способны самовоспроизводиться. После того, как вирус заражает ваш компьютер, он распространяет себя таким образом. При заражении вирусом компьютер может начать работать медленнее, возможны перебои в его работе.

Существует три основных пути, которыми ваш компьютер может заразиться компьютерным вирусом.

Во-первых, компьютер может заразиться через съемные носители, такие как USB-флешки. Если вы вставите в компьютер флешки или диск, полученный от неизвестных источников, то он может содержать вирус.

Иногда хакеры оставляют зараженные флешки или диски на рабочих столах людей или в публичных местах, например, в кафе, с расчетом распространить таким образом компьютерный вирус. Люди, которые совместно используют USB-носители, также могут переносить таким методом файлы с зараженного компьютера на незараженный.

Другой способ заражения компьютера вирусом – это скачать вирус из интернета.

Если вы загружаете ПО или приложения на ваш компьютер, обязательно берите их из доверенных источников, таких как Google Play или App Store у Apple. Не загружайте ничего из всплывающих окон или с веб-сайтов, о которых ничего не знаете.

Третий возможный способ заражения компьютера вирусом – при открытии вложения или нажатии на ссылку в спам-сообщении, которое вы получили по почте.

При получении почтовых сообщений от отправителя, которого не знаете или которому не доверяете, не открывайте такие сообщения. При открытии такого сообщения, не открывайте никаких вложений в нем и не нажимайте на ссылки.

Признаки того, что на вашем компьютере есть вирус

Есть несколько признаков того, что на вашем компьютере завелся вирус.

Во-первых, вас должно насторожить, если ваш компьютер стал тормозить. Если задачи выполняются дольше, чем обычно, то возможно, ваш компьютер заражен.

Во-вторых, будьте внимательны при появлении на компьютере подозрительных приложений или программ, о которых вы ничего не знаете. Если вы заметили, чтобы на компьютере появилось приложение или программа, которую вы не скачивали, будьте осторожны.

Желательно удалить все программы на компьютере, которые вам неизвестны, а затем запустить сканирование в антивирусе или защитном устройстве класса Internet Security, чтобы проверить компьютер на наличие угроз. Если при закрытии браузера возникают всплывающие окна – это верный признак того, что компьютер заражен вирусом. Если вы заметите такое, сразу же примите меры, чтобы удалить вирус. Для этого следуйте инструкциям, данным выше.

Еще один признак возможного заражения компьютера вирусом – это странности в работе приложений или программ. Если программы стали завершаться аварийно по непонятной причине, то, возможно, на вашем компьютере завелся вирус.

И наконец, зараженный компьютер может начать перегреваться. Если вы заметите такое, проверьте компьютер на вирусы, запустив антивирус или защитное решение класса Internet Security.

Как компьютер может заразиться вирусом через электронную почту?

Ваш компьютер может заразиться вирусом по электронной почте, но только в том случае, если вы откроете вложение в спам-сообщении или нажмете на ссылку в таком сообщение.

Ваш компьютер не может заразиться только из-за того, что вы получите по почте спам. При получении таких сообщений отметьте их как спам или как нежелательные (junk) и обязательно сотрите их. У большинства поставщиков услуг электронной почты (например, у Gmail) этот процесс автоматизирован, но если вдруг какие-то нежелательные сообщения все же просочатся, то вручную отметьте их как спам и не открывайте их.

Как защитить компьютер от вирусов

Вот основные способы, которые позволят вам защитить компьютер от вирусов:

Как защититься от компьютерных вирусов

Несмотря на то, что без компьютеров уже невозможно представить современную жизнь, многие люди до сих пор не осознают огромные риски, связанные с постоянным взаимодействием с технологиями.

Потенциал компьютерного вируса

Единственным точным признаком ПО, которое можно назвать «вирусом», является способность копировать себя на другие компьютеры.

Это означает, что не все вирусы представляют прямую угрозу для вашего компьютера, скрытые вирусы зачастую позволяют киберпреступникам и хакерам устанавливать более вредоносные программы, такие как черви и трояны.

Независимо от того, как вирус собирается себя проявить, его действия отнимают ресурсы системы. Это замедляет работу компьютера и даже может совсем остановить ее, если вирус потребует слишком много ресурсов или если одновременно будут «работать» несколько вирусов.

Чаще всего компьютерный вирус действует со злым умыслом – либо сам вирус писался как вредоносный, либо проблемы пользователю создают другие вредоносные программы, которые он устанавливает.

Это ПО может совершать вредоносные действия, например, открыть хакерам «чёрный вход» на компьютер, через который они смогут попасть в систему и установить контроль над ней, или украсть конфиденциальную личную информацию пользователя, такие как данные для входа в систему онлайн-банкинга или номера его кредитных карт.

Вирус также может направлять веб-браузер пользователя на нежелательные (часто порнографические) сайты или даже заблокировать компьютер и попросить выкуп за его разблокирование.

В самых тяжелых случаях вирус может повредить важные компьютерные файлы, что сделает систему практически бесполезной.

Продукты Windows часто являются мишенями этих типов уязвимостей, поэтому независимо от того, используете ли вы новейшую операционную систему, XP или Windows 8, позаботьтесь о ее защите.

Как быть грамотным пользователем

Зная о том, какой ущерб может нанести вирус, вы наверняка задаетесь вопросом, как защитить себя и свою семью от этих угроз.

Убедитесь, что на всех ваших программах установлена последняя версия антивирусного ПО. Это прежде всего актуально для операционной системы, защитного ПО и веб-браузера, но также важно для любой программы, в которой вы чаще всего работаете.

Вирусы, как правило, пользуются ошибками или эксплойтами в коде этих программ для того, чтобы распространиться на другие машины, и хотя компании, производящие компьютерные программы, обычно быстро закрывают бреши, эти патчи работают, только если вы скачали их на свой компьютер.

Также важно избегать действий, которые могут поставить под угрозу ваш компьютер. К ним относятся открытие незапрошенных вложений в электронной почте, посещение неизвестных веб-страниц, скачивание программ с недоверенных сайтов или одноранговых сетей передачи файлов. Чтобы свести к минимуму риск заражения вирусом, каждый член семьи должен понимать и соблюдать эти правила.

Необходимо контролировать активность детей в Интернете, следить за тем, чтобы они не посещали подозрительные сайты или не скачивали случайные программы или файлы.

Как установить программное обеспечение для предотвращения заражения и обнаружения вирусов

Следующим важным шагом в защите вашего компьютера и вашей семьи является установка на вашем компьютере надежного защитного ПО, которое может активно сканировать вашу систему и противодействовать вирусам. Однако вам следует знать, что не все защитные решения одинаковы.

В Интернете предлагается бесплатное антивирусное ПО, но большая его часть недостаточно надежна, чтобы обеспечивать всестороннюю защиту или не обновляется регулярно, чтобы гарантировать безопасность.

Ужасно, но некоторые бесплатные антивирусные программы вместо того, чтобы защищать, загружают вирусы, рекламное и шпионское ПО или троянские программы, когда вы пытаетесь скачать и установить их.

Если дело в деньгах, лучшим вариантом является найти конкурентоспособное по цене защитное решение, которое предлагает бесплатную пробную версию, чтобы вы прежде чем принять решение о покупке могли посмотреть на это ПО в действии и понять, как будет вести себя ваш компьютер после очистки.

Самая неприятное во всем этом то, что, хотя каждый день многие угрозы нейтрализуются, на их месте сейчас же появляются новые. Это означает, что пока существует Интернет, компьютерные вирусы будут оставаться проблемой.

Как защитить свой компьютер от крупнейшей в истории вирусной атаки

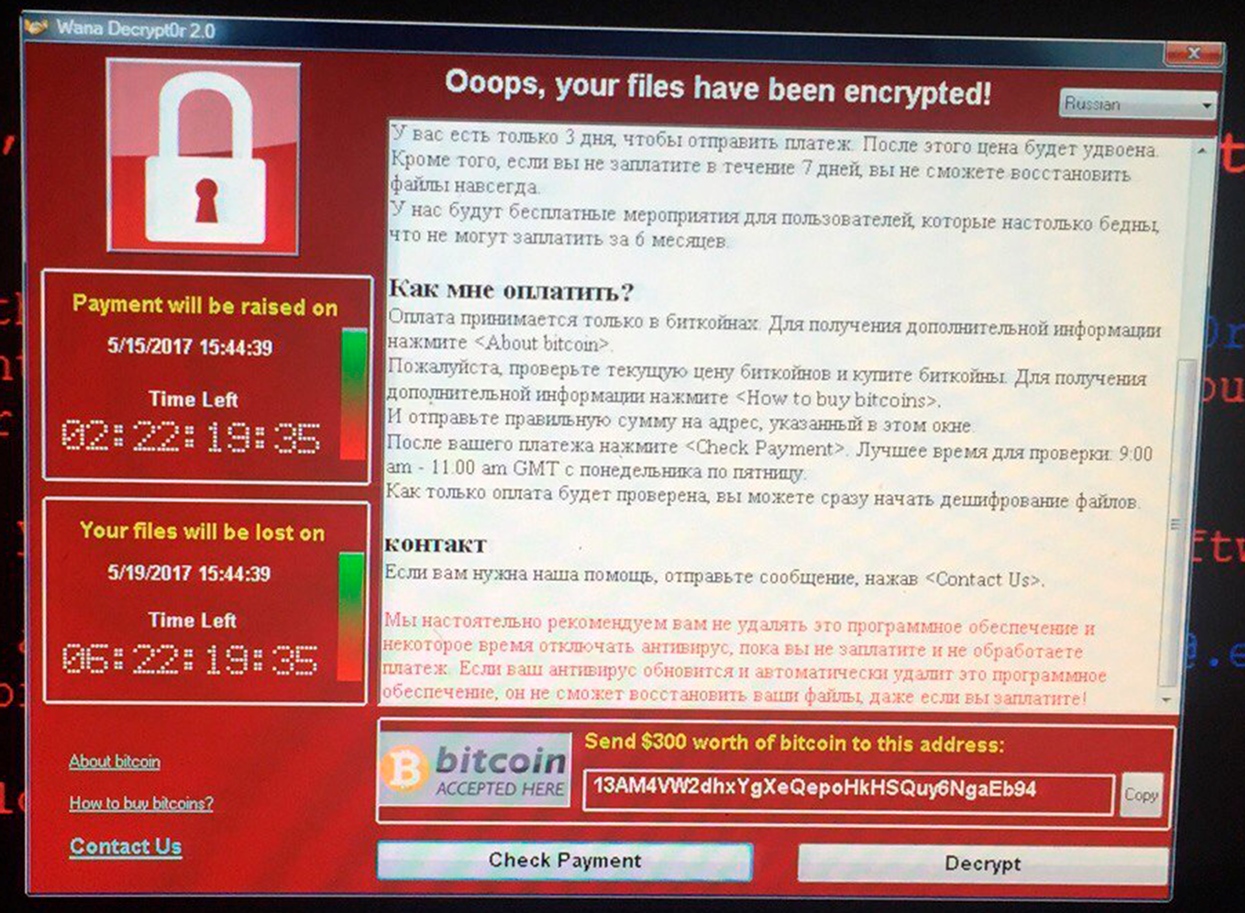

Вирус WannaCryptor нельзя вылечить, но можно предотвратить заражение простыми способами

Компьютеры по всему миру подверглись крупнейшей за всю историю вирусной атаке. О вирусе WannaCry или WannaCryptor впервые стало известно в марте 2017 года. Майкрософт сразу же выпустил обновление для своих операционных систем и закрыл уязвимость. Тем не менее накануне вирус-шифровальщик проник на компьютеры медицинских учреждений Великобритании и оттуда начал с огромной скоростью распространяться по глобальной сети. Сообщения о заражении поступили также из США, Китая, Тайваня, Вьетнама, Италии, Испании и России.

Вирус-шифровальщик обычно распространяется через электронную почту. Письмо, которое открывает пользователь, содержит зараженный файл. Вымогатели используют вводящие в заблуждение заголовки, вынуждая жертву открыть прикрепленный к письму файл. Такие письма обычно содержат ссылки на смешные фотографии, маскируются под выписку с банковского счета или предлагают посмотреть интересное видео. Результатом открытия такого файла будет заражение компьютера вирусом-вымогателем.

Вирус шифрует все файлы на компьютере и блокирует доступ к нему. За разблокировку злоумышленники требуют 300 долларов в биткоинах. На выплату дается три дня, потом сумма увеличивается в два раза.

На данный момент предотвратить заражение можно простым способом:

В случае заражения вирусом WannaCry расшифровать файлы уже не получится, поэтому следуйте простым инструкциям, чтобы предотвратить заражение.

Эксперты по информационной безопасности рекомендуют 5 шагов для предотвращения заражения:

Ранее СМИ сообщили о вирусной атаке на серверы МВД, Следственного комитета, МЧС, Сбербанка, «Мегафона», а также на крупнейшие объекты как минимум в 12 странах.

Компьютерные вирусы и вредоносное ПО: факты и часто задаваемые вопросы

Пользователи компьютеров Windows и Mac, смартфонов и планшетов находятся под постоянно растущей угрозой, исходящей от компьютерных вирусов и вредоносных программ. Принятие мер означает понимание того, с чем вы столкнулись. Рассмотрим основные типы вредоносных программ и их последствия.

Краткий обзор

Термин «вредоносное ПО» используется для описания любой вредоносной программы на компьютере или мобильном устройстве. Эти программы устанавливаются без согласия пользователей и могут вызывать ряд неприятных последствий, таких как снижение производительности компьютера, извлечение из системы персональных данных пользователя, удаление данных или даже воздействие на работу аппаратных средств компьютера. Поскольку киберпреступники придумывают все более сложные способы проникновения в системы пользователей, рынок вредоносных программ существенно расширился. Давайте рассмотрим некоторые из наиболее распространенных типов вредоносных программ, которые можно встретить в интернете.

1. Вирусы

2. Черви

В отличие от вирусов, червям для распространения не требуются вмешательства человека: они заражают один компьютер, а затем через компьютерные сети распространяются на другие машины без участия их владельцев. Используя уязвимости сети, например, недостатки в почтовых программах, черви могут отправлять тысячи своих копий и заражать все новые системы, и затем процесс начинается снова. Помимо того, что многие черви просто «съедают» системные ресурсы, снижая тем самым производительность компьютера, большинство из них теперь содержит вредоносные «составляющие», предназначенные для кражи или удаления файлов.

3. Рекламное ПО

4. Шпионское ПО

5. Программы-вымогатели

Программы-вымогатели заражают ваш компьютер, затем шифруют конфиденциальные данные, например, личные документы или фотографии, и требуют выкуп за их расшифровку. Если вы отказываетесь платить, данные удаляются. Некоторые типы программ-вымогателей могут полностью заблокировать доступ к вашему компьютеру. Они могут выдавать свои действия за работу правоохранительных органов и обвинить вас в каких-либо противоправных поступках. В июне 2015 года в Центр приёма жалоб на мошенничество в Интернете при ФБР обратились пользователи, сообщившие о финансовых потерях на общую сумму 18 000 000 долларов в результате деятельности вируса-вымогателя CryptoWall.

6. Боты

7. Руткиты

Руткиты позволяют третьей стороне получать удаленный доступ к компьютеру и управлять им. Эти программы используются IT-специалистами для дистанционного устранения сетевых проблем. Но в руках злоумышленников они превращаются в инструмент мошенничества: проникнув в ваш компьютер, руткиты обеспечивают киберпреступникам возможность получить контроль над ним и похитить ваши данные или установить другие вредоносные программы. Руткиты умеют качественно маскировать свое присутствие в системе, чтобы оставаться незамеченными как можно дольше. Обнаружение такого вредоносного кода требует ручного мониторинга необычного поведения, а также регулярного внесения корректировок в программное обеспечение и операционную систему для исключения потенциальных маршрутов заражения.

8. Троянские программы

Более известные как троянцы, эти программы маскируются под легитимные файлы или ПО. После скачивания и установки они вносят изменения в систему и осуществляют вредоносную деятельность без ведома или согласия жертвы.

9. Баги

Мифы и факты

Существует ряд распространенных мифов, связанных с компьютерными вирусами:

Между тем, рост количества устройств взаимодействующих друг с другом в Интернете Вещей (IoT), открывает дополнительные интересные возможности: что если зараженный автомобиль съедет с дороги, или зараженная «умная» печь продолжит нагреваться, пока не случится превышение нормальной нагрузки? Вредоносного ПО будущего может сделать такой физический ущерб реальностью.

У пользователей есть ряд неправильных представлений о вредоносных программах: например, многие считают, что признаки заражения всегда заметны и поэтому они смогут определить, что их компьютер заражен. Однако, как правило, вредоносное ПО не оставляет следов, и ваша система не будет показывать каких-либо признаков заражения.

Tweet: Как правило, вредоносное ПО не оставляет следов, и ваша система не будет показывать каких-либо признаков заражения. Твитни это!

Стандартные методы заражения

Итак, как же происходит заражение компьютерными вирусами или вредоносными программами? Существует несколько стандартных способов. Это ссылки на вредоносные сайты в электронной почте или сообщениях в социальных сетях, посещение зараженного сайта (известного как drive-by загрузка) и использование зараженного USB-накопителя на вашем компьютере. Уязвимости операционной системы и приложений позволяют злоумышленникам устанавливать вредоносное ПО на компьютеры. Поэтому для снижения риска заражения очень важно устанавливать обновления для систем безопасности, как только они становятся доступными.

Признаки заражения

Другие полезные статьи и ссылки по теме «Компьютерные вирусы и вредоносное ПО»

Какие действия предпринять, когда компанию атаковали хакеры

Ведущий инженер техподдержки ESET в России и СНГ

В середине марта всемирно известный производитель компьютерной техники Acer подвергся хакерскому нападению группировки REvil: на корпоративный сервер подселили одноименный вирус-вымогатель, который позволил получить доступ к конфиденциальной информации.

Выполнять ли требования вымогателей, надеясь на их «порядочность», или идти на принцип и мириться с потерей конфиденциальных данных — личный выбор владельца бизнеса. Однозначно одно: атака, даже успешная, требует четких и быстрых действий. Каких именно — рассказал Валентин Поляков, ведущий инженер техподдержки ESET в России и СНГ.

Чего следует опасаться

Качество кибератак постоянно растет: преступники совершенствуют свои методы, пишут новые вирусы, находят слабые места в системах защиты. При этом виды угроз, с которыми чаще всего сталкивается бизнес, не меняются.

При фишинговой атаке сотрудники получают письмо с «официального» адреса известной компании, которая обманом заставляет получателей перейти по вредоносной ссылке, чтобы после украсть личную информацию пользователей. Программы в этом случае могут использовать разные.

Одна из самых опасных — вирус-вымогатель, с которым столкнулись уже упомянутые Acer и Apple. Вирус считывает и шифрует данные с серверов компании. Дальше работает сценарий двойного шантажа: сначала хакеры просят выкуп за возобновления доступа к зашифрованным данным, затем шантажируют вероятностью «слива информации».

Так и получилось с чертежами Apple: данные были похищены с сервера тайваньской компании Quanta Computer. Платить Quanta отказалась, поэтому в день презентации нового ноутбука REvil опубликовала в даркнете подробные чертежи устройства. Теперь хакеры ведут переговоры напрямую с Apple и угрожают в случае неуплаты продолжить «слив».

Кстати, история эта еще может иметь продолжение: помимо Apple Quanta Computer сотрудничает с Dell, Amazon, Lenovo и Sony, и вполне вероятно, что и их данные тоже были похищены.

Еще один популярный вариант киберугрозы, основанный на социальной инженерии, — ВЕС-атака, или компрометация деловой переписки. В этом случае злоумышленники от имени непосредственного или вышестоящего руководителя в электронной почте дают распоряжение перевести деньги на определенный счет, который на самом деле принадлежит преступникам.

По-прежнему используются старые-добрые DDoS-атаки. Существенное замедление работы сайта или даже полная ее остановка несет многомиллионные убытки компаниям, чей бизнес завязан на онлайн-продажах. В этом случае хакеры как могут воспользоваться «падением» сайта для кражи информации, так и требовать выкуп за быстрое возобновление работы.

Что делать, если кибератака состоялась

Есть действия, которые необходимо совершить вне зависимости от того, с каким конкретным видом атаки столкнулась ваша компания. Причем чем быстрее, тем лучше: рефлексию лучше оставить на потом. Скорость реакции важна, чтобы избежать заражения по цепочке внутри корпоративной сети, а также, чтобы действовать коллегиально: чаще всего нападения происходят сразу на несколько компаний.

Шаг 1

Выявите и изолируйте зараженные компьютеры от корпоративной сети. Для этого проверьте логи антивирусов (файл с записями о событиях в хронологическом порядке), после чего отключите зараженные машины от сети.

Также обратите внимание на расширения ваших персональных файлов: если они изменились или вместо них появилось множество других с неизвестными именами, то компьютер заражен.

Шаг 2

Постарайтесь определить первоисточник заражения и уязвимость, которую использовали злоумышленники. Чаще всего источником заражения становятся письма со спамом, зараженные съемные носители, установка вместе с другим программным обеспечением и взломанные или скомпрометированные веб-страницы.

Разобраться, что именно послужило отправной точкой, поможет аудит изменения зашифрованных файлов, чтобы понять, с какого компьютера они шифровались. Однако этот способ работает только при условии, что аудит был заблаговременно включен системным администратором.

Выявить причины помогут и специальные организации, которые проводят расследования подобных инцидентов, или — в минимальном объеме — специалисты технической поддержки антивируса, который использовался в компании.

Шаг 3

Обратитесь за помощью в организацию, специализирующуюся на информационной безопасности: компетенции IT-департамента может не хватить, а время будет упущено.

Шаг 4

Примите все возможные меры по устранению уязвимости и усилению защитных мер, проведите аудит безопасности и выявите другие возможные бреши в защите:

Шаг 5

Обратитесь с заявлением в правоохранительные органы, а лучше сразу в подразделение «К» МВД России, борющееся с преступлениями в сфере информационных технологий. В заявлении нужно отметить, что против вас совершено противоправное действие, в котором могут присутствовать признаки преступлений, предусмотренных статьями 159.6, 163, 272, 273 УК РФ.

Будьте готовы к тому, что устройство могут изъять для экспертизы, чтобы обнаружить и зафиксировать следы вредоносной программы. При этом заранее подготовьте основную информацию о том, когда был обнаружен инцидент, кто имел доступ к компьютеру, а также о последнем установленном ПО и истории посещения сайтов. В случае хищения денежных средств подготовьте выписку из банка, детализацию расходов и др.

Платить или не платить?

Если злоумышленники требуют выкуп, оцените, насколько серьезный ущерб нанесен, какие именно данные были скомпрометированы или зашифрованы, какую ценность они представляют. Если речь идет о шифровании важной информации злоумышленниками с последующим требованием выкупа за расшифровку, стоит выяснить, по силам ли антивирусным системам выполнить дешифровку данных без уплаты выкупа и в какие сроки эта работа может быть выполнена.

Узнайте, пострадали ли другие компании от действий той же группы злоумышленников или того же вредоносного ПО. Соберите и проанализируйте все имеющиеся на этот момент кейсы. Нужные данные, как правило, можно найти на тематических форумах, в специализированных СМИ или узнать у специалистов по информационной безопасности. Вполне возможно, что решение уже найдено.

Что касается атак, организованных с использованием методов социальной инженерии, таких как BEC, рецепт тут один: выстроить систему платежей так, чтобы перевод средств мошенникам был максимально затруднен. Например, сделать перечисления возможными, только после согласования несколькими сотрудниками, в том числе руководством после обязательной идентификации.

Атака позади. Выдыхаем?

К сожалению, с кибератаками принцип снаряда и воронки не работает. Наоборот, повторный взлом — распространенный сценарий. Так, известный вирус-вымогатель WannaCry ходил по миру несколькими волнами, атакуя компании по кругу. Россия стала одной из стран, в которой за несколько лет хождения вируса зарегистрировано наибольшее количество пострадавших. В том числе атакам подверглись Сбербанк, «МТС» и «Вымпелком».

Во-первых, любому бизнесу, даже крупному, необходимо время, чтобы полностью восстановить систему безопасности, оптимизировать защиту и найти слабые места. Этим «люфтом» могут воспользоваться уже новые хакеры.

Во-вторых, довольно часто непрошенным гостем становится та же группировка, которая обнаружила во время первой атаки не найденную службой безопасности уязвимость и использовала ее для повторного взлома.

Чтобы избежать новых атак, руководствуйтесь тремя основными принципами: